Automated Threat Remediation in AWS con Stealthwatch Cloud

Stealthwatch Cloud è una soluzione nota soprattutto per la sua elevata capacità di visualizzare eventi e minacce all’interno delle reti, rilevamenti che spaziano su uno spettro che va dagli endpoint on-premise ai workload nel public cloud passando per tutto ciò che sta tra i due estremi.

Nel caso specifico di interesse di protezione dei workload nel public cloud in Amazon Web Services (AWS), molti dei nostri clienti vogliono avere la possibilità di intervenire in maniera automatica per bloccare una minaccia se considerata di criticità significativa.

Alcuni clienti ad esempio potrebbero assegnare un determinato livello di attenzione al caso di un workload AWS dotato di accesso a Internet che si attivasse per la prima volta in assoluto, mentre altri clienti potrebbero trovare un motivo di preoccupazione nel caso di una configurazione particolarmente permissiva.

Qualunque sia lo scenario, la capacità di agire e re-agire tempestivamente e in maniera automatizzata è fondamentale per un team moderno di Security Operations o Incident Response.

Stealthwatch Cloud offre una grande flessibilità nelle risposte automatiche che il sistema può intraprendere una volta che uno o più alert di sicurezza vengono innescati nel sistema.

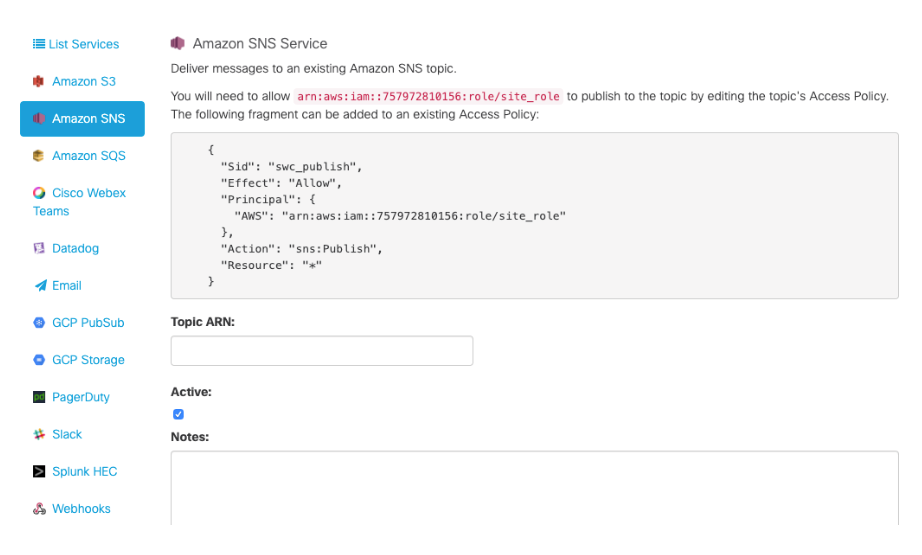

La soluzione Stealthwatch Cloud di Cisco offre integrazioni native per ogni situazione, dalla posta elettronica al syslog passando per le notifiche del sistema di chat, mentre sono presenti anche funzionalità di integrazione diretta con i servizi AWS Simple Notification Services o SNS.

Grazie al supporto integrato SNS all’interno di Stealthwatch Cloud, gli utenti sono in grado di interagire direttamente con l’infrastruttura AWS e di intraprendere azioni operative automatizzate sui carichi di lavoro, sulle configurazioni e sui servizi per mitigare sia il rischio che le minacce in tempo reale.

Questo permette a un amministratore di ICT Security & Operation di implementare un set proattivo di azioni di remediation automatiche per gli avvisi di sicurezza critici e urgenti.

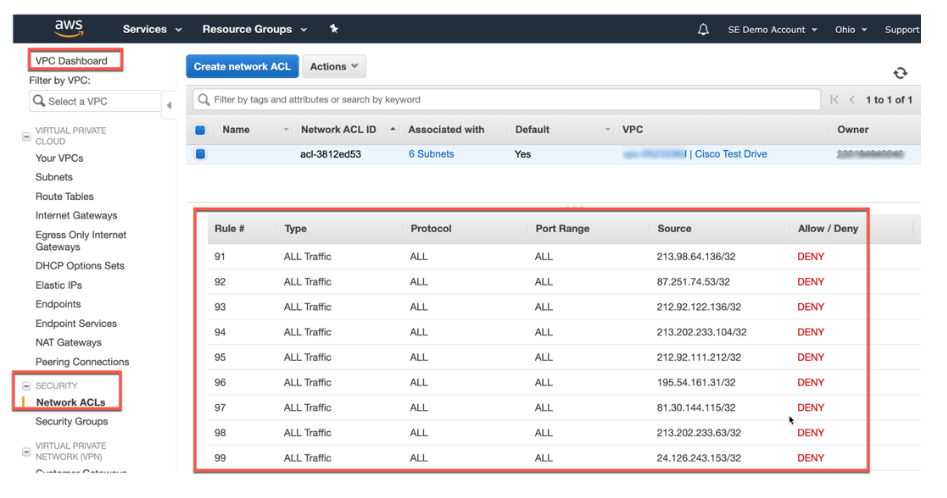

Alcune azioni intraprese, a titolo di esempio non esaustivo, potrebbero essere l’inserimento di Access Control List (ACL) o altre configurazioni di servizi a livello infrastrutturale.

Se affrontiamo poi il tema delle API e della programmazione, il numero di azioni di remediation automatica con cui Stealthwatch Cloud può eseguire un’attività di mitigazione all’interno dell’ambiente cloud pubblico AWS, praticamente non ha più limiti.

Per poter dimostrare queste funzionalità all’interno di Stealthwatch Cloud, abbiamo realizzato un tutorial su come eseguire il ripristino automatico in AWS su un workload che è stato violato inserendo tramite codice di programmazione le ACL di rete VPC (NACL) per bloccare i trasgressori in tempo reale mentre tentano di sfruttare un’istanza EC2 eccessivamente esposta.

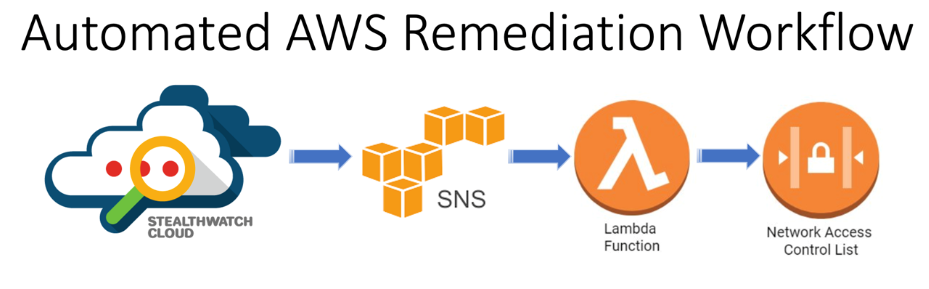

Ecco un diagramma del flusso di lavoro del Proof of Concept (PoC):

L’intento di questo tutorial è principalmente quello di essere un proof of concept (PoC) per dimostrare ai potenziali utilizzatori di Stealthwatch Cloud quanto facilmente potranno implementare un flusso di lavoro automatizzato di remediation nelle loro operazioni day-by-day adottando questa soluzione.

L’idea è che gli amministratori possano scegliere uno o più avvisi ad alta criticità per i quali desiderino implementare una remediation automatica nel caso in cui Stealthwatch Cloud segnali un livello di minaccia elevata.

Stealthwatch Cloud invierà un messaggio ad un argomento di AWS Simple Notification Service (SNS) che farà scattare un Lambda. Il Lambda analizzerà quindi la telemetria di Stealthwatch Cloud e prenderà provvedimenti su qualsiasi carico di lavoro necessario per bloccare efficacemente le minacce in tempo reale.

Questo obiettivo si otterrà attraverso l’inserimento di VPC Network ACL per bloccare gli aggressori mentre tentano di sfruttare un workload eccessivamente esposto, in questo caso un’istanza di AWS EC2.

Poiché le ACL di rete non superano le 200 ACL, ognuna con 20 regole in AWS, in questo caso si tratta principalmente di un proof of concept legato all’utilizzo della programmazione per questo flusso di lavoro che dimostra l’immenso potenziale dell’integrazione che consente di intervenire su qualsiasi servizio AWS, configurazione o workload per mitigare il rischio dell’esposizione senza intervento manuale.

Esempio del risultato finale della creazione automatica delle ACL di rete per bloccare le azioni malevole che tentano di sfruttare la presenza di un workload esposto:

Clicca qui per visualizzare il tutorial

Tags: