Tema pervasivo quella della sicurezza informatica oramai. Non solo le fonti tecnlogiche posizionano il cyber risk come minaccia sempre più rilevante, ma persino il World Economic Forum, seppur con macro differenze regionali, registra una sempre maggiore preoccupazione legata al rischio cyber a livello globale (in salita al secondo posto rispetto al quinto del 2018) e soprattutto a livello europeo e italiano, dove occupa il primo posto della classifica.

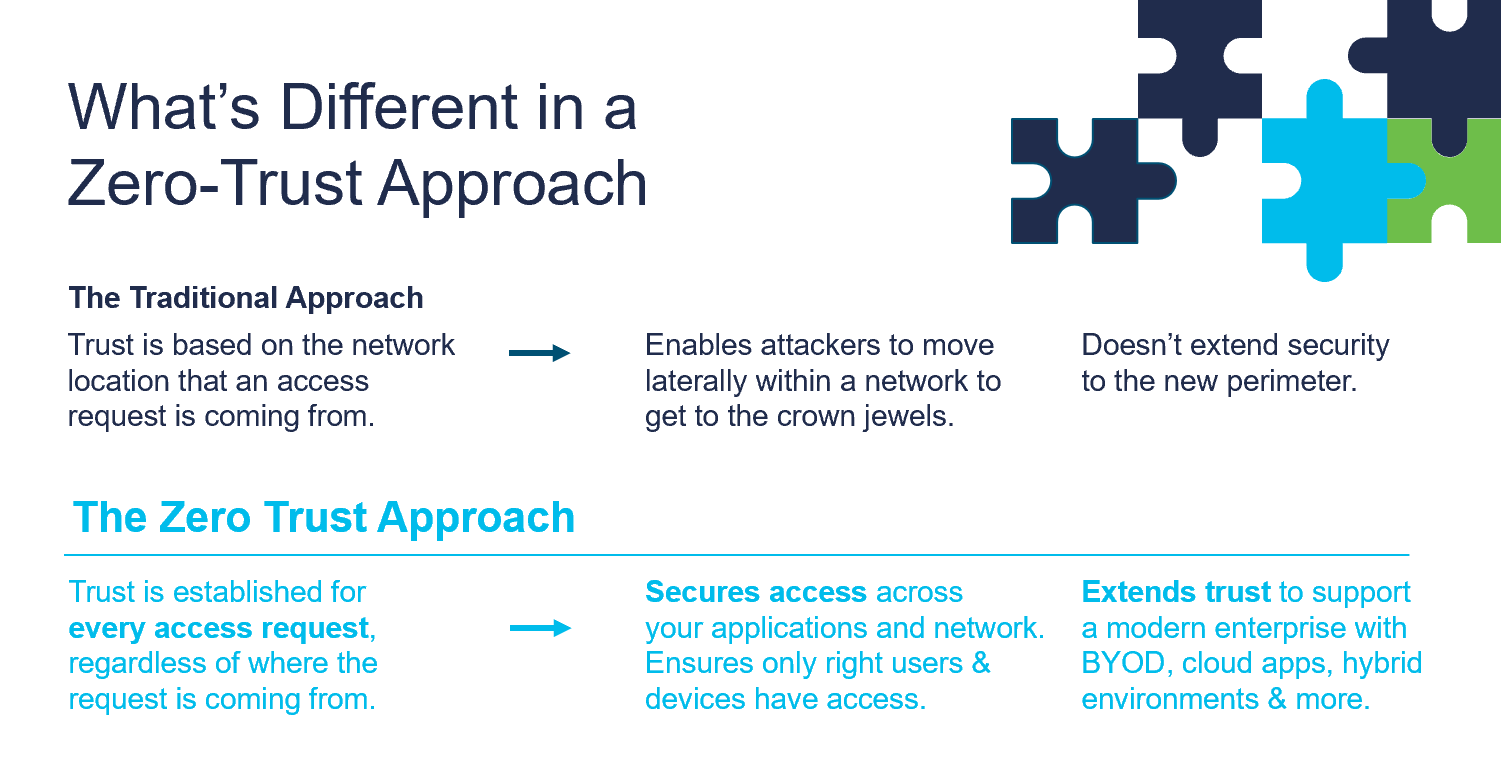

Per gli scenari attuali così complessi e dinamici, i modelli convenzionali per la sicurezza aziendale non sono più sufficienti. La maggior parte di questi modelli sono basati sul concetto di sicurezza perimetrale che applica politiche ed è gestita e amministrata all’interno del perimetro aziendale. In poche parole se un utente dispone delle corrette credenziali può accedere a qualsiasi sito, applicazione o dispositivo richiesto.

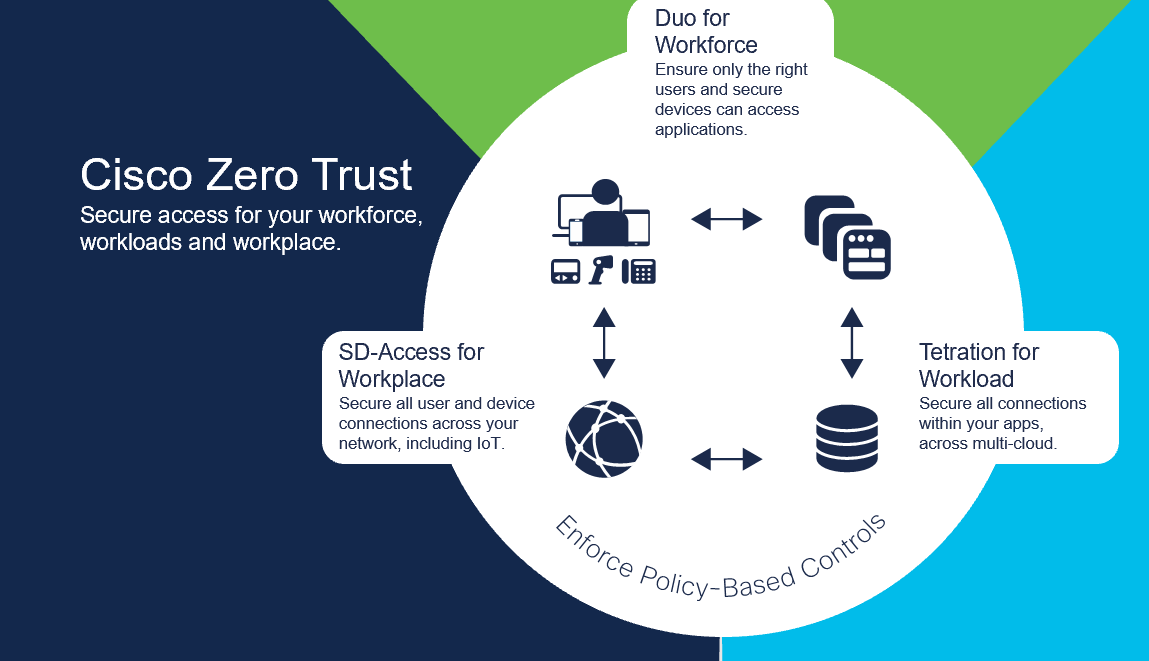

Va da sé che oggi un approccio del genere non è più soddisfacente perché lo spazio aziendale si è allargato sempre di più e nuove problematiche colpiscono quelle che Cisco definisce le 3 W:

- Workforce. Il furto d’identità è una delle frodi oggi più diffuse.

- Workload. Le nuove vulnerabilità delle applicazioni e la loro non corretta gestione aprono autostrade per i cybercriminali.

- Workplace. Si diffondono device di ogni tipo, IoT, edge computing: lo spazio di lavoro è ovunque e solo un accesso sicuro alla rete ne può garantire l’inviolabilità.

Muoversi da un modello perimetrale a un nuovo paradigma, quello dello Zero Trust, significa valutare, adattare e implementare nuove politiche di sicurezza che affrontino le minacce in un ambiente in continua evoluzione e soprattutto dinamico.

Il modello di architettura per la sicurezza della rete definito Zero Trust, che si basa sul principio di “verificare sempre senza fidarsi mai” è stato introdotto originariamente da un analista di Forrester. Anche Gartner ha il suo framework chiamato Continuous Adaptive Risk and Trust Assessment (aka CARTA). Entrambi questi approcci (trust-centric) spostano le decisioni di accesso dalla rete verso gli utenti e i dispositivi.

Questo significa che le politiche devono ora essere pesate utilizzando il maggior numero possibile di informazioni. Tutte le attività di rete devono essere visibili, comprese, ispezionate e registrate continuamente. Eventuali indicazioni di compromissione o variazioni nei cambiamenti di comportamento delle applicazioni, degli utenti e dei dispositivi devono essere esaminate, convalidate e devono avere risposte immediate. Ciò costituisce un modello incentrato sulle minacce all’interno di Zero Trust.

Come applicare un modello Zero Trust

L’approccio pratico di Cisco a Zero Trust si attua attraverso 6 importanti passaggi.

- Stabilire corretti livelli di sicurezza per utenti e dispositivi utente (verifica dell’identità con la multi-factor authentication e dello stato del dispositivo, che sia conforme e correttamente aggiornato).

- Stabilire corretti livelli di sicurezza per dispositivi IoT e applicazioni.

- Stabilire un ‘Software Defined Perimeter’ per controllare l’accesso all’applicazioni (accesso autorizzato).

- Stabilire un ‘Software Defined Perimeter’ per controllare l’accesso alla rete (segmentazione e micro-segmentazione).

- Automatizzare una policy adattiva usando la normalizzazione (network-data center-cloud).

- Automatizzare una policy adattiva utilizzando l’analisi delle minacce (adattare dinamicamente il corretto livello di sicurezza).

Zero Trust è un modello e coinvolge nella sua adozione persone, processi e tecnologia. Può ovviamente essere predisposta una roadmap per la sua implementazione al fine di riuscire a dar vita a una infrastruttura di sicurezza che sia realmente efficiente ed automatizzata.

Abbiamo il piacere di approfondire questa e altre tematiche strategiche all’interno di un evento specifico “Cisco CISO Day”, rivolto esclusivamente ai CISO, che si svolgerà il 27 gennaio 2020 a Barcellona all’interno del nostro Co-Innovation Center.

Un appuntamento imperdibile per confrontarsi con colleghi e con esperti e trovare risposte concrete per avere successo nel ruolo decisivo che si riveste all’interno delle strutture aziendali.

Per maggiori informazioni clicca qui.