Buon compleanno, Threat Response: ne hai viste di cose in un solo anno di vita!

Traduzione del post Happy Birthday, Threat Response: Only a year old, but boy have you seen some things! di Dean De Beer

Cisco Threat Response: per i security analyst, da uno di loro

Il lavoro di security analyst è difficile e richiede molto tempo, ma dà anche molte soddisfazioni. So di cosa sto parlando, ho passato gran parte della mia carriera seduto su una sedia, ad analizzare e rispondere alle minacce in un Security Operation Center (SOC). Ho passato fin troppe ore e fine-settimana spostandomi da una console all’altra mettendo insieme le informazioni da sistemi diversi per indagare su un’unica minaccia. I vari SOC in cui ho lavorato erano formati dalle migliori e più attuali tecnologie del settore, del valore di milioni di dollari, oltre che da componenti open source e script che avrebbero dovuto funzionare insieme alle prime, ma che spesso non lo facevano.

È per questo che mi sono concentrato sulla progettazione e costruzione di sistemi che rendessero la vita dei security analyst più semplice e il loro lavoro più efficace. È gratificante vedere che i prodotti che abbiamo costruito hanno un impatto positivo sulla capacità degli analisti di fare il loro lavoro con efficacia. Un anno fa abbiamo introdotto una nuova applicazione per i security analyst per rendere le indagini facili e veloci. Riunisce i contenuti per il rilevamento e la risposta da tutto lo stack di sicurezza: da cloud, rete ed endpoint in una posizione centrale. La chiamiamo Cisco Threat Response.

Adozione rapida

Da quando abbiamo rilasciato la prima versione di Threat Response un anno fa, questa è stata usata in oltre 3600 SOC e ha garantito un valore aggiunto perfino nelle aziende senza un SOC strutturato. Il riscontro è stato incredibile e ci ha dato tanta fiducia in Cisco Threat Response che abbiamo deciso di fornirla gratuitamente ai clienti attuali. È inclusa nella licenza di qualsiasi prodotto Cisco Security con cui si integra. Anche se i nostri prodotti Cisco Security funzionano bene da soli, sappiamo che sono ancora più efficaci quando sono usati insieme. Si tratta di rendere più spedite le operazioni SOC: dal rilevamento all’indagine fino alla correzione. Come? È tutto basato su API.

Basato su API

È da anni che i prodotti Cisco Security usano le API. La differenza ora è che Cisco Threat Response le riunisce al posto tuo. Con lunghi elenchi di eventi osservabili su cui indagare, Threat Response ti offre risposte immediate richiamando le API tanto dell’intelligence sulle minacce quanto del nostro portfolio di sicurezza, confermando le minacce e mostrandoti esattamente dove hanno colpito, offrendo così una visione chiara di quello che accade.

I clienti sono entusiasti di scoprire che possono usare queste API anche per integrare Threat Response direttamente nei loro sistemi di gestione degli incidenti di sicurezza e degli eventi (SIEM) e negli strumenti di orchestrazione, automazione e risposta (SOAR). Alcuni clienti hanno anche riscontrato che Threat Response riduce il carico dei loro SIEM.

Sembra che i nostri clienti amino questo approccio. Un cliente ci ha scritto: “Mi piace poter vedere in fretta le infezioni sulla mia rete e questo strumento le presenta in modo davvero carino…”, mentre un altro ha detto: “Non puoi colpire un bersaglio che non vedi. Threat Response semplifica l’analisi di sicurezza”.

Integrazioni di sicurezza che semplificano le operazioni SOC

Immagina una tipica indagine che si svolge diverse volte al giorno nei SOC di tutto il mondo: un potenziale attacco malware Emotet. Forse te ne sei occupato tu stesso. Emotet, un celebre trojan bancario amato dai criminali, continua a tornare in forme sempre nuove. Gli Indicatori di Compromissione a esso associati includono un elenco lunghissimo di file hash conosciuti, domini di distribuzione e indirizzi IP di comando e controllo. Possono volerci ore per analizzare questi eventi osservabili uno alla volta per vedere se sei stato colpito.

Cisco Threat Response richiama le API dell’intelligence sulle minacce per ottenere tutte le disposizioni per ciascuna contemporaneamente. Quindi richiama le API dei prodotti Cisco Security e scopre quello che ognuna sa su ciascun evento osservabile. Cisco AMP for Endpoints sa quali sistemi hanno i file hash dannosi; Cisco Umbrella sa quali dispositivi si sono collegati a domini dannosi; se integri la tua Email Security Appliance (ESA), puoi sapere chi ha ricevuto quell’allegato o URL di phishing e così via fino a raccogliere tutto il necessario per mostrarti esattamente cosa succede nel tuo ambiente.

Forma e sostanza

Threat Response riflette anni di lavoro di integrazione back end da parte degli ingegneri. Inizia e finisce con un’architettura di intelligence sulle minacce di prim’ordine altamente integrata combinata con l’integrazione di tecnologie di sicurezza avanzate che coprono la superfice d’attacco tra cloud, rete ed endpoint. Questo è fondamentale per un rilevamento e una risposta efficaci e coerenti nei punti critici della tua architettura.

Ritornando all’esempio di prima, il tuo motore Threat Grid Malware Analysis analizza un file sconosciuto in una variante Emotet e trova un comportamento dannoso. La nostra architettura permette a Threat Grid di condividere questa intelligence con l’intero portfolio per bloccare il file nell’endpoint, nell’email e nella rete per ogni cliente nel mondo in pochi minuti. Inoltre, Threat Response ti mostra esattamente ogni posto in cui sei stato preso di mira da quel file e conferma dove è stato bloccato o rilevato.

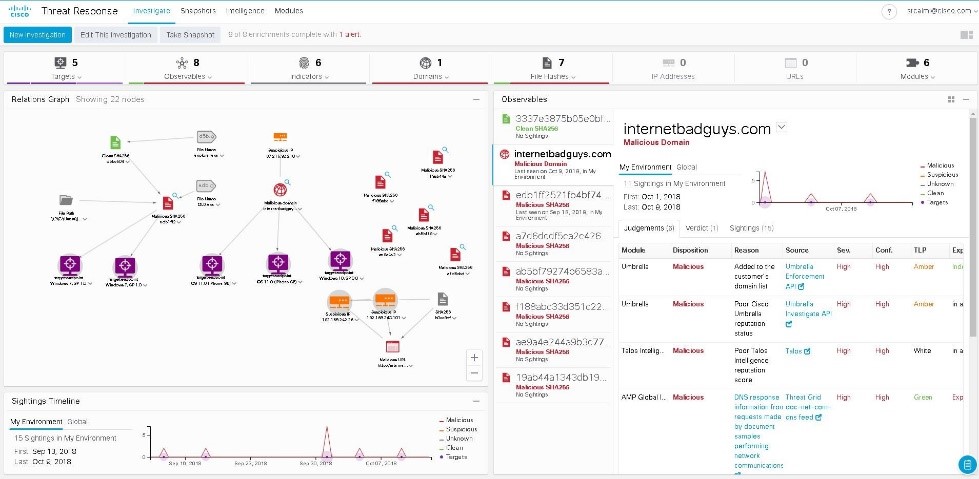

L’immagine completa: il grafico delle relazioni

L’immagine chiara che offriamo è forse la tecnologia più efficace di Cisco Threat Response. Rappresentando visivamente la relazione tra gli eventi osservabili e le disposizioni, i sistemi coinvolti nel tuo ambiente (denominati Target e presentati in viola) e gli altri sistemi collegati alla violazione, saprai immediatamente se sei stato colpito e come. Senza perdere più ore e ore a investigare.

Inoltre, puoi agire direttamente dal Grafico delle relazioni. Il grafico offre azioni (denominate Menu Pivot) dalle quali puoi continuare l’indagine nelle console degli altri prodotti (ti porta lì con facilità) o richiamare direttamente le loro API per agire. I Target in viola? Se vuoi puoi mettere in quarantena gli host con AMP for Endpoints, basta un semplice clic. I domini C2 dannosi? Se vuoi puoi dire a Umbrella di impedire, a livello di DNS, che qualsiasi cosa sulla tua rete si colleghi a loro, anche in questo caso con un solo clic.

Fonti di rilevamento

Threat Response utilizza i singoli prodotti Cisco Security e le fonti di intelligence sulle minacce che la alimentano. Ricerca di Cisco Talos e Threat Grid per intelligence sulle minacce, Threat Grid per l’analisi di file statica e dinamica, AMP for Endpoints per il rilevamento dinamico e retrospettivo degli endpoint e la risposta, Email Security (il primo vettore d’attacco), Umbrella per l’intelligence e il blocco dei domini Internet e Next Generation Firewall per il rilevamento e il blocco della rete. Threat Response riunisce questi prodotti per fornirti il contesto degli eventi rilevati nel tuo ambiente e ti permette di arricchire ulteriormente questo contesto con le tue fonti di intelligence personali.

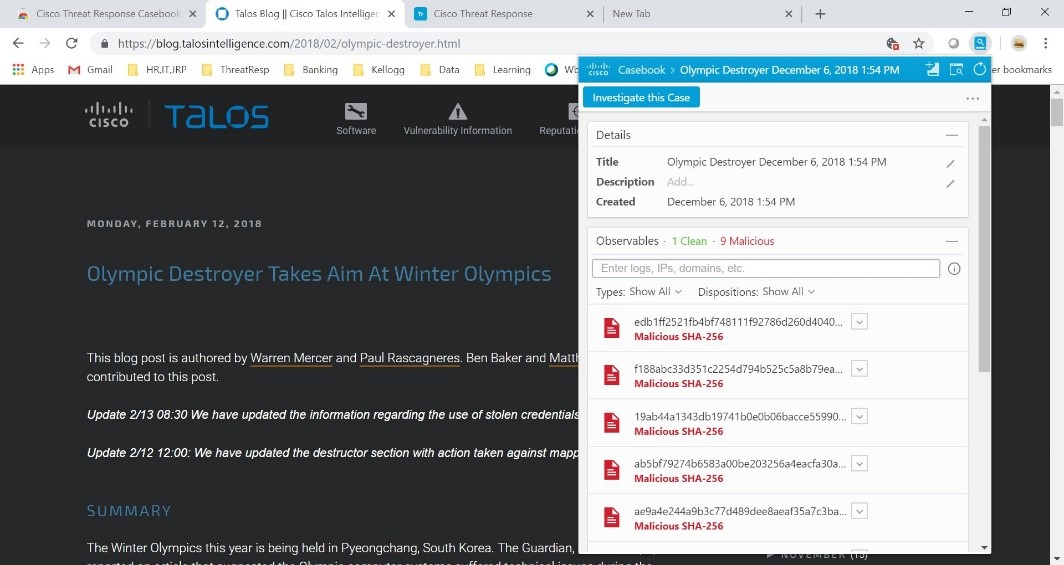

Operatività dell’intelligence sulle minacce

Una delle funzionalità più popolari è il plug-in del browser che abbiamo sviluppato, che prende i dati non strutturati da qualsiasi pagina web o applicazione, trova gli eventi osservabili o gli indicatori di compromissione ed emette automaticamente un verdetto su tale evento osservabile (pulito, dannoso, sconosciuto) in base alla nostra intelligence sulle minacce. Come nell’esempio del blog di Talos che abbiamo usato prima: un clic sposta tutti gli eventi osservabili menzionati su quella pagina senza bisogno di tagliarli e incollarli singolarmente (e parliamo di 634 eventi osservabili menzionati, li ho contati!). Inoltre, si può accedere al menu pivot di Threat Response, incluso il blocco dei domini, senza mai lasciare la pagina.

L’aspetto migliore di Threat Response è il tasso di innovazione nell’applicazione. Il risultato è una sicurezza informatica migliore tramite operazioni SOC migliori: rilevamenti più veloci, indagini più semplici e risposte immediate. Amiamo quello che abbiamo realizzato fino a oggi e siamo ancora più entusiasti di quello che verrà. I nostri team tecnici rilasciano nuovi miglioramenti, comprese nuove funzionalità e integrazioni di prodotti, ogni due settimane. C’è molto altro da dire su Threat Response che non posso riassumere in un semplice blog. Ti incoraggio quindi a provarla da te. Il lavoro dei team SOC è troppo importante per essere tedioso e migliorare la loro efficienza avrà conseguenze positive sulla sicurezza di tutti. Il miglior modo per metterla alla prova è ottenere oggi stesso la versione di prova gratuita di uno dei prodotti che si integrano con essa:

– AMP for Endpoints,

– Umbrella,

– Threat Grid,

– Email Security

Per maggiori informazioni su Cisco Threat Response, visita il sito cisco.com/go/threatresponse

Tags: