Cisco Stealthwatch Cloud e Microsoft Azure: un’infrastruttura cloud con un sistema di sicurezza integrato

5 min read

Molto spesso una delle principali esigenze dei nostri clienti è che le diverse soluzioni di fornitori di cybersecurity possano integrarsi perfettamente. Questo è esattamente ciò che hanno fatto Cisco e Microsoft. L’obiettivo è quello di offrire al mercato un’infrastruttura cloud modulabile e performante assieme a un sistema di sicurezza in-the-cloud efficace.

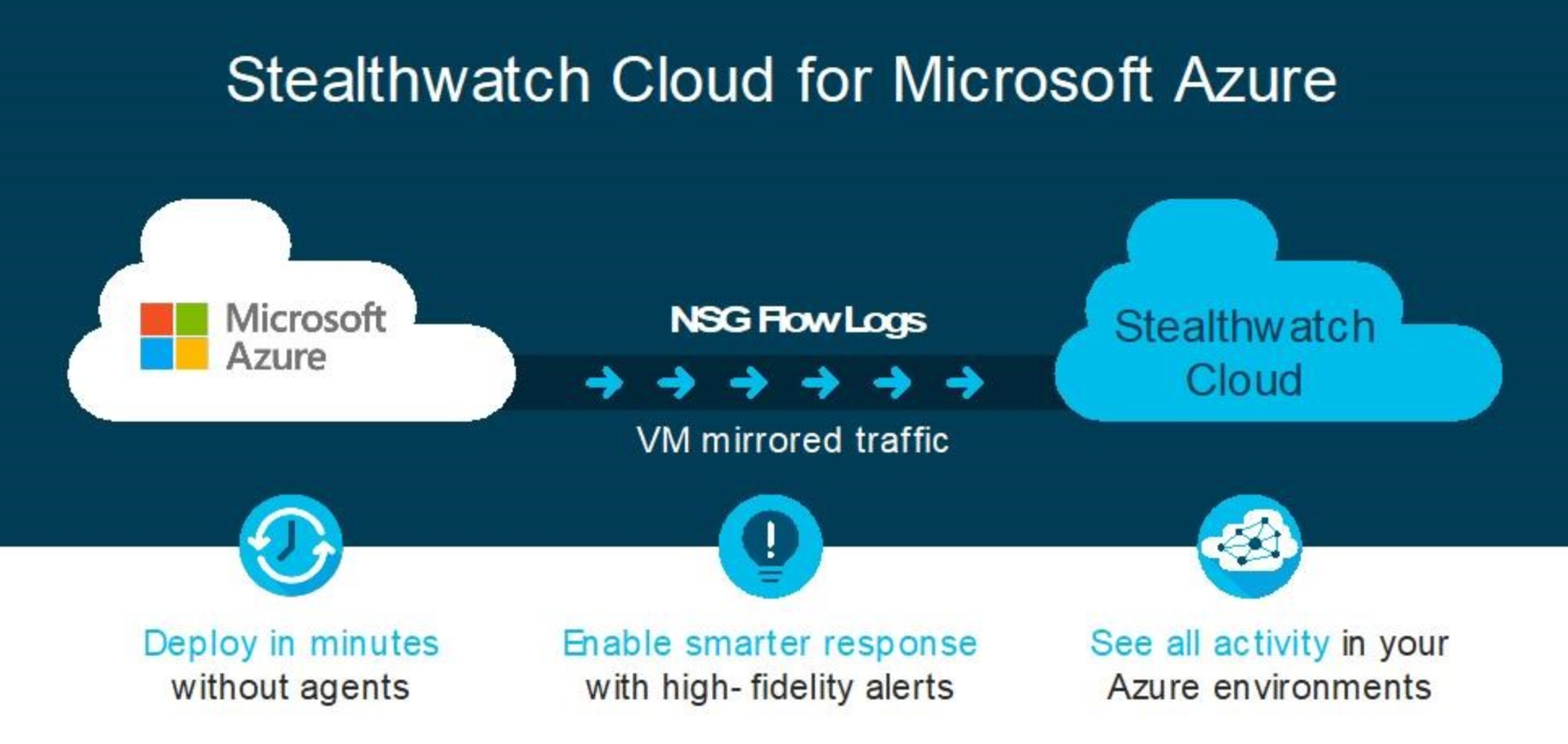

In 10 minuti o addirittura meno, Cisco Stealthwatch Cloud aumenta la visibilità, rileva le minacce e verifica la regole di compliance di Microsoft Azure senza ricorrere ad agenti esterni o allo spiegamento di ulteriori sensori all’interno del vostro sistema cloud.

Un nuovo modo di intendere la sicurezza

Le aziende fanno costantemente uso dei sistemi cloud pubblici. Le motivazioni sono molteplici: maggior scalabilità, accesso facilitato alle risorse, taglio dei costi, maggiore efficienza, tempi di rilascio ridotti e, in generale, miglior rendimento. Se da un lato tale approccio offre numerose opportunità, dall’altro implica anche che i sistemi di sicurezza più tradizionali, ormai, non funzionino più per la maggior parte delle aziende, in particolare in termini di visibilità nel cloud.

Problemi di sicurezza in termini di visibilità nel cloud

Tale mancanza di visibilità, spesso, è fonte di problemi in termini di analisi del traffico di rete, di gestione delle identità e degli accessi, di conformità alla normativa e di indagine sulle potenziali minacce. Siamo tutti al corrente degli errori commessi da alcune aziende nella configurazione dei propri sistemi di sicurezza: errori che hanno dato luogo alla divulgazione involontaria di informazioni private, con conseguenze molto gravi. Naturalmente è possibile offrire migliori corsi di formazione agli impiegati, ricontrollare ogni configurazione, impiegare strumenti automatizzati; ma tutte queste misure sono unicamente mirate alla prevenzione. Le organizzazioni devono anche poter osservare attivamente ciò che accade all’interno dei propri sistemi cloud, al fine di affrontare le minacce che sono sfuggite ai controlli preventivi. Tale processo di rilevamento delle falle inizia dal miglioramento della visibilità.

Una visibilità totale offre l’opportunità di proteggere l’infrastruttura cloud in tempo reale, così da poter affrontare agilmente ogni problema nel momento in cui esso si manifesta.

Sicurezza in-the-cloud: una responsabilità condivisa

Se da un lato è lo stesso provider del servizio ad occuparsi della sicurezza del sistema cloud, dall’altro tocca al cliente la responsabilita’ della sicurezza nel cloud. Voi, in quanto clienti, avete la possibilità di scegliere quale sistema di sicurezza utilizzare all’interno dell’infrastruttura cloud. L’obiettivo è quello di proteggere i vostri contenuti, piattaforme, applicazioni, sistemi e reti – esattamente come fareste con il data center privato della vostra azienda.

– Come essere al corrente di ciò che succede ai vostri dati all’interno del sistema cloud?

– Come sapere se la configurazione adottata sta effettivamente proteggendo il contenuto dell’ambiente cloud?

– Come sapere se il contenuto cloud ha avviato un qualche tipo di comunicazione con siti internet nuovi e possibilmente ostili?

– Come fare tutto questo rapidamente e in tempo reale, al fine di limitare la perdita di dati?

Per rispondere a queste domande è assolutamente fondamentale disporre di una soluzione attiva di rilevamento delle minacce all’interno del vostro sistema cloud pubblico. Affinché tale soluzione sia efficace, il provider del cloud stesso deve consentirvi di godere della visibilità necessaria per accedere alla telemetria di rete dell’ambiente cloud.

Cisco e Microsoft: più forti insieme

Con il costante obiettivo di fornire soluzioni ottimali ai propri clienti, Cisco ha lavorato assieme a Microsoft per integrare Cisco Stealthwatch Cloud con Azure. Stealthwatch Cloud è un “software as a service” (SaaS): una soluzione attiva di rilevamento delle violazioni che opera sulla base dell’analisi del sistema di sicurezza. Stealthwatch Cloud offre visibilità integrale sugli ambienti Azure, nonché un’efficace capacità di rilevamento minacce in appena 10 minuti.

I sistemi di sicurezza tradizionali delle organizzazioni consistono in una serie di agenti che operano in sovrapposizione sui contenuti cloud al fine di rilevare attività sospette. Tale approccio comporta costi e tempi di configurazione, manutenzione e gestione elevati all’interno di un ambiente così dinamico come quello dei sistemi cloud. Altra nota importante: il costo economico di tale strategia, spesso, non può determinarsi sulla base dell’uso effettivo che fate del vostro ambiente cloud. Stealthwatch Cloud, invece, agisce all’interno del vostro ambiente Azure senza ricorrere ad alcun agente e modula la propria attività in funzione del traffico effettivo all’interno del sistema cloud.

Come funziona?

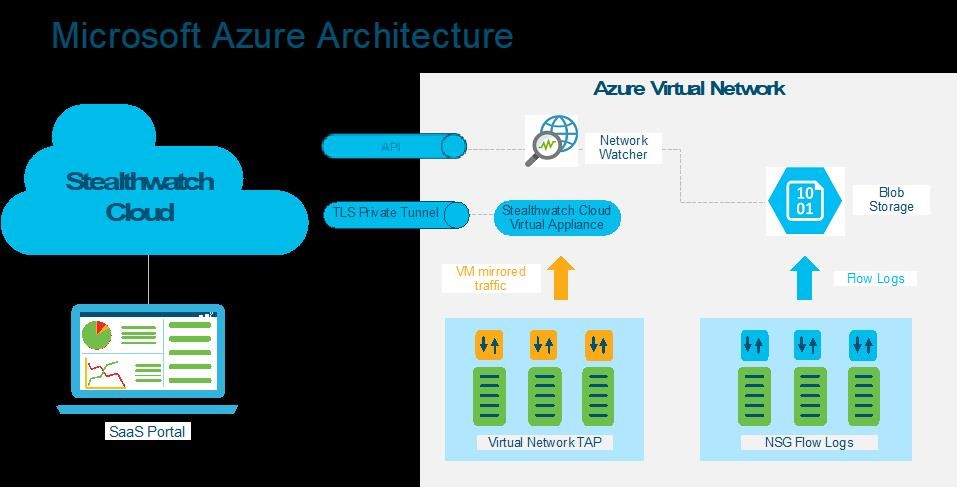

Microsoft Azure produce flow log NSG (Network Security Group) che contengono informazioni importantissime in merito al traffico nord-sud e est-ovest all’interno della rete virtuale Azure. I flow log registrano il traffico in entrata e in uscita relativamente ad ogni singolo flusso, nonché l’interfaccia di rete (NIC) cui il flusso stesso fa riferimento e informazioni sul flusso (IP origine/destinazione, porta origine/destinazione e protocollo). Riportano inoltre se il traffico è stato consentito o rifiutato e, nella Versione 2, contengono informazioni sulla capacità di trasmissione effettivamente utilizzata (o “throughput”: numero di byte e pacchetti trasferiti e regole NSG applicate al traffico stesso). Le organizzazioni usano queste informazioni per monitorare le attività che hanno luogo all’interno della loro rete cloud. Stealthwatch Cloud può automaticamente analizzare i flow log NSG V2 (seconda versione) mediante API, senza bisogno di impiegare alcun agente o sensore.

Microsoft, inoltre, ha creato uno strumento chiamato Azure virtual network TAP (Terminal Access Point), che consente facilmente di indirizzare il traffico della macchina virtuale verso Stealthwatch Cloud, come se si trattasse di un TAP o SPAN di una rete fisica. Si può aggiungere una configurazione TAP a una interfaccia di rete che sia connessa ad una macchina virtuale all’interno della rete virtuale. La destinazione sarà un indirizzo IP (della rete virtuale) afferente alla stessa rete virtuale che si sta monitorando o ad una rete virtuale di peering. In tal mondo si avrà accesso non soltanto ai flow log, ma anche ad altri tipi di traffico di rete – quali, ad esempio, i dati DNS.

Stealthwatch Cloud può venire alimentato sia dai flow log NSG che dai dati TAP. Stealthwatch Cloud analizza questi dati mediante entity modeling (“Modellazione Entità”) al fine di rilevare attività sospette o illecite. Per ogni “entità” presente all’interno della rete, Stealthwatch Cloud elabora un modello comportamentale (una sorta di simulazione) per determinare qual è il ruolo dell’entità, come si comporta di norma e con quali elementi comunica solitamente. Tale modello viene poi utilizzato per rilevare eventuali cambiamenti comportamentali che possano rimandare all’uso improprio delle risorse, alla presenza di malware, alla corruzione dei dati o ad altre minacce.

Per esempio, se un elemento di Azure comunica di norma soltanto con host interni ma, improvvisamente, inizia ad inoltrare grandi quantità di dati ad un server esterno, potrebbe trattarsi di un tentativo di estrapolazione dati. Stealthwatch Cloud rileverebbe tale comportamento anomalo in tempo reale e ne informerebbe il vostro team di sicurezza.

Provatelo oggi stesso!

In aggiunta alla migliorata visibilità e capacità d’analisi del sistema di sicurezza all’interno di un cloud pubblico, Stealthwatch Cloud può offrire lo stesso livello di sicurezza in loco. Un’unica soluzione a tutela di tutta la vostra azienda.

Vi interessa Cisco Stealthwatch Cloud?

Date un’occhiata oggi stesso alla nostra versione di prova a 60 giorni: è gratuita e completamente sicura. Per iscrivervi cliccate qui.

————————————-

Se avete letto questo blog può interessarvi anche:

Come i “Side-Channel Attack” possono compromettere la privacy in WhatsApp, Telegram e Signal

Cisco è leader nel Magic Quadrant di Gartner 2018 per i firewall di rete enterprise