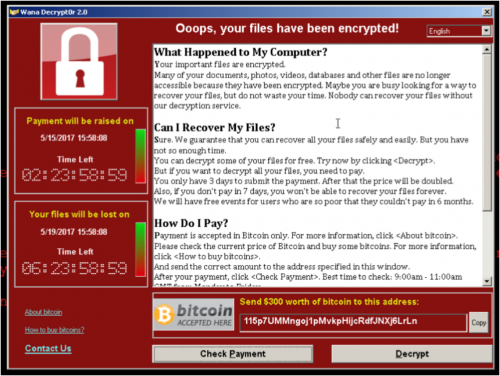

Το WannaCry είναι ένα νέο ransomware, το οποίο εστιάζει σε μια ευπάθεια του λειτουργικού συστήματος Microsoft Windows. Ως εκ τούτου, μετά από μια επιτυχημένη επίθεση, η πλειοψηφία των δεδομένων του θύματος κρυπτογραφούνται και δεν μπορούν να χρησιμοποιηθούν. Οι επιτιθέμενοι απαιτούν λύτρα της τάξεως των 300$ έως 600$ ανά υπολογιστή για να απελευθερώσουν τα υπό «ομηρία» δεδομένα.

Στόχος του εισβολέα

Στην πραγματικότητα, το ransomware εξαπλώνεται και σε άλλα μη ενημερωμένα συστήματα με τη μορφή worm, μέσω του πρωτοκόλλου SMB στις θύρες TCP 139 και 445. Στο τέλος του άρθρου θα βρείτε μερικές επεξηγήσεις σχετικά με το τι θα πρέπει να αναμένουμε στο μέλλον. Είναι πολύ πιθανό η επίθεση στο μέλλον να πραγματοποιείται με νέες μεθόδους μόλυνσης και μολύνσεις τύπου dropper. Στο κοντινό μέλλον, είναι πολύ πιθανό οι εισβολείς να ενδυναμώσουν και να βελτιώσουν την ποιότητα του κώδικα του ransomware, μετατρέποντάς το σε ακόμη πιο προηγμένη και μόνιμη απειλή.

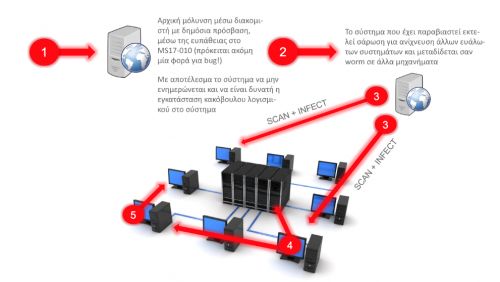

Στις παρακάτω διαφάνειες απεικονίζεται μια απλοποιημένη μορφή του κύκλου επίθεσης.

Βήμα 1: Αρχική μόλυνση μέσω διακομιστή δημόσιας πρόσβασης με μη ενημερωμένο MS17-010

Βήμα 2: Το σύστημα που έχει παραβιαστεί εκτελεί σάρωση για τον εντοπισμό άλλων ευάλωτων συστημάτων στις TCP 139 και 445

Βήμα 3-5: Το ransomware επιχειρεί να μολύνει όσο το δυνατόν πιο πολλά ευάλωτα συστήματα

Βήμα 6: μετά την αρχική μόλυνση, το dropper είναι έτοιμο για την εγκατάσταση του αντίστοιχου κακόβουλου λογισμικού, το οποίο είναι το πρόγραμμα ransomware. Στην πραγματικότητα, οι παραλλαγές χρησιμοποιούν την υποδομή του εισβολέα για τη λήψη των πιο πρόσφατων ενημερώσεων και εντολών από τη βασική υποδομή του ransomware

Βήμα 7: το πρόγραμμα WannaCry κρυπτογραφεί τα δεδομένα του χρήστη στο μηχάνημα-στόχο και εμφανίζει ένα αναδυόμενο παράθυρο με αίτημα για λύτρα, περίπου 300$ έως 600$ ανά υπολογιστή.

Παρακολούθηση δικτύου

Ας ξεκινήσουμε με την απάντηση στην πρώτη ερώτηση. Πώς μπορώ να αντιληφθώ εάν έχω μολυνθεί ή πώς μπορώ να ελέγξω εάν το worm εξακολουθεί να εξαπλώνεται στο δίκτυό μου;

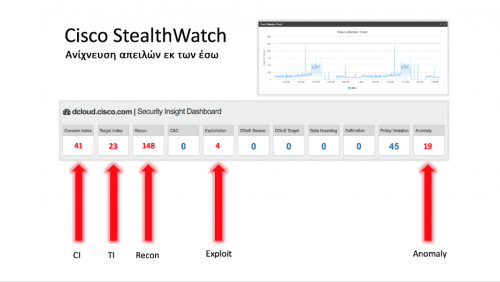

Στο σημείο αυτό έρχεται στο προσκήνιο το Cisco StealthWatch, το οποίο παρέχει πλήρη ορατότητα σε ολόκληρο το δίκτυο, από τον Edge, στο Campus, στα Branches και μέχρι το Datacenter.

Ο σκοπός είναι η συγκέντρωση δεδομένων τηλεμετρίας από όλες τις συσκευές (Cisco και μη-Cisco), συμπεριλαμβανομένων δρομολογητών, μεταγωγέων, υπολογιστών, διατάξεων ασφαλείας όπως τείχη προστασίας και proxies, σε ένα ενιαίο σύνολο για την εκτέλεση Ανάλυσης ασφάλειας. Η έξυπνη μηχανή συσχετισμού αναλαμβάνει την κατάργηση διπλοτύπων, τις εξαρτήσεις συνδέσεων, το NAT-Stitching, καθώς και τη συσχέτιση ροών και εφαρμογών.

Η μηχανή συσχετισμού εξαγάγει αυτόματα όλα τα σχετικά στοιχεία ασφαλείας και τα συγκεντρώνει σε έναν εύκολο στη χρήση και κατανοητό dashboard. Ο ειδικός σε θέματα ασφαλείας/ο διαχειριστής ή ο χειριστής SOC μπορεί να επικεντρωθεί πλήρως στην αναζήτηση απειλών.

Θα παρατηρήσετε μια αύξηση στα πεδία ευρετηρίου, όπως CI, TI, Recon, Exploit, Anomaly. Ανατρέξτε στο παρακάτω απόσπασμα για την περιγραφή της μηχανής ασφάλειας σε υψηλό επίπεδο, η οποία χρησιμοποιεί ένα περίπλοκο μαθηματικό σύστημα βαθμολόγησης φήμης, για την κατανόηση των διαφορετικών τύπων επιθέσεων βάσει των δεδομένων τηλεμετρίας που έχουν συλλεχθεί.

CI = Ο Δείκτης ανησυχίας αυξάνεται, καθώς η μηχανή συσχετισμού του Cisco StealthWatch ελέγχει τη συνολική «υγεία» του δικτύου, την οποία παρακολουθεί μέσω των δεδομένων τηλεμετρίας που συλλέγονται (οι πηγές μπορεί να είναι οποιεσδήποτε συσκευές Cisco και μη-Cisco, δρομολογητές, μεταγωγείς, τείχη προστασίας, εικονικά περιβάλλοντα, αποκλειστικοί αισθητήρες)

TI = καθώς το worm μεταδίδεται, επιτίθεται σε περισσότερα μηχανήματα για να προσβάλει τους κεντρικούς υπολογιστές και τους χρήστες του δικτύου. Για το λόγο αυτό, ο Δείκτης στόχων αυξάνεται

Recon = ο δείκτης αυξάνεται λόγω κρίσιμων σαρώσεων θυρών στο δίκτυο, ιδιαίτερα λόγω της αυξημένης δραστηριότητας στις σαρώσεις θυρών που προκαλούνται από το worm. Το worm εκτελεί σάρωση για ανοικτές και ευάλωτες εφαρμογές που τρέχουν στις θύρες tcp 139 και 445, για να μολύνει περισσότερα μηχανήματα στην αντίστοιχη θύρα

Exploit = μόλις το worm ανιχνεύσει ανοικτές θύρες και ευάλωτα συστήματα, θα εκμεταλλευτεί το υπάρχον bug και θα εγκαταστήσει τον κακόβουλο κώδικα στον προορισμό

Anomaly = αυξάνεται ο συνολικός δείκτης ανωμαλιών στο δίκτυο, καθώς τα συστήματα που έχουν μολυνθεί προκαλούν μη αναμενόμενες δυσλειτουργίες στο δίκτυο

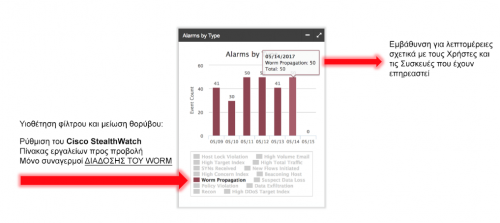

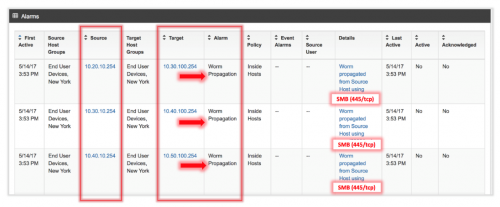

Στο παρακάτω screenshot απεικονίζεται ο τρόπος ενεργοποίησης ορισμένων φίλτρων και ο τρόπος ελέγχου μόνο για τη διάδοση του worm:

Όπως μπορείτε να δείτε, αφού ταξινομήσετε τους συναγερμούς διάδοσης worm με το πάτημα ενός κουμπιού, μπορείτε να προχωρήσετε στις λεπτομέρειες, μια λειτουργία που λείπει από πολλές άλλες λύσεις. Στο συγκεκριμένο παράδειγμα, έχουμε συνολικά 50 μηχανήματα τα οποία σχετίζονται με επίθεση αυτού του τύπου.

Στην εικόνα απεικονίζονται στοιχεία επικοινωνίας που σχετίζονται με τη διάδοση του worm: σήμανση χρόνου, ομάδα κεντρικού υπολογιστή, διεύθυνση προέλευσης και προορισμού, τύπος συναγερμού, λεπτομέρειες σχετικά με τις εφαρμογές, πρωτόκολλα και θύρες σε χρήση.

Απομόνωση μολυσμένων πελατών

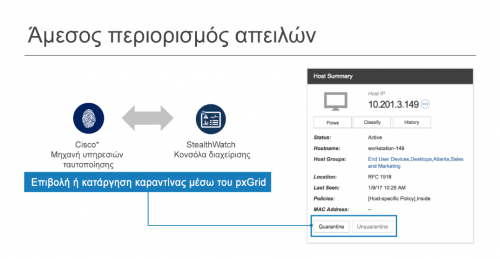

Network-as-a-Sensor & Network-as-an-Enforcer: εφόσον το Identity Services Engine (ISE) της Cisco είναι εγκατεστημένο και ελέγχει τους τρεις βασικούς πυλώνες της υποδομής του δικτύου (ενσύρματη επικοινωνία, ασύρματη επικοινωνία και VPN), μπορούμε να ενσωματώσουμε τα StealthWatch & ISE για Ανταλλαγή πληροφοριών ασφαλείας. Αυτό συμβάλλει όχι μόνο στον εμπλουτισμό των δεδομένων τηλεμετρίας οι οποίες μπορούν να χρησιμοποιηθούν στο StealthWatch, αλλά και στην παροχή προτροπών στο ISE για περιορισμό και απομόνωση της μόλυνσης. Η διαδικασία αυτή μπορεί να πραγματοποιείται αυτόματα ή με το πάτημα ενός κουμπιού, μετά την ανίχνευση μιας εκ των έσω απειλής.

Η Cisco έχει αναπτύξει και εκδώσει το pxGrid (μια ανοικτή και προγραμματιζόμενη διεπαφή), το οποίο χρησιμοποιείται από περισσότερους από 50 συνεργάτες με οικοσύστημα Cisco. Φυσικά, το StealthWatch μπορεί να ενισχύει το pxGrid για άμεσο περιορισμό των απειλών.

Ας αφήσουμε για λίγο το τμήμα της διερεύνησης. Τι άλλο θα πρέπει να λάβουμε υπόψη;

Περαιτέρω συστάσεις

Τρόπος προστασίας

#1 Ενημερώστε τα ευάλωτα σημεία (PATCHING)

#2 Cisco Advanced Malware Protection

#3 Cisco Umbrella για μπλοκάρισμα των συνδέσεων C&C

Το πιο κρίσιμο σημείο είναι η απαλλαγή από τον αρχικό φορέα μόλυνσης. Ενημερώστε (Patch) τα ευάλωτα συστήματα (η Microsoft έχει ήδη εκδώσει ενημερώσεις), βεβαιωθείτε ότι τα firewalls έχουν ρυθμιστεί σωστά (μπλοκάρετε την πρόσβαση στις κρίσιμες θύρες) και χρησιμοποιήστε μέτρα προστασίας όπως AMP – Advanced Malware Protection. Μπορείτε να ενεργοποιήσετε το AMP σε όλες τις λύσεις ασφαλείας της Cisco, στα desktops, laptops, servers, στα NGFW, NGIPS, στο Email Security καθώς και στο Web Security. Στις επόμενες ενότητες γίνεται φανερό γιατί αυτό είναι τόσο σημαντικό.

Τι να αναμένετε

Καθώς μαθαίνουμε να αμυνόμαστε, οι εισβολείς προσαρμόζονται. Αναμένετε οι επιθέσεις να μεταβληθούν σε μολύνσεις Email dropper και σε άλλες μορφές επίθεσης.

Πως θα προστατευτείτε;

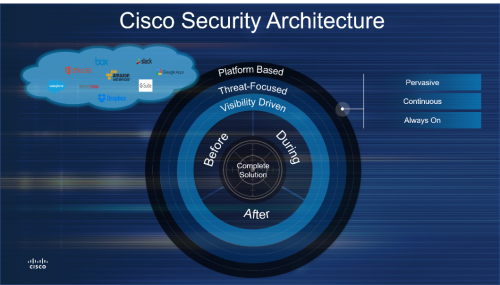

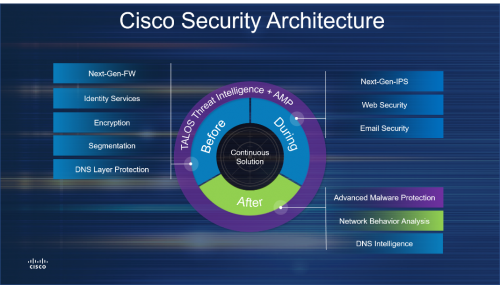

Μόνο το Cisco Security παρέχει ασφάλεια Παντού

Στην τελευταία εικόνα απεικονίζεται όλη η δύναμη της αρχιτεκτονικής ανίχνευσης παραβίασης ασφάλειας της Cisco (στα αριστερά ο τομέας ασφάλειας Πολιτικής και πρόσβασης, πάνω δεξιά ο τομέας ασφάλειας Ελέγχου περιεχομένου, κάτω δεξιά ο τομέας ασφάλειας για Προηγμένες απειλές). Είμαστε ο μόνος προμηθευτής στην αγορά που παρέχει παντού αυτό το επίπεδο ασφάλειας, μπλοκάροντας και ανιχνεύοντας απειλές και εισβολές πριν, κατά τη διάρκεια και μετά την επίθεση. Αυτός είναι ο τρόπος με τον οποίο προστατεύουμε άμεσα τους πελάτες μας στο endpoint, καθώς και από το Core infrastructure έως και το cloud. Το TALOS Threat Intelligence και το Advanced Malware Protection έχουν ενσωματωθεί σε όλους τους τομείς ασφάλειας, για αυτοματοποιημένη και ταχεία προσαρμογή των λύσεών μας σύμφωνα με τις νέες απειλές και τις παραλλαγές του WannaCry.