Télétravail… C’est devenu le quotidien de beaucoup d’entre nous. Qu’on le désire ou qu’on le subisse, il faut composer avec. C’est pour beaucoup également la première fois que l’infrastructure réseau d’entreprise devient autant une réalité. Beaucoup d’organisations ont dû mettre en place dans l’urgence des solutions pour leurs salariés. On assiste en ce moment à des transformations radicales pour pérenniser un cadre de travail plus flexible, reposant sur un mix entre une présence dans les bureaux et le travail à distance.

Depuis des années Cisco fournit de nombreuses solutions pour le télétravail : client VPN Anyconnect, routeurs, AP, téléphones, terminaux de visioconférence… Vous aviez d’ailleurs peut-être entendu parler de la solution CVO – Cisco Virtual Office ? Avec la pandémie nous avons revu nos offres pour faciliter l’accès à ces technologies avec des prix adaptés au contexte. Mais pour assurer la simple connectivité sécurisée vers l’entreprise, quelle technologie choisir ? Je propose de faire ci-dessous un petit état des lieux.

Tout d’abord il convient de comprendre que nous avons tous des métiers différents. Ce qui convient à l’un ne sera peut-être pas applicable à l’autre. Même au sein d’une même organisation on ne peut pas partir du principe que tous les collaborateurs ont les mêmes besoins en termes de connectivité. On comprend aisément qu’un dirigeant, un trader, une personne assurant un support “hotline”, un ingénieur en R&D… vont avoir des besoins différents. Tout le monde n’a pas non plus la capacité ou l’envie d’installer du matériel chez soi. La meilleure solution restera celle qui sera la plus adaptée pour le collaborateur. On privilégiera donc la création de “packs” auxquels chacun pourra souscrire en fonction de la criticité de la connectivité du télétravailleur. L’objectif de l’utilisation de ces « packs » est de faire en sorte que le site du télétravailleur (i.e. sa maison) puisse être géré comme un site de l’entreprise avec des équipements pilotés à distance par l’administrateur IT avec des politiques de sécurité ou de la configuration poussées de manière centralisée.

La première chose à faire est de catégoriser les personnels, répertorier les besoins, le type d’outils nécessaires et la connectivité requise. Garder 3 ou 4 catégories est suffisant. On pourra se poser par exemple les questions suivantes :

- Temps passé par jours en meetings ?

- Nombre d’équipements à connecter ? Type ?

- Besoin de terminaux vidéo / audio ?

- Nécessité d’un backup 4G LTE ?

- Besoin d’un accès optimisé et sécurisé au cloud ?

- Besoin de suivre pro-activement l’expérience de l’utilisateur ?

- Impact d’une perte de performance réseau du collaborateur sur l’entreprise ?

- …

Je ne vais pas faire tout le travail non plus… 🙂 A vous d’adapter cette méthodologie. A nouveau nous sommes tous différents donc il n’y a probablement pas de règle universelle.

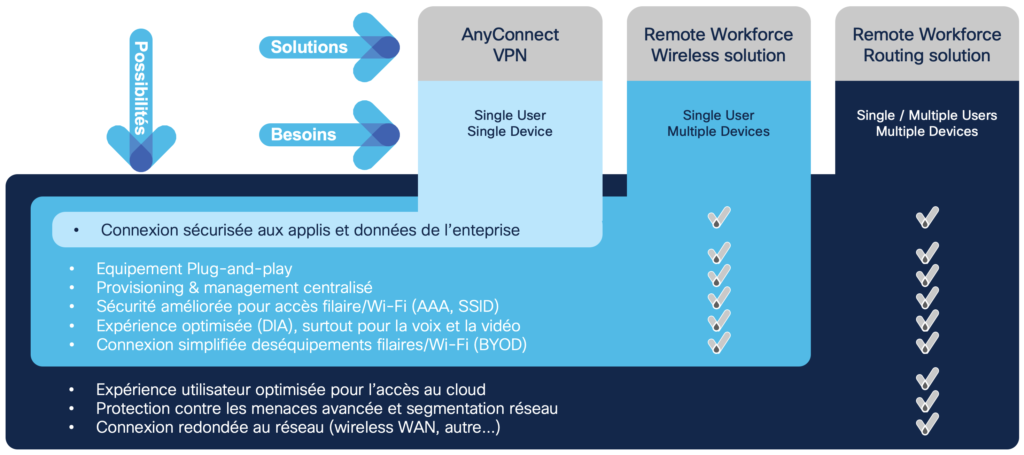

D’un point de vue connectivité nous allons distinguer 3 approches principales dont je résume très succinctement les caractéristiques :

- VPN client anyconnect (approche software depuis le poste de travail) Un tunnel est créé vers un concentrateur d’entreprise depuis chaque équipement.

- Remote Workforce Wireless Solution (basée sur la solution Wi-Fi Office Extend AP – OEAP). Un AP Cisco est installé chez le collaborateur. Il est automatiquement managé depuis le contrôleur Wi-Fi de l’entreprise ce qui permet d’étendre l’accès wireless de l’entreprise au domicile du collaborateur. L’accès filaire est aussi étendu car un mini-switch est intégré sur l’AP. Le poste de travail retrouvera ainsi l’environnement réseau de l’entreprise. L’expérience de connexion de l’utilisateur est ainsi maîtrisée par l’entreprise et il est possible de connecter de nombreux terminaux qui ne seraient pas forcément à même de disposer d’un client VPN software. L’admin réseau peut ainsi faire un support des problématiques de connexion de l’utilisateur. Une GUI simplifiée permet même au collaborateur de créer ses propres SSID pour faire bénéficier toute la famille d’une connexion Wi-Fi reposant sur les derniers standards.

- Remote Workforce Routing Solution (basée sur la solution Cisco SD-WAN). Ici on étend le WAN de l’entreprise et ses services jusqu’au domicile du collaborateur qui bénéficiera ainsi d’un accès cloud optimisé (cloud onRamp) et sécurisé (Cisco SASE Umbrella). Le routeur (fanless je vous rassure) doit juste être branché et il est automatiquement configuré selon les règles définies dans l’entreprise. Il peut éventuellement embarquer une seconde connexion WAN (LTE par exemple), et peut aussi alimenter des équipements en POE. Certains routeurs intègrent aussi un AP Wi-Fi interne qui sera piloté par le WLC d’entreprise en Flexconnect.

Chaque solution offre des bénéfices bien distincts qui peuvent être résumés dans le tableau suivant.

J’apporterai probablement des détails techniques dans des prochains articles. Il existe encore d’autres options intéressantes de connexion pour le télétravail dans la gamme Meraki cloud-managed Z series.

Une bonne nouvelle est que nous avons créé des bundles pour baisser les coûts de ces solutions dans le contexte actuel. Nous avons aussi de nombreuses docs pour vous aider à mettre en place votre stratégie :

- Cisco Remote Workforce Network Solution Overview (Wi-Fi et/ou SD-WAN)

- Solutions de collaboration pour le travail à domicile

- Cisco Secure Remote Worker (Anyconnect & DUO)

Je vous conseille de faire un tour également sur tous les articles du blog Cisco US consacrés au sujet “Work from Home”. Je vous suggère notamment cet article qui donnera également d’autres éléments pour finir de vous convaincre que les diverses solutions de télétravail sont complémentaires pour adresser des besoins très différents chez les collaborateurs.

Un grand merci à Hafida Barhoun pour son aide précieuse pour la rédaction de cet article!