Afin de bien commencer cette rentrée ne manquez pas le Rapport semestriel sur la sécurité de Cisco, présenté lors de la Black Hat (2-7 août 2014, Las Vegas). Ce rapport se penche sur la simplicité des vulnérabilités dans les entreprises qui contribue à un paysage de la menace de plus en plus dynamique. Ces vulnérabilités – qui peuvent être des licences logicielles non mises à jour, un mauvais code, des propriétés numériques oubliées ou des erreurs utilisateur – augmentent les capacités des hackers à exploiter les failles avec des méthodes telles que :

- les requêtes DNS,

- les kits d’exploitation pirate

- les attaques par amplification

- la compromission des systèmes de paiement

- les fausses bannières de publicité (malvertising)

- les rançongiciels (ransomware)

- l’infiltration des protocoles de chiffrement

- l’ingénierie sociale et les spams ciblés et personnalisés

Le rapport montre également que le fait que les équipes de sécurité s’intéressent davantage aux vulnérabilités médiatisées plutôt qu’aux menaces ordinaires et insidieuses, dont l’impact serait significatif, expose les entreprises à un plus grand risque. En multipliant les attaques invisibles contre les applications et l’infrastructure existante grâce à des failles simples, les hackers sont en mesure d’échapper aux outils de détection, alors que les équipes de sécurité sont concentrées sur des vulnérabilités pointées du doigt, comme Heartbleed.

Principales conclusions du rapport:

En se basant sur 16 grandes multinationales, qui, à compter de 2013, ont cumulé plus de 4 trillion de dollars d’actifs pour des revenus de plus de 300 milliards de dollars, le rapport Cisco a permis de mettre en évidence trois notions de sécurité, en analysant les entreprises et le trafic malveillant :

o Les attaques “Man-in-the-Browser” entrainent un risque pour les entreprises : En 2014, près de 94 % des entreprises voient une partie de leur trafic réseau allant vers des sites web qui hébergent des logiciels malveillants. Plus particulièrement, en émettant des requêtes DNS pour des noms d’hôtes où l’adresse IP à laquelle le nom d’hôte correspond est détournée pour être associée à la diffusion massive de malwares (Palevo, SpyEye, et Zeus) qui enferme des fonctionnalités man-in-the-browser (MiTB).

o Les réseaux de Botnet : Près de 70 % des réseaux émettent des requêtes DNS pour des domaines DNS dynamiques. Cela prouve que les réseaux utilisés à mauvais escient ou compromis avec des botnets utilisent DDNS pour modifier leur adresse IP pour éviter les systèmes de détection / d’être blacklisté. Peu de tentatives de connexions sortantes légitimes provenant des entreprises cherchent des domaines DNS dynamiques en dehors des centres d’appels qui cherchent à dissimuler l’emplacement de leur botnet.

o Le chiffrement des données volées : En 2014, près de 44 % des entreprises émettent des requêtes DNS pour des sites à l’aide d’outils qui offrent un canal chiffré, utilisés par les hackers pour brouiller les pistes pour exfiltrer des données et éviter les systèmes de détection VPN, SSH, SFTP, FTP ou FTPS.

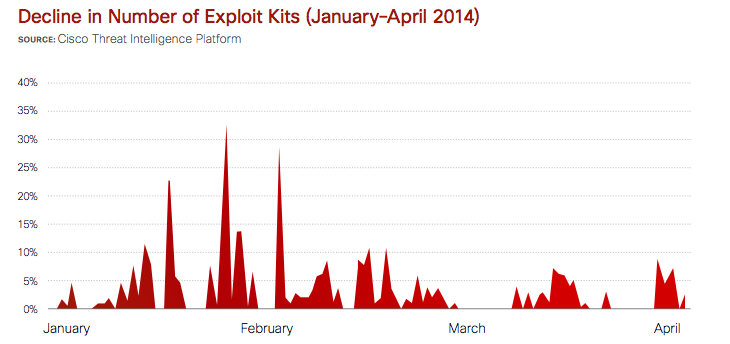

• Selon l’équipe d’analystes sécurité de Cisco®, le nombre de kits d’exploitation pirates a chuté de 87 % depuis que le créateur présumé du très populaire kit d’exploitation Blackhole a été arrêté l’année dernière. Plusieurs kits d’exploitation pirates repérés dans la première moitié de l’année 2014 ont tenté de se développer sur le territoire autrefois dominé par Blackhole, mais aucun n’a pris l’avantage à ce jour.

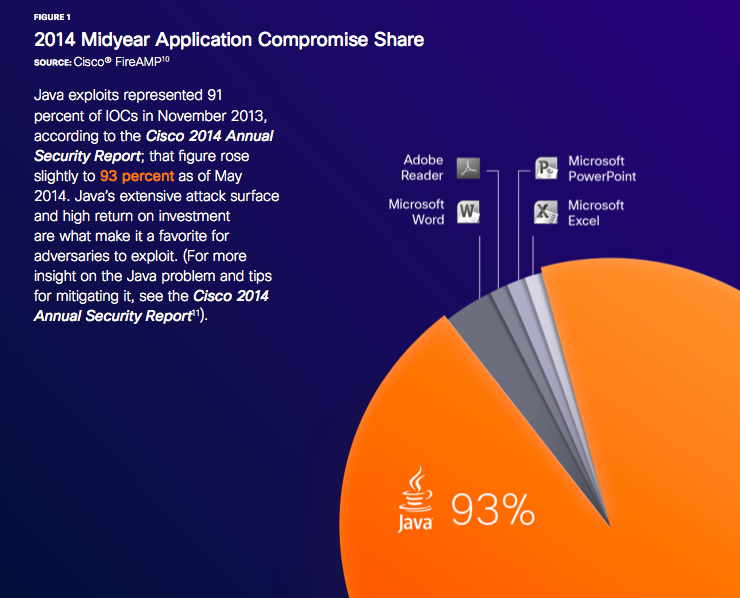

· Java demeure le langage de programmation le plus exploité par les hackers. Les équipes de sécurité de Cisco ont constaté que, en mai 2014, les exploits Java ont augmenté de 93 % parmi les attaques recensées par les indicateurs de compromission (Indicators of Compromise – IOCs), après avoir représentés 91 % des IOCs en novembre dernier comme le souligne le Rapport annuel sur la sécurité de Cisco.

· Une croissance des malwares sur les marchés verticaux. Sur le premier semestre 2014, la hausse des malwares visant l’industrie pharmaceutique et chimique, place une nouvelle fois ce secteur dans le top 3 des marchés verticaux à haut risque face aux logiciels malveillants. Le secteur des médias et de la publicité est 4 fois plus exposé aux malwares que la moyenne des autres secteurs et l’aviation glisse à la troisième place avec deux fois plus de malwares que la moyenne. Selon la zone géographique, les marchés les plus affectés sont les médias et la publicité aux US, l’agroalimentaire en EMEAR (Afrique, Europe et Middle East) et l’assurance en APJC (Asie Pacifique, Chine, Japon et Inde).

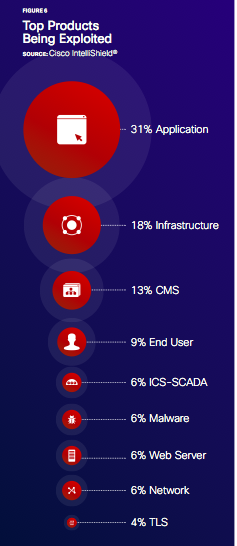

. et pour finir, le focus des hackers lors du premier trimestre 2014 : les applications sont une cible privilégiée (31%)

Citation

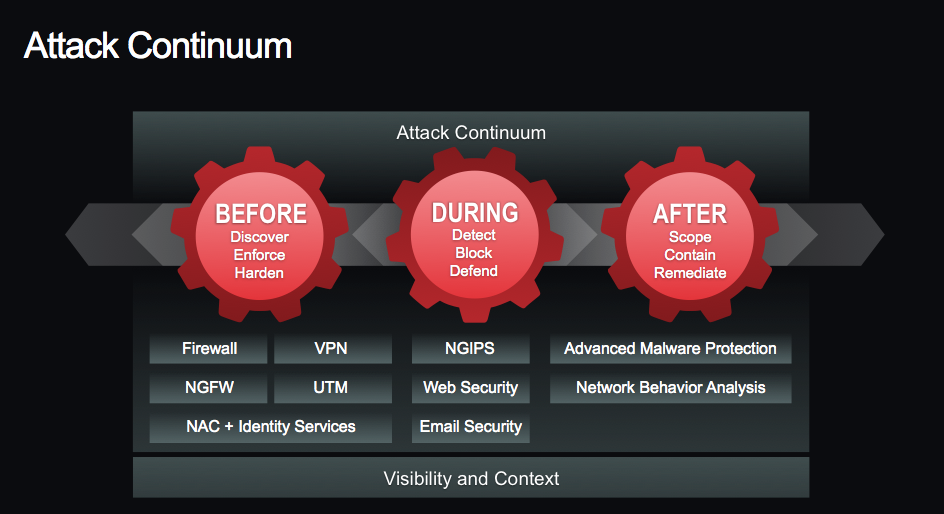

John N. Stewart, senior vice president, chief security officer, Cisco, déclare: « De nombreuses entreprises innovent et se développent grâce à Internet. Pour réussir dans cet environnement dynamique, les décideurs doivent tenir compte et gérer, en terme de business, le risque cyber associé. En analysant et en comprenant que les failles de sécurité repose en grande partie sur la capacité des entreprises et de l’industrie à sensibiliser sur les risques cyber aux niveaux les plus élevés, y compris la direction générale, en faisant de la cybersecurité un enjeu business et non technologique. Pour couvrir l’ensemble du continuum d’attaque – avant, pendant et après une attaque – les entreprises doivent s’appuyer sur des solutions de sécurité qui opèrent partout où la menace peut se manifester »

Pour rappel, lorsque John Stewart parle du continuum d’attaque : avant, pendant et après une attaque, il fait référence à la nouvelle approche Cisco en terme de Sécurité/Cyber Sécurité, expliquée dans des “posts” antérieurs.