Les firewall nouvelle génération – épisode 2

Avant l’été, j’avais posté un court article mettant en exergue le fait que la terminologie UTM est devenue, les années passant, synonyme d’ « économique » et « peu performant (en vitesse et qualité) ». L’idée est de s’interroger sur les fonctions à mettre en œuvre dans une plateforme de sécurité périmétrique, et quels services nous devons en attendre. En avant pour le deuxième épisode de cette réflexion !

Bien évidemment, loin de moi l’idée de prêcher contre l’approche consistant à intégrer plusieurs services sur un seul équipement. Non. Il est clair que pour des questions de rationalisation des architectures de sécurité d’accès internet, de coût, de réduction de la complexité et de simplification du pilotage, l’intégration de plusieurs fonctions de sécurité doit se faire, mais en incluant des innovations dans les fonctions et dans la façon d’adresser les attaques, avec des performances adaptées aux réseaux d’aujourd’hui.

Les besoins de sécurité pour un équipement multifonctions sont de trois ordres : Se protéger des menaces, faire respecter une politique d’usage acceptable du réseau, et fournir une connectivité de qualité et sécurisée.

La connectivité sécurisée

Le support dans ce domaine du VPN IPSec et SSL (avec ou sans client, via un mode portail), est un élément important. Mais à partir du moment ou la technologie VPN-SSL est supportée, elle doit offrir des fonctions de protection des informations, pour, par exemple, s’assurer que de l’information confidentielle, accédée par un PC en libre service dans un hall d’hôtel, ne restera pas en cache à la déconnexion de l’utilisateur nomade…

Politique d’usage acceptable

Savoir quel protocole est autorisé, quand, et l’usage qui peut en être fait est une des fonctions fondamentales des firewalls. A l’avenir, ceux-ci vont évoluer petit à petit pour prendre en compte de plus en plus de granularité dans l’usage qui peut être fait du protocole http (que l’on peut qualifier de « nouveau tcp »), et vers un lien plus étroit avec les annuaires d’entreprise afin d’écrire des règles sur les identités des utilisateurs et non sur des blocs d’adresses IP.

Se protéger des menaces : l’enjeu majeur

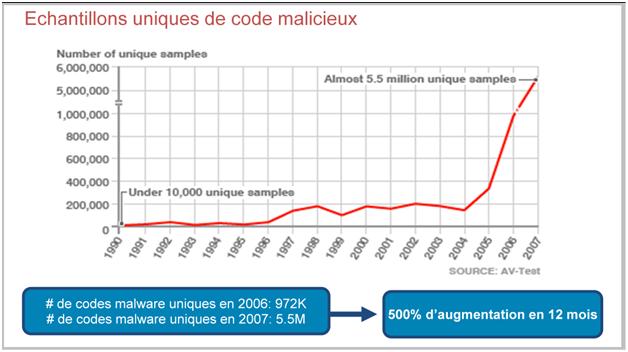

Nous sommes dans un écosystème criminel, avec toujours plus de spam & spammeurs, toujours plus d’attaques web, et toujours plus de hacking. Les menaces d’aujourd’hui ont évolué et les technologies réactives actuelles sont dépassées. Le nombre d’échantillons uniques de code malicieux identifiés explosent, et les nouvelles menaces changent quelques éléments de leur code à chaque propagation, ce qui les rend indétectable par des technologies à base de signature (voir schéma ci-dessous)

Echantillons uniques de codes malicieux

Les infections par le web, quant à elles, se font via des sites légitimes (qui ont été piratés et qui redirigent l’utilisateur de manière transparente sur un site hébergeant le code malicieux), ou via des sites dont la durée de vie n’excède pas quelques heures… Encore une fois, les technologies réactives, telle le filtrage d’url par catégorie, sont largement dépassées par ces menaces.

Au final, on constate l’explosion du nombre de machines sur lesquelles tournent des logiciels malveillant et qui sont pilotés à distance, les fameux réseaux de machines zombies ou Botnets. Et ces botnets représentent un des plus grands défis en matière de sécurité.

On le voit, dans ce contexte, reposer sur des technologies traditionnelles et réactives (anti-virus, filtrage d’url) ne sont pas suffisants pour prendre en compte les menaces actuelles. Et si en plus ces fonctions sont dégradées car intégrées dans un équipement supportant de multiples fonctions, le niveau de protection sera clairement insuffisant.

Dans ce contexte, Cisco propose donc un changement radical : En plus d’avoir des solutions de sécurité qui regardent en profondeur, Cisco crée une base de données temps réel, hébergée, base de connaissance des menaces de toutes sortes et des adresses IP qui en sont à l’origine. Cette base, nommée SensorBase, évolution de la base de réputation initiée par IronPort, récolte des informations en temps réel sur l’état des menaces, les analyse (automatiquement et manuellement, grâce à 500 analystes répartis dans les Threat Operation Center) et crée des mises à jour immédiatement utilisables par les technologies IronPort et désormais firewall et IPS. L’histoire d’IronPort a démontré que cette approche permettait de traiter efficacement et plus rapidement les menaces liées à l’email et au web. Les attaques d’aujourd’hui utilisant simultanément plusieurs vecteurs, la corrélation d’informations sur tous les types d’attaques combinée à un filtrage par réputation est clé pour adresser les futures menaces.

Cela revient donc à avoir un service hébergé de suivi des menaces “in the cloud”, pour reprendre une terminologie actuelle, et des produits plus simples à exploiter qui utilisent cette information.

Nous verrons bientôt comment cette approche est utilisée par l’ASA et les IPS dans le portfolio sécurité Cisco, et reviendrons sur l’intérêt d’intégrer un anti-virus ou un IPS dans la fameuse « plateforme multifonction ». Nous reparlerons aussi de l’approche sécurité sur les PME, cible privilégiée de ces équipements multifonctions.

Tags:

1 commentaires