Article traduit du blog Cisco Talos

Depuis plusieurs mois, l’équipe de Threat Intelligence, Cisco Talos collabore avec des partenaires du secteur public et privé du cyber-renseignement pour comprendre l’évolution et l’utilisation qui est faite d’un malware sophistiqué et modulaire appelé VPNFilter.

Bien que les recherches ne soient pas terminées, les événements récents nous poussent à partager nos premiers résultats afin que les cibles touchées puissent prendre les mesures appropriées pour se défendre.

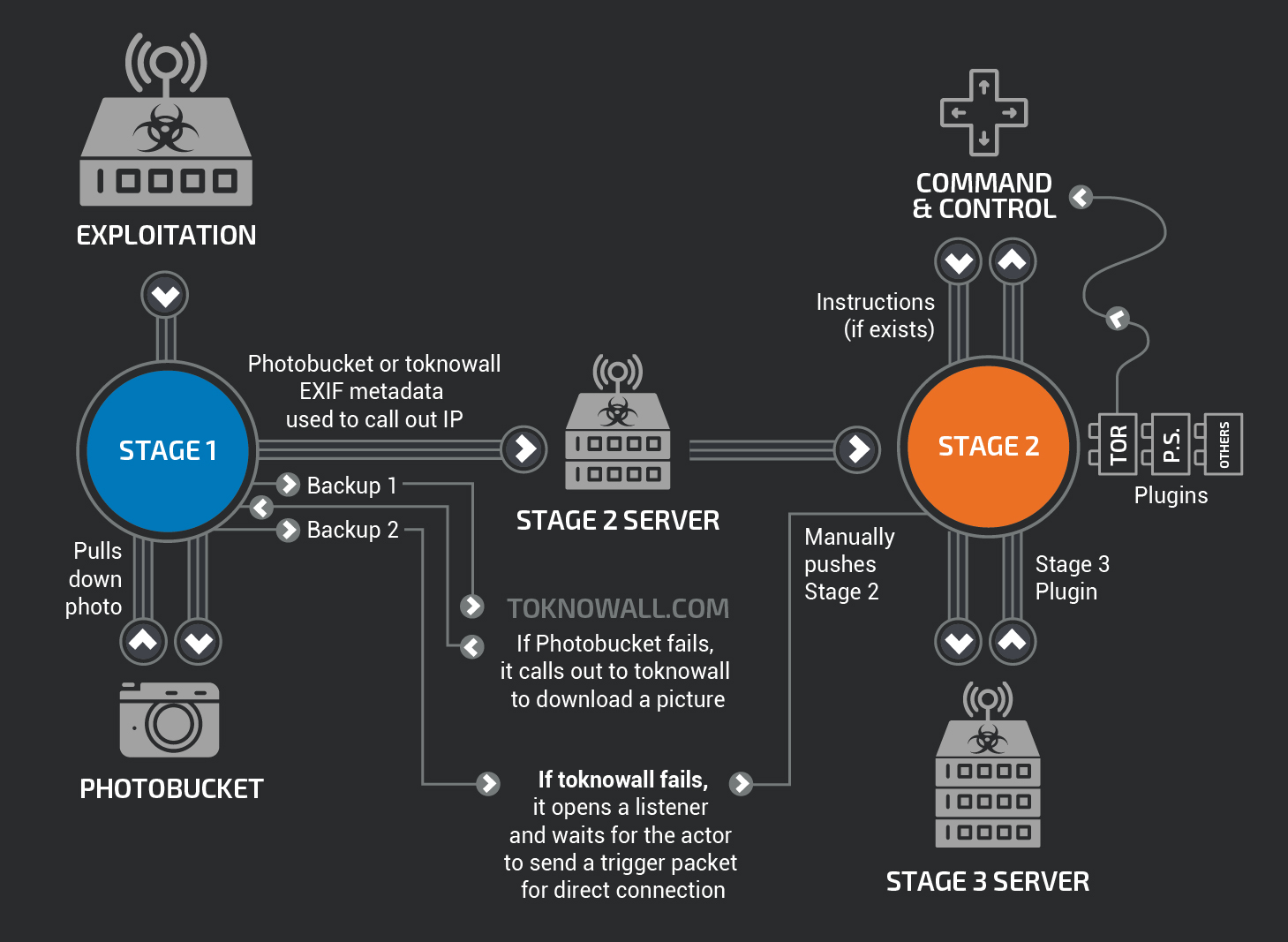

Le code du malware se mêle avec celui de « BlackEnergy », responsable d’attaques à grande échelle qui ciblaient des machines ukrainiennes. VPNFilter infecte activement ses hôtes en utilisant une infrastructure de type C2.

L’échelle et la capacité de cette opération sont préoccupantes. En collaboration avec nos partenaires, nous estimons le nombre d’appareils infectés à au moins 500 000 dans 54 pays. Bien que la liste ne soit pas complète, les périphériques connus affectés par VPNFilter à ce stade sont les équipements réseau Linksys, MikroTik, NETGEAR et TP-Link pour les PME et les périphériques de stockage NAS (QNAP). VPNFilter permet le vol d’informations d’identification de site Web et la surveillance des protocoles Modbus SCADA. Enfin, il a la capacité de rendre inutilisable un dispositif infecté, et peut se déclencher sur des machines individuelles ou en masse. Enfin, il a le potentiel de couper l’accès à Internet pour des centaines de milliers de personnes.

Les types d’appareils ciblés par le malware sont difficiles à défendre. Ils sont situés généralement à la périphérie du réseau, sans système de protection contre les intrusions (IPS), et disposent rarement d’une protection locale antivirus.

Ce blog fournit les résultats techniques des recherches de Talos. En outre, nous y détaillons le mode opératoire du malware ainsi que les moyens de se défendre contre cette menace et de gérer un périphérique potentiellement infecté. Lire la suite (en anglais)…