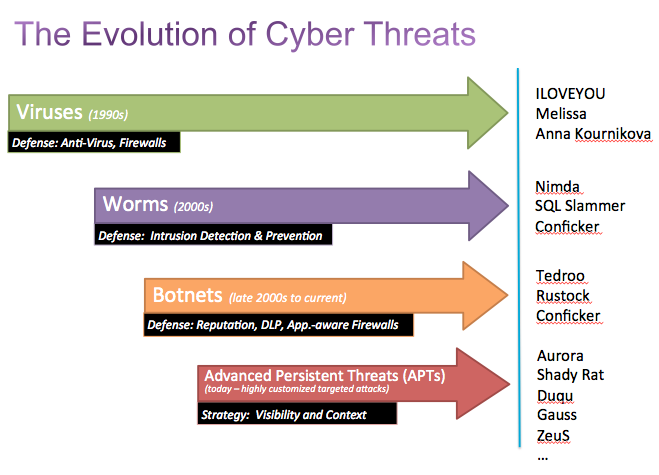

Je l’ai déjà évoqué dans des posts précédents, les menaces ont évolué ces dernières années.

— Dans les années 1990, on voit apparaître les “virus”. Ils se propagent suite à des actions utilisateurs (ex disquette dans le PC). La méthode de propagation est plutôt lente pour atteindre un ensemble d’équipements.

Mode de défense : anti-virus, firewalls

— Dans les années 2000, on a vu apparaître une nouvelle forme de menace, le “worm”. Son objectif est de se propager le plus rapidement possible sur le plus grand nombre d’équipements.

Mode de défense : IDS/IPS

— Après 2000, place au “botnet”. Un ensemble de serveurs sur Internet sont en attente de communication de PC compromis (ouverture de connexion de l’intérieur de l’entreprise vers l’extérieur).

Mode de défense : Reputation (indice de confiance des devices sur Internet), DLP, Next Gen Firewall,…

— Et puis, aujourd’hui et depuis quelques années, place aux APT (Advanced Persistent Threat) qui sont des attaques ciblées et furtives. Exemple pour ne pas le citer : Stuxnet en Iran (Juin 2010)

Mode de défense : visibilité et contexte

Tous les menaces antérieures aux APT restent bien sur pertinentes et sont un point de passage obligatoire dans une architecture correctement sécurisée.

– Comment gérer les APTs sur un réseau Lan d’entreprise ou de Data Center ?

– Comment apporter de la visibilité et du contexte pour détecter les comportements anormaux ?

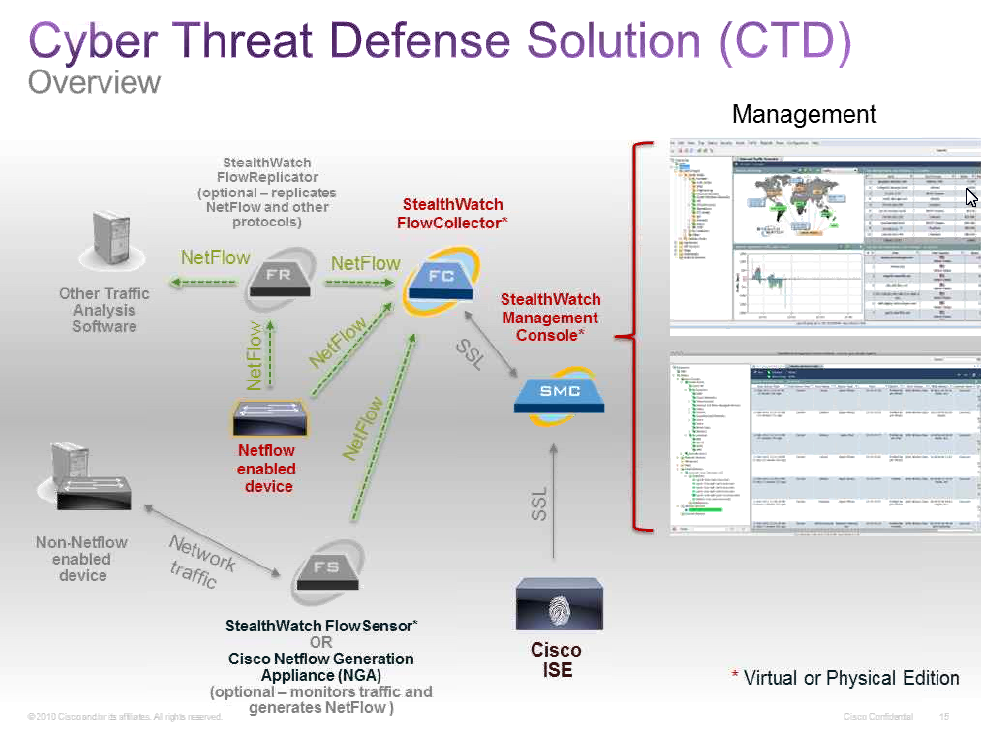

La réponse : Cisco Cyber Threat Defense (CTD) Solution

Cette solution est basée sur 2 composants principaux :

- le réseau ayant la capacité de voir la totalité des flux en utilisant netflow v5/v9. Pour rappel, netflow est une innovation Cisco, aujourd’hui standardisée permettant l’export de données (entête du paquet IP).

- La solution de la société Lancope (OEM Cisco) permettant de collecter les flux netflow et de les analyser via un algorithme très perfectionné. Cette solution est utilisée par Cisco en interne.

A partir de cette solution CTD, il est alors possible sur un réseau Lan de détecter les comportements anormaux de machines (ex: station faisant du scanning de port).

De plus, la solution Cisco ISE (Identity Services Engine) vient s’ interfacer à CTD permettant ainsi d’apporter une notion d’identité et de type de device, c’est à dire de nommer de façon précise l’ utilisateur ou le type d’équipement qui génère cette attaque.

Pour en savoir plus, je vous invite à participer au webinar du 27 Mars prochain de 14h à 15h. Cette session sera animée par notre expert Sécurité spécialiste CTD, Pascal Delprat.

Inscription : ici