Bonne année à tous,

Nous commençons cette nouvelle année avec l’annonce de la disponibilité de la version 9.3.2 de l’ASA qui apporte son lot de nouveautés :

Que ce soit pour les boitiers ASA ou pour la version Virtuel (ASAv), le code est maintenant commun et donc la 9.3.2 est disponible dans les deux Cas.

Support de nouvelles plateformes :

La version 9.3(2) sera le premier release à supporter le boitier d’entrée de gamme Next Gen ASA-5506 qui aura pour objectif de remplacer le 5505. Celui-ci sera disponible dans le trimestre courant et intégrera le code FirePower comme c’est déjà le cas pour le reste de la gamme.

ASAv

Coté ASAv la 9.3.2 apporte le support de KVM et Virtio. On peut déployer l’ASAv sur KVM (kernel-Based Virtual Machine) et Virtuo (Virtual interface driver)

Smart Licensing pour l’ASAv : Le mode « Smart Licensing » permet l’achat d’un pool de licences, le pack est indépendant des numéros de série et on peut ainsi ajouter ou enlever des ASAv sans avoir à gérer les clés de licences individuelles. Il est possible de vérifier l’usage des licences et donc de les faire évoluer au fil de l’eau.

Introduction des API REST 1.01

Ces API sont introduites pour permettre la gestion et la configuration des fonctions majeures de l’ASA, de nouvelles commandes ont étés ajoutés à l’ASA pour l’installation et la gestion de ces API :

rest-api image, rest-api agent, show rest-api agent, debug rest-api, show version

pour utiliser les API REST il faut installer une image complémentaire sur la flash de l’ASA et ensuite l’activer en mémoire. Les API REST sont disponibles sur l’ensemble de la gamme, y compris pour l’ASAv.

Guide d’installation -> http://www.cisco.com/c/en/us/td/docs/security/asa/api/qsg-asa-api.html

Plus de details -> http://www.cisco.com/c/dam/en/us/td/docs/security/asa/api/asapedia_rest_api.pdf

Signature des codes ASA

Afin de renforcer la sécurité, les codes ASA intègrent une signature Digitale, cette signature est systématiquement vérifiée après le boot. Cela permet d’éviter la modification non autorisé du code.

Fonctions Firewall

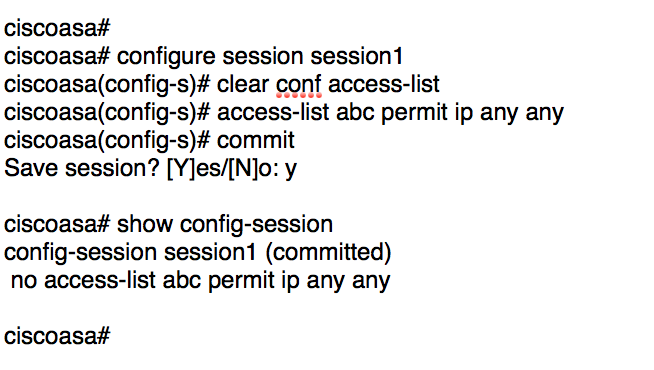

Il est maintenant possible d’éditer les ACL dans une session de configuration isolé. L’objectif de ce nouveau mode est de pouvoir configurer tranquillement de nouvelles entrées d’ACL et de pouvoir choisir à quel moment on désire appliquer ces modifications.

Exemple de session de configuration :

Support Officiel du CUCM 10.5, l’ASA a été validé pour l’inspection des Flux SIP et SCCP dans cette version du CUCM

En complément on peut maintenant Configurer la fonction « Trust Verification Services » dans l’inspection SIP. On peut configurer jusqu’à 4 TVS en IPv4 uniquement pour l’instant.

Le support de NAT66 avec SIP a également été validé avec le CUCM 10.5

Fonctions Remote Access

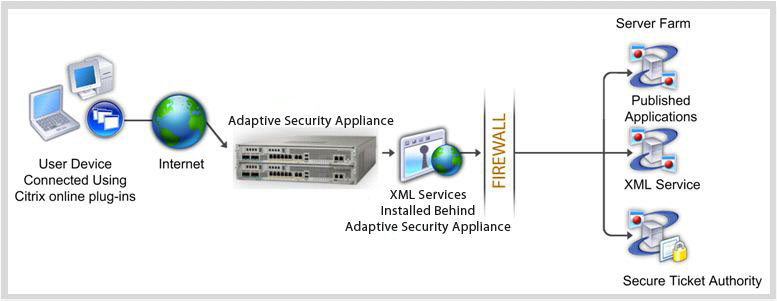

Support de Citrix VDI directement dans le navigateur : l’ASA supporte maintenant Citrix VDI en mode HTML-5 sans nécessiter l’installation d’un Citrix receiver sur le poste client.

Support du mode Clientless pour Mac OSX 10.9 : apporte le support de l’ensemble des fonctions SSL-VPN (Rewriter, Smart Tunnel, Plugins) pour MAC OSX 10.9

Amélioration interopérabilité IKEv2 : L’ASA 9.3.2 support les clients standard IKEv2 an plus d’anyconnect que ce soit pour une authentification par mot de passe (Preshared keys), certificats ou via EAP.

Support de TLS 1.2 : Support de TLS 1.2 pour ASDM, Clientless VPN et Anyconnect VPN. Attention cette version est la dernière à supporter SSLv3, un message de warning indique cette dépréciation. Les commandes suivantes sont introduites : ssl client-version, ssl server-version, ssl cipher, ssl trust-point, ssl dh-group, show ssl, show ssl cipher, show vpn-sessiondb

Anyconnect 4.0 supporte maintenant TLS 1.2 avec les cipher suites suivantes : DHE-RSA-AES256-SHA256, DHE-RSA-AES128-SHA256, AES256-SHA256, et AES128-SHA256.

Fonctions Haute dispo

Possibilité de « lock » de la configuration d’une standby unit dans le cas d’une paire d’asa en Failover. Seul la synchronisation en provenance du primaire permettra la modification de la configuration du standby, pour cela la commande « Failover Standby Config-lock » a été ajoutée.

Amelioration du mode Clustering

Il est maintenant possible de déployer un cluster entre deux sites en mode transparent entre les Routeur de Gateway de chaque site. La recommandation est d’utiliser de l’OTV mais n’importe quelle autre méthode permettant de contrôler l’overlaping d’adresse MAC/IP entre les deux sites peut être utilisée.

Utiliser par exemple HRRP ou équivalent pour s’assurer de l’utilisation des mêmes @MAC/IP dans les routeurs de gateway

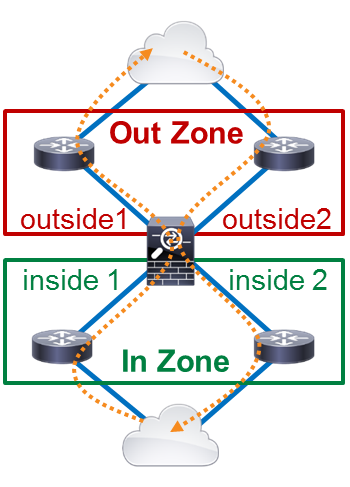

Introduction des zones

La 9.3(2) introduit la notion de zone au niveau des interfaces, il est maintenant possible de grouper plusieurs interfaces dans une même Zone afin de supporter du load balancing de trafic entre ces interfaces, comme par exemple ECMP, Route redundancy ou routage asymétrique entre plusieurs interfaces.

Les politiques de sécurité s’appliquent entre les Zones, comme c’est le cas déjà avec le zone based FW des routeurs IOS.

BGPv6

Après l’introduction de BGBv4 c’est au tour de la version 6 d’être introduite dans l’ASA, pour cela les Fonctions suivantes sont supportées :

- IPv6 Address Family

- Single Mode and Multi-Mode

- Failover/Clustering

- Standard Communities

- All path attributes

- Null0 and RTBH support

- Recursive Route Lookup

- Redistribution with other protocols: connected, static, OSPFv3 (OSPFv3 is only in single mode).

- ipv6 prefix-list

- Multi Homing – ability to connect to more than one ISP

Attention le NSF (Non Stop Forwarding) qui est supporté dans le cas de BGBv4 ne l’est pas encore pour IPv6, ce sera le cas dans une prochaine release.

Management update : Les Mibs SNMP ont été mise à jour pour le support des futurs ASA 5506.

Pour plus d’informations sur la gamme ASA -> http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/tsd-products-support-series-home.html