Une des grandes forces de la solution Cisco SD-WAN est le fait de pouvoir offrir une sécurisation hybride, reposant à la fois sur l’offre SASE Cisco Umbrella, mais aussi sur un NG firewall applicatif intégré dans le WAN Edge. Je vous propose un petit aperçu de ce firewall et de ses fonctions avancées complètement intégrées dans un même workflow de configuration : IPS/IDS, URL filtering, anti-malware protection, TLS/SSL proxy…

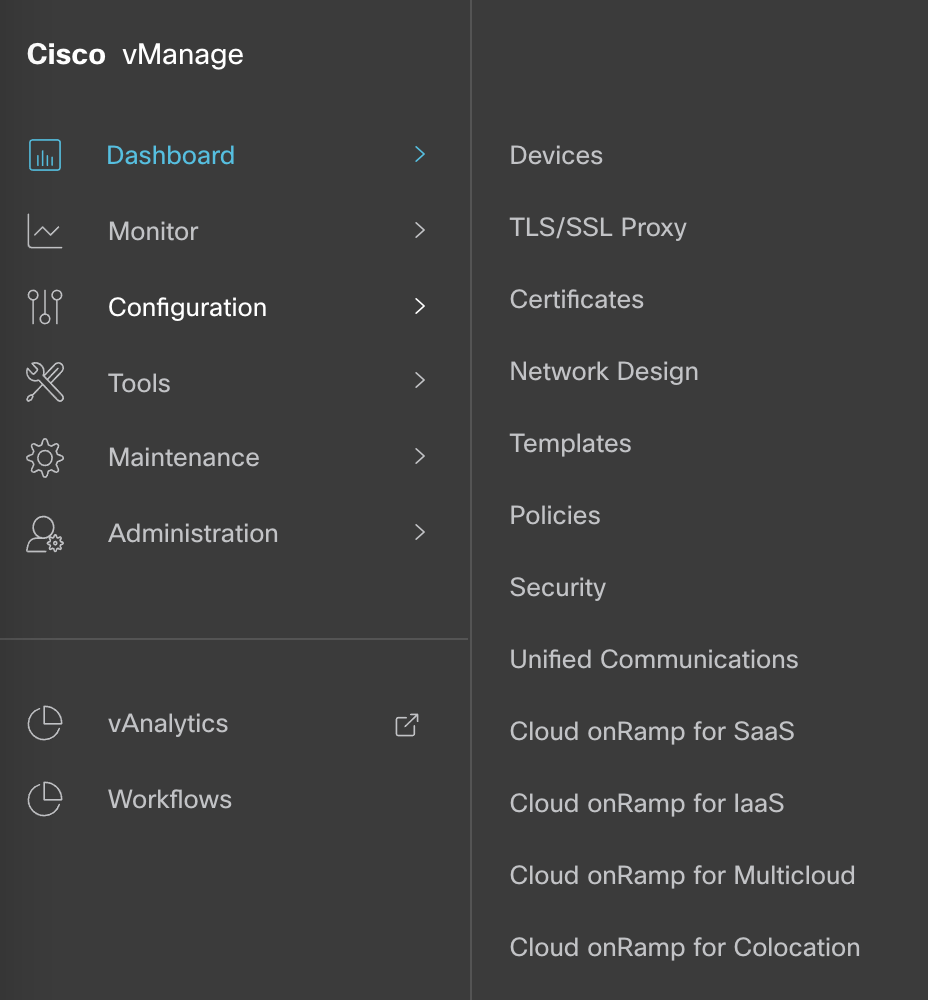

La première chose à noter est que la configuration de la sécurité est complètement intégrée dans le vManage, portail de management de la solution Cisco SD-WAN. Un seul outil permet de tout gérer, le Zero-Touch Provisioning, la configuration des WAN Edges, la mise en place de la topologie SD-WAN (tunnels), les policies applicatives, les intégrations avec le cloud (Cloud onRamp)… et la sécurité !

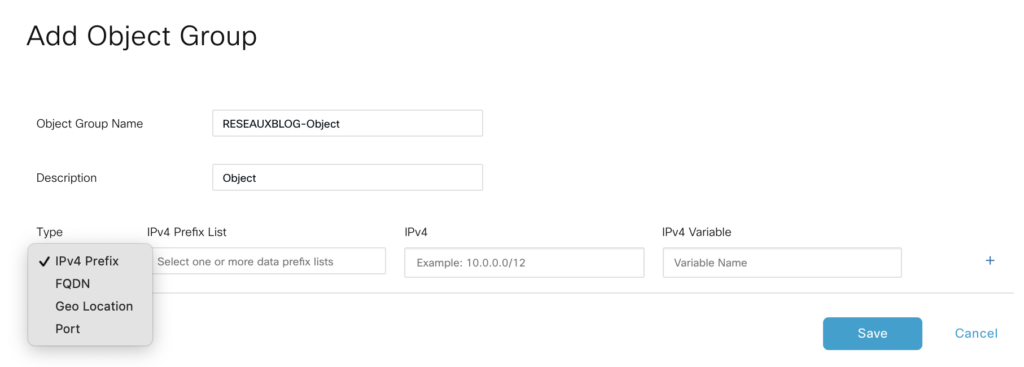

Une GUI claire permet de définir une suite de règles qui peuvent prendre en compte :

- Des IP sources et destination

- Des ports/protocoles

- Des applications (reconnues par DPI et des signatures dynamiquement apprises en continu)

- Des noms de domaine (FQDN)

- Des zones géographiques (Continent, pays)

Vous pouvez créer des groupes d’objets pour chacun de ces éléments et vous simplifier la configuration.

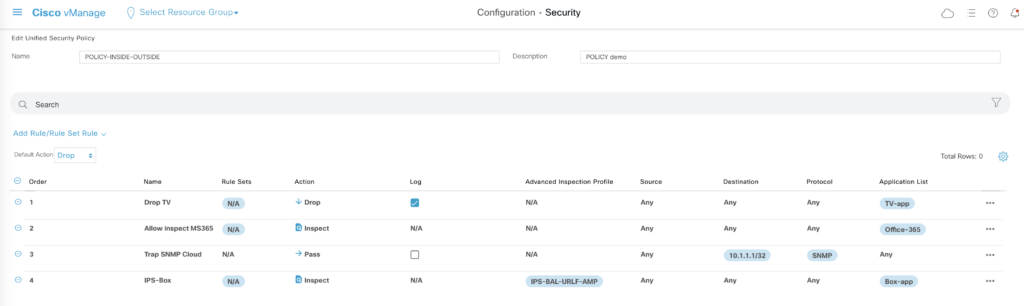

Pour chaque règle vous pouvez définir le comportement désiré (Drop, Pass ou Inspect). Dans ce dernier cas, c’est bien un comportement stateful qui est enclenché pour autoriser ou non les flux retour. Il est possible de tracer les matchs (logging).

Ces règles sont ensuite appliquées entre les zones désirées que vous aurez créées. Vous pouvez créer évidemment des séquences complètement différentes de règles selon les zones que vous sélectionnerez.

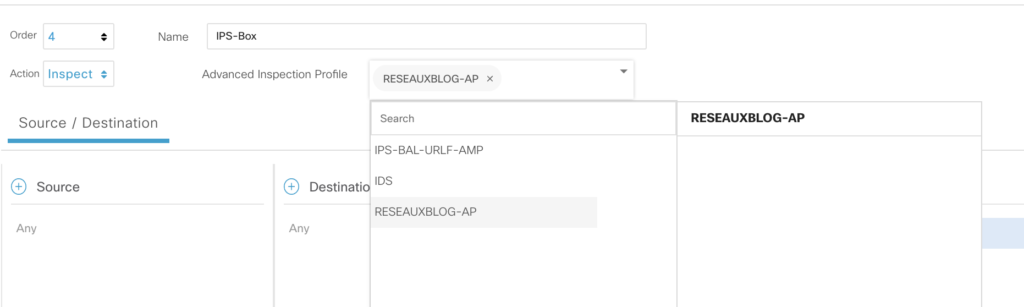

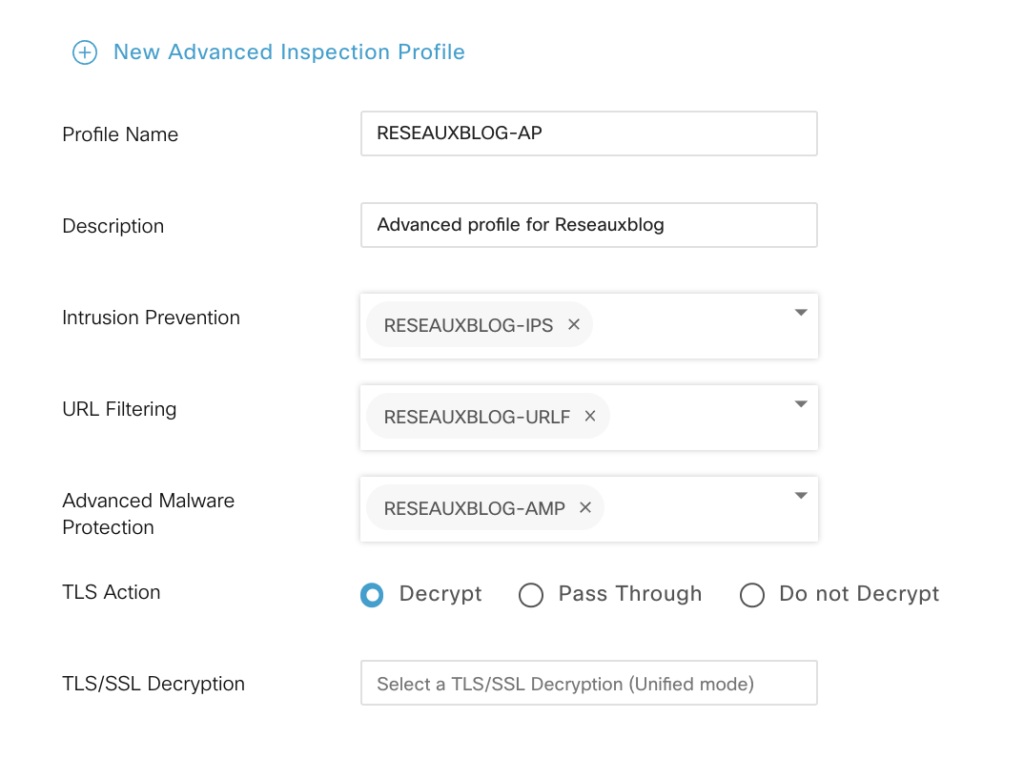

Mais comme je le signalais tout à l’heure, on ne s’arrête pas à un firewall applicatif, on va pouvoir tirer profit de nombreuses fonctions de sécurité avancées. Cela passe par la définition d’un profil de sécurité avancé qui peut être appelé en complément d’une règle Inspect. Ce profile va pouvoir intégrer de l’URL filtering, de l’IDS/IPS, de la protection contre les malwares et un proxy TLS.

La configuration de ce profile avancé de sécurité va suivre une logique récurrente dans le vManage que j’ai l’habitude de présenter en comparant avec les légos : vous allez assembler des petites pièces entre elles pour créer des blocs que vous allez ensuite rassembler pour fournir des configurations complètes. L’avantage est de bénéficier d’une grande modularité et de ne pas repartir de zéro à chaque fois ce qui simplifie grandement les opérations. N’oubliez pas que cette modularité de la configuration est indispensable car vous gérez ici potentiellement un très grand nombre de WAN Edge. Une configuration à plat unitaire c’est bien gentil quand on gère un seul firewall… mais quand on a un parc de 1000 WAN Edge il faut quelque chose de plus flexible.

Vous pourrez donc affiner des profils de configuration pour chaque élément de sécurité (ci-dessous on voit 2 profils existants pour IPS/IDS, qui peuvent être utilisés à tout moment)

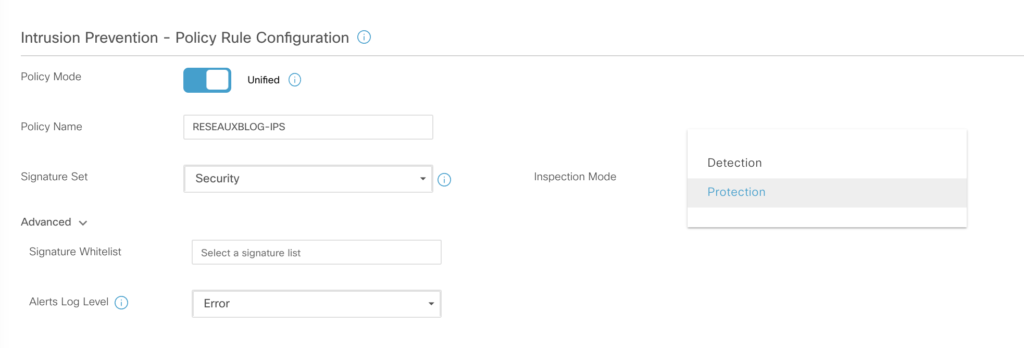

IPS/IDS

Vous allez pouvoir définir un profile qui définira le mode (détection=IDS ou protection=IPS). Vous pourrez aussi choisir le mode de sécurité (plus ou moins agressive) ce qui activera plus ou moins de signatures.

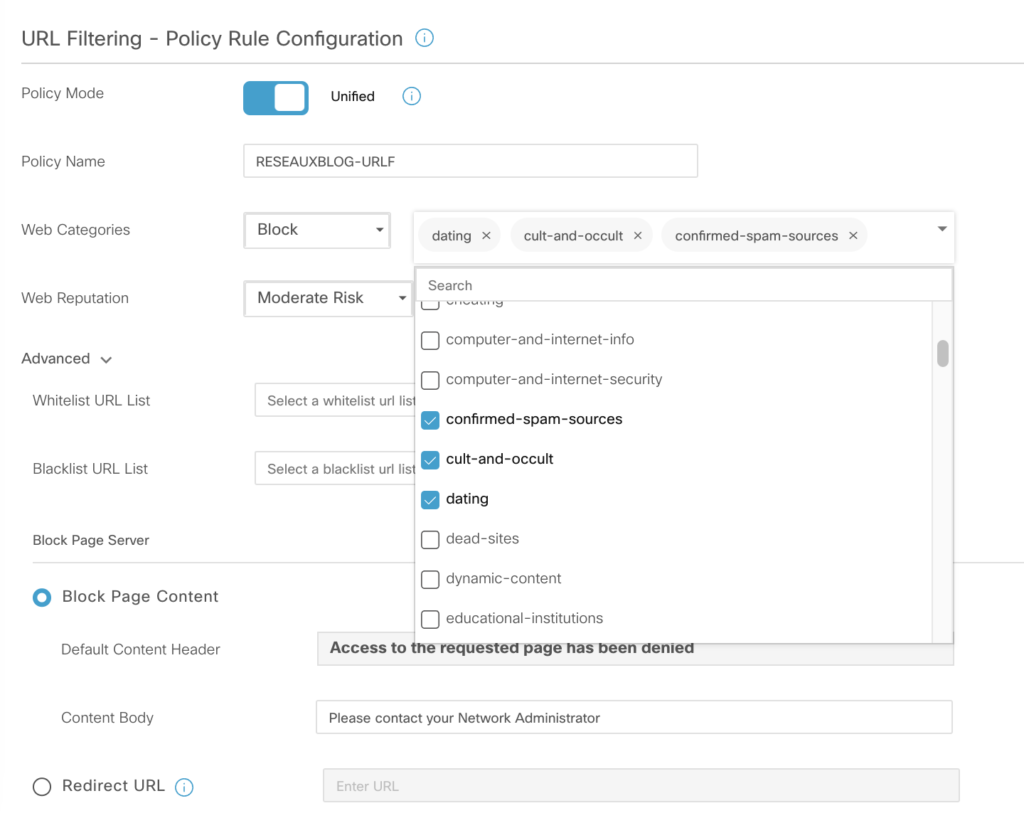

URL Filtering

Vous pouvez définir les catégories de sites à filtrer (ou à autoriser), les whitelists, blacklists, et la page web à présenter à l’utilisateur pour l’aviser que le contenu désiré est filtré.

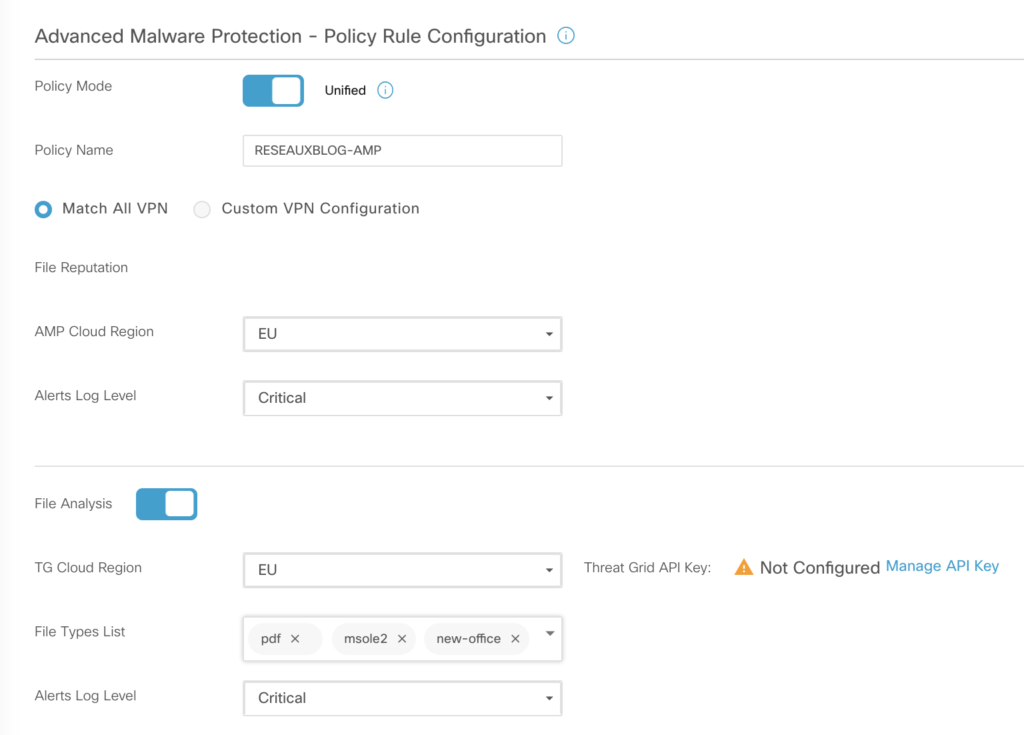

Anti-Malware Protection (AMP)

Ici on va pouvoir spécifier la région à utiliser pour l’analyse des menaces. Il est également possible de définir les paramètres Threat Grid pour demander une analyse approfondie en cas de doute quant à un fichier (quand l’analyse du hash ne suffit pas).

Création du profil avancé

Une fois tous les légos fabriqués il faut les regrouper entre eux pour faire notre règle avancée qui est appelée par notre NG-Firewall pour certaines catégories de flux. Je vous ai épargné ici la configuration du proxy TLS et la gestion des certificats pour lequel on est très flexible avec plusieurs options de gestion des certificats (vManage as Root CA, Enterprise CA + SCEP) afin de pouvoir être intégré dans tous types d’environnement clients. Ce proxy TLS permet de déchiffrer les contenus web et appliquer les fonctions de sécurité avancée telle que AMP, IPS/IDS…

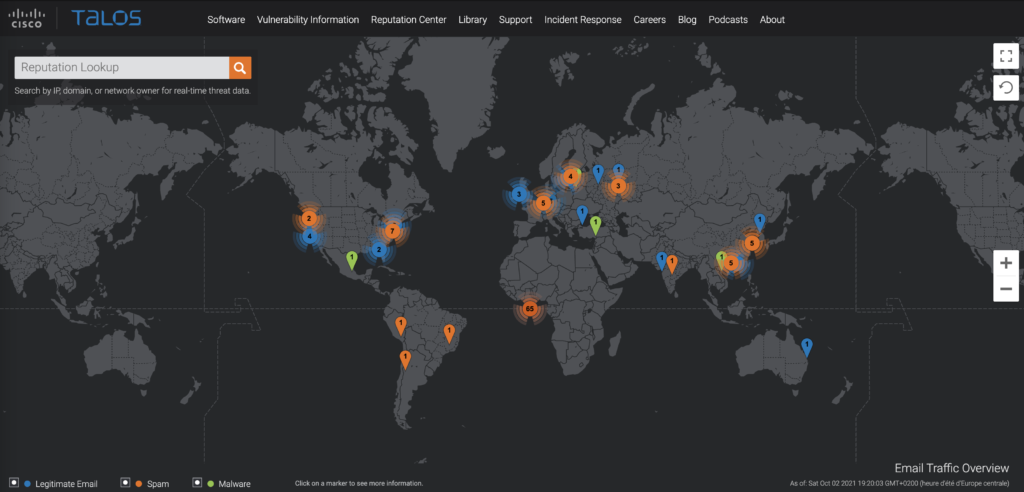

Talos – Threat intelligence Cisco

Ces fonctions de sécurité Cisco SD-WAN tirent parti de la Threat Intelligence Cisco Talos dans laquelle plusieurs centaines d’ingénieurs travaillent au quotidien pour enrichir les signatures de menace. La présence de Cisco sur tous les pans de la sécurité informatique permet d’avoir une visibilité inégalée sur les menaces en cours et vous bénéficiez donc en temps réel des nouvelles signatures sur le SD-WAN, comme pour toutes nos solutions de sécurité.

Beaucoup plus qu’un NG firewall !

Vous aurez noté la modularité et l’intégration complète des différentes fonctions de sécurité entre elles pour pouvoir fournir une sécurisation complète du SD-WAN. Rappelez-vous également que tout cela peut être combiné à une sécurisation dans le cloud (SASE) pour offrir le modèle le plus efficient. Et je terminerai en rappelant que le SD-WAN ne s’arrête pas à la sécurité… c’est évidemment une des fonctions attendues mais l’amélioration de l’expérience utilisateur, la simplicité de configuration, le ZTP, la segmentation, le cloud… sont également très importantes. Gardez donc une vision 360° et j’espère pouvoir vous rencontrer dans un prochain “SD-WAN test drive” pour discuter de tout cela (contactez-moi pour vous inscrire!)

Références:

- Unified Security configuration guide (IOS-XE 17.6)

- Threat Intelligence Cisco Talos

- Chaîne Youtube Cisco SD-WAN