Vous connaissez déjà la solution Network as a Sensor qui permet de détecter les menaces en tout point du réseau grâce à l’analyse des flux transitant sur celui-ci. Les commutateurs, routeurs et contrôleurs Wi-Fi exportent tous leurs flux vers Stealthwatch, collecteur Netflow doté de puissants algorithmes capables de détecter de nombreuses menaces dans cette masse d’informations. Après détection d’une attaque il est possible d’y remédier, on parle alors de Network as an Enforcer. Stealthwatch va ordonner à ISE (via les API PxGrid) de prendre une action quant au terminal compromis: par exemple une coupure franche de la connexion en cours, l’application d’une ACL, ou encore plus efficacement le placement dans un groupe ad-hoc qui aura naturellement des droits très limités.

Les menaces peuvent être détectées très tôt car Stealthwatch analyse les mouvements latéraux au sein du réseau: les scans internes, tentatives d’intrusion, récupérations de données… préalables à la plupart des attaques sont repérés quand les solutions traditionnelles (Firewall, IPS…) ne voient le trafic que sur quelques points, une fois les dégâts faits. Je ferais l’analogie avec un ver que vous auriez réussi à intercepter au moment où il sort d’une pomme. Certes vous serez satisfait de vous en débarrasser mais il est trop tard: les dégâts causés par cet intrus risquent de vous couper l’appétit! Attention, gardez bien vos autres dispositifs de sécurité qui restent indispensable: Stealthwatch viendra compléter efficacement l’attirail en place.

Malheureusement le contexte évolue. Les attaques sont de plus en plus souvent chiffrées et les algorithmes actuels peinent parfois à dissocier le bon grain de l’ivraie. L’institut Gartner estimer que la moitié des attaques seront chiffrées d’ici 2019. C’est pour répondre à ces nouveaux challenges que la solution ETA – Encrypted Traffic Analytics – a été conçue.

Les équipements supportant ETA vont exporter davantage d’informations vers le collecteur Stealthwatch pour lui permettre de gagner en efficacité:

- Contenu intégral du premier paquet du flux. Cela permet de récupérer des informations utiles comme l’url http, un nom domaine, ou bien des informations TLS.

- Séquence des tailles des paquets, et temps entre ces derniers. Cela permet d’avoir la typologie d’un flux et non pas juste des informations agrégées.

- Distribution des bytes observés dans le flux. Ici on va essayer de voir quels sont les “caractères” les plus utilisés au sein d’un flux.

Ces données sont récupérées directement sur l’ensemble des équipements réseau supportant ETA, comme par exemple les nouveaux catalyst 9000. L’ASIC programmable UADP 2.0 permet de réaliser sur des commutateurs, avec un très haut niveau de performance, ces actions complexes traditionnellement dévolues à des routeurs ou équipements ad-hoc. Ces données enrichies sont ensuite exportées vers le collecteur Stealthwatch via le protocole Netflow v9. De nouveaux champs sont utilisés pour transporter ces informations dans les NDE (Netflow Data Exports).

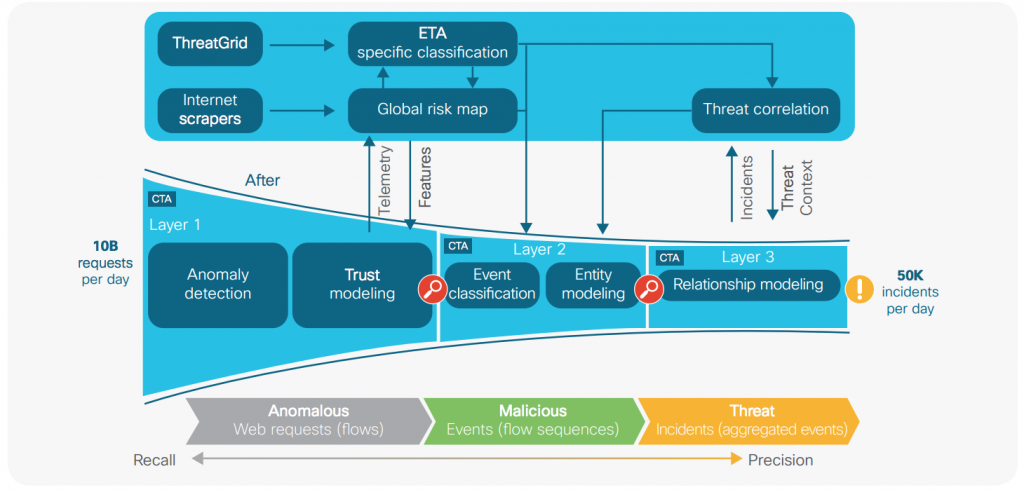

Après avoir stocké ces flux, Stealthwatch va ensuite s’appuyer sur “Cognitive Analytics”, solution Cisco dans le cloud pour faire une analyse avancée de ces nouvelles informations. Les données sont tout d’abord comparées avec une base de données des malwares connus (Cisco ThreatGrid). En sus, de puissants algorithmes de type “machine learning” vont détecter des anomalies et mettre à jour de nombreuses menaces sans pour autant procéder à un quelconque déchiffrement, coûteux en ressources et complexe à mettre en oeuvre si l’on veut couvrir 100% du trafic. L’architecture complète est décrite sur le schéma ci-dessous (cliquez sur l’image pour voir la taille originale).

De nouveaux tableaux de bord sont fournis à l’administrateur pour visualiser les menaces détectées et les nombreux détails quant aux flux échangés sur le réseau (cliquez sur l’image pour voir la taille originale).

Pour tout comprendre de la solution ETA – Encrypted Traffic Analytics – je vous recommande ce lien. Et si ce n’est pas encore fait, inscrivez-vous pour le webinar du mardi 4 juillet dans lequel je vais reprendre les récentes annonces sur les réseaux d’entreprise.