Focus Expert | Comment faire une capture de trafic en quelques clics sur un Catalyst ?

2 min read

La QoS est elle bien appliquée, le PC fait-il bien son 3 way handshake avec l’application…, nous avons tous eu besoin à moment donné de faire une capture de paquet pour comprendre ce qu’il se passe sur le réseau. Il existe plusieurs méthodes pour copier le trafic vers une station équipée d’un sniffer comme le SPAN, le RSPAN et l’ERSPAN. Mais cela nécessite plus ou moins de configurations en fonction de l’architecture (site distant, place du NOC…), du temps et surtout d’une station dédiée .

Mais saviez vous qu’il était possible de demander au commutateur de capturer le flux de données, le tout en quelques clics ?

La fonctionnalité s’appelle Packet Capture. Elle permet de capturer le trafic directement à partir d’un Catalyst, et de pouvoir interpreter la capture directement dans le switch (en ligne de commande) ou en exportant un fichier .pcap exploitable par votre sniffer préféré comme Wireshark. Cette opération est donc largement simplifiée car pouvant être effectuée à distance et sans matériel supplémentaire.

Je vais utiliser pour ce post un Catalyst 9300 qui supporte la fonction depuis sa sortie. Mais Packet Capture est également disponible depuis longtemps sur les Catalyst 3650/3850, 4500 (Sup7 minimum), 4500X et sur les 6500/6800 (la fonction s’appelle ici Mini Port Analyzer).

La configuration de la capture est possible bien évidemment en ligne de commande ou en scripting. Mais le but de cet article est de vous montrer qu’il est possible de lancer une capture en moins d’une minute en utilisant l’interface graphique d’un Catalyst.

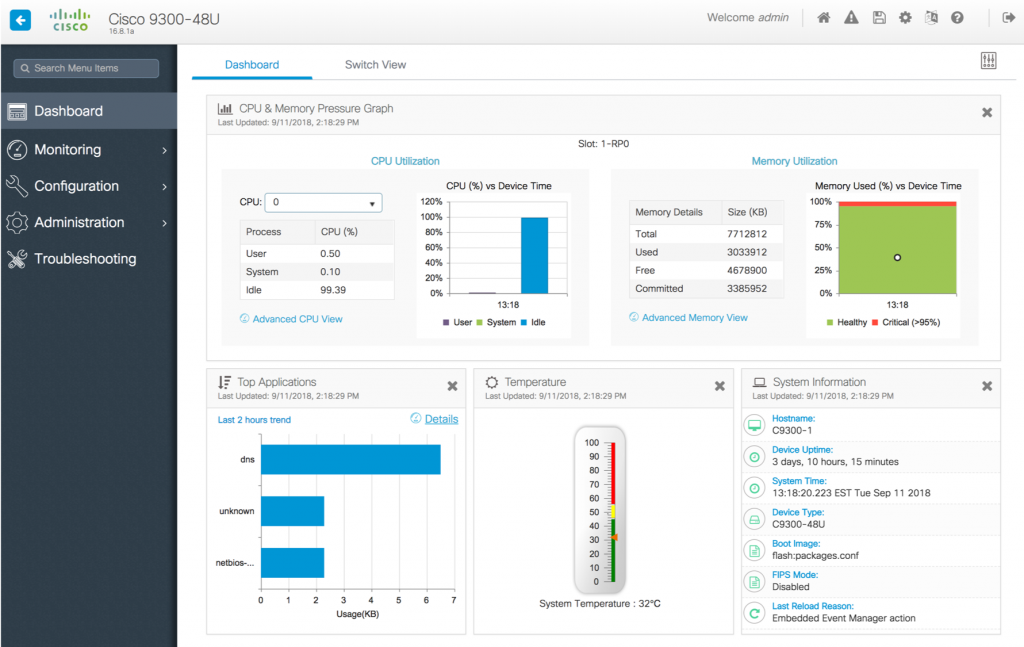

Il suffit pour cela de lancer votre navigateur préféré et de se connecter en https sur le switch. Après une demande d’authentification, vous arriverez sur la page d’accueil du Switch:

Cette nouvelle interface a été introduite à partir des versions IOS-XE 16.x des Catalysts 3650/3850 et sur les Catalysts 9000. Notez au passage la visibilité des Top Applications grâce au support de la reconnaissance applicative sur les Catalysts, mais c’est un autre sujet et il me faut un peu plus de flux applicatifs dans mon lab 🙂

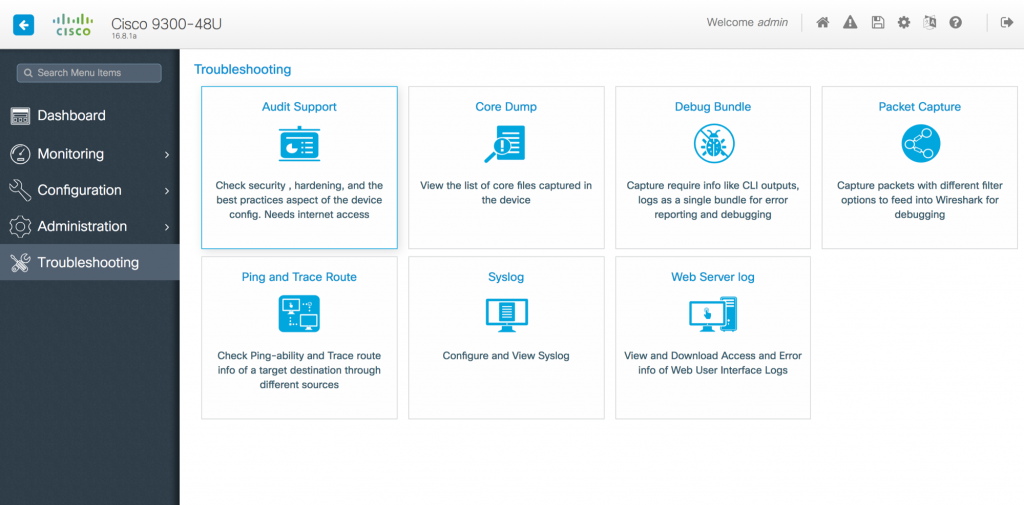

L’interface Web propose un snap-in Troubleshooting, regroupant les fonctionnalités disponibles par interface Web pour aider les administrateurs à opérer le switch :

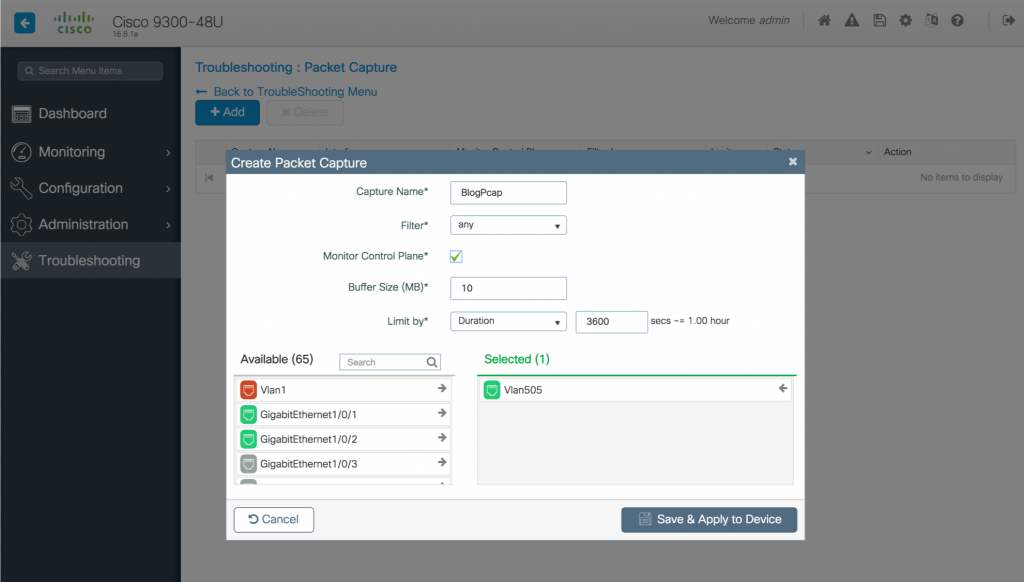

Cette partie Troubleshooting propose plusieurs outils comme le Ping, le Traceroute mais aussi l’Audit Support (nécessite un compte Cisco.com). Mais ce qui nous intéresse ici, c’est la fonction Packet Capture. En cliquant dessus, vous arriverez sur la fenêtre de configuration de la capture:

Par un simple Drag&Drop, vous sélectionnez les interfaces qui vous intéressent. Vous avez aussi des options pour filtrer un peu plus le trafic que vous souhaitez sniffer (IPv4, IPv6, any) ou pour limiter la taille ou la durée de la capture. Une fois configurée, vous cliquez sur Save & Apply, votre capture est prête à démarrer. Il suffit alors simplement de la lancée en cliquant sur Start, vous pouvez la stopper à la demande:

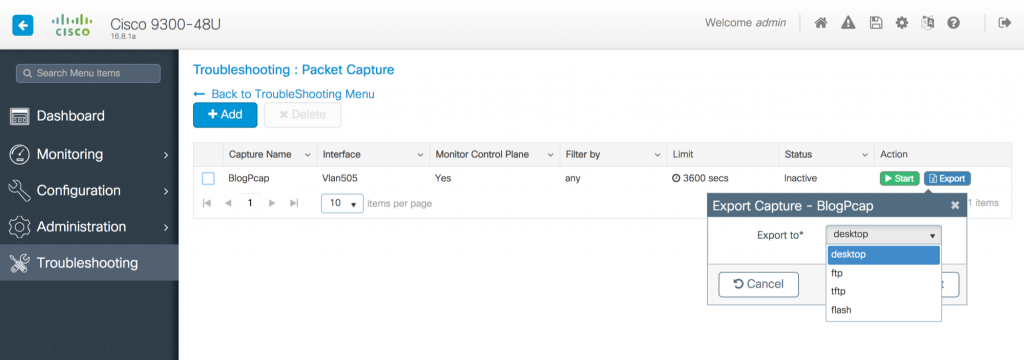

Reste enfin à récuperer le fichier .pcap en cliquant sur Export. L’interface vous propose plusieurs destinations, si vous choisissez Desktop, votre navigateur va télécharger le fichier .pcap prêt à être utilisé directement par Wireshark par exemple.

Et voila comment, en quelques clics, vous pouvez faire une capture à la demande sans vous déplacer et sans dédier de matériel.