Comment mettre en place d’une stratégie de cybersécurité industrielle ?

La clé de tout projet “Industrie du futur” réside dans les données de l’usine. Vous avez besoin d’un accès transparent et sécurisé à celles-ci afin de prendre les meilleures décisions. Cela ne peut se faire qu’avec un réseau informatique fiable ainsi que des solutions logicielles uniques, facilitant la gestion des réseaux industriels plus ou moins complexes. Et le tout, en toute sécurité.

Le rapport annuel sur la cybersécurité de Cisco (ACR 2018) montre que les industriels sont une cible de choix pour les pirates informatiques : 31% d’entre eux ont déjà expérimenté une cyberattaque sur leur infrastructure OT dans l’année.

Il n’existe malheureusement pas de solution miracle pour sécuriser votre usine. Vous devez envisager la cybersécurité comme une guerre afin de protéger votre propriété intellectuelle, l’intégrité de votre production, ainsi que la sûreté de vos employés. Cela nécessite une approche holistique de défense en profondeur, avec plusieurs niveaux de défense (physique, procédurale et électronique) pour gérer les différents types de menaces et mettre en oeuvre des solutions de sécurité intégrées qui ont fait leurs preuves.

Les 3 freins à la mise en place d’une stratégie de cybersécurité industrielle

Frein #1 : Le manque de visibilité sur l’identité des assets industriels

Les plateformes de cybersécurité traditionnelles n’ont pas la visibilité sur l’identité des ressources industrielles (contrôleurs, E/S, automates, lecteurs, etc.). Cela complique la définition d’une politique de sécurité pour ces phériques, basée uniquement sur les adresses IP et MAC.

Frein #2 : La peur d’une convergence IT/OT

Souvent, nos clients industriels craignent le fait que le personnel métier doive dépendre d’une équipe IT centralisée pour modifier les politiques de sécurité. Cette convergence IT/OT est vue comme un manque de flexibilité pour l’équipe OT, qui ne peut pas elle-même s’adapter aux ajouts, déplacements et changements nécessaires au système de contrôle pour les opérations quotidiennes. Ainsi, ils ont peur des conséquences sur la production.

Frein #3 : La complexité de la mise en oeuvre pour des actions quotidiennes

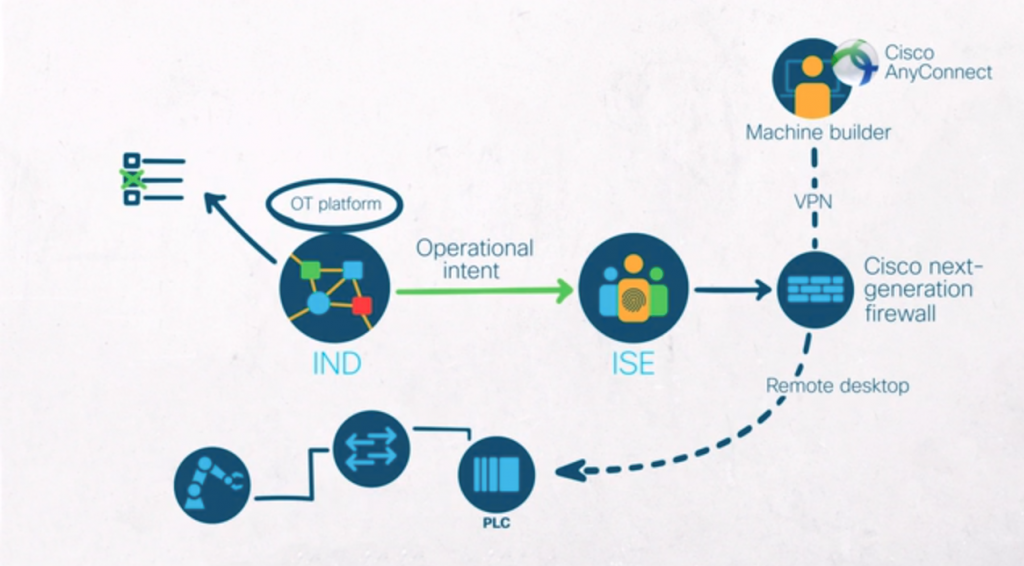

Il vous faut sécuriser les cas d’utilisation les plus courants dans votre environnement industriel, comme l’accès à distance, la segmentation simplifiée du réseau ou l’inspection du trafic dans les cellules de production afin de détecter des anomalies. Les industriels pensent parfois que cette mise en oeuvre est trop complexe pour être surmontée.

Comment mettre en oeuvre une stratégie de cybersécurité industrielle efficace ?

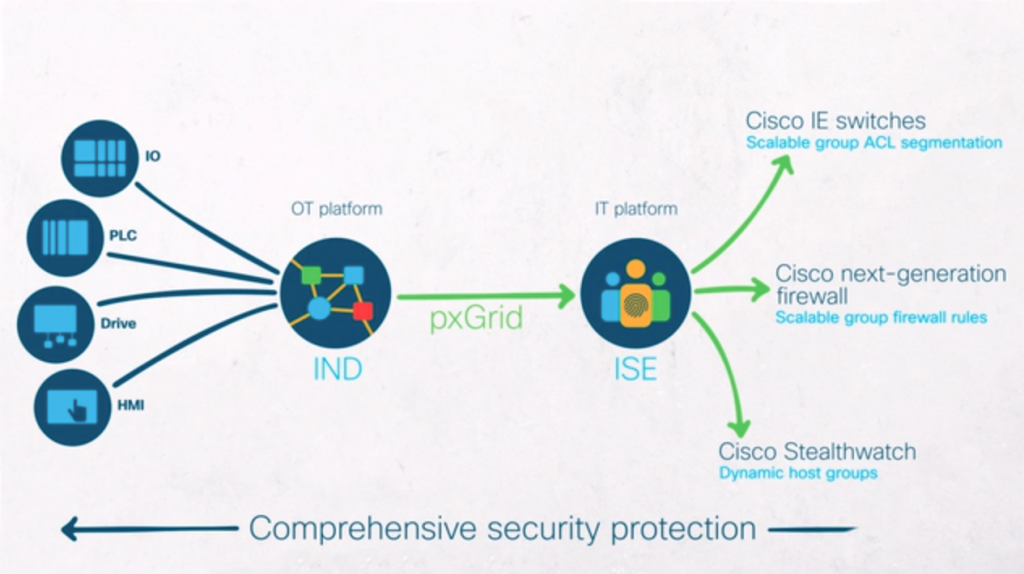

Pour surmonter ces défis, vous devez réaliser l’intégration de vos outils OT avec votre réseau informatique. Cela vous permettra d’avoir plus de visibilité sur l’ensemble des réseaux et de vos ressources, et le tout avec une couche de cybersécurité.

C’est ce que fait notre plateforme Cisco Industrial Network Director. Elle réunit nos outils de sécurité – comme Cisco ISE et Stealthwatch – au sein d’une interface conviviale. Elle vous donne de la visibilité sur les actifs industriels ainsi que sur votre personnel métier, en assurant leur sécurité et leur sûreté.

Cisco IND peut être utilisé par vos équipes opérationnelles, sans même avoir de compétences en informatique. Elles peuvent ainsi surveiller les comportements anormaux et identifier les vecteurs d’attaque potentiels. Telle machine n’est pas sensée communiquer avec tel contrôleur ? Telle ligne n’est pas sensée parler avec telle autre ? Le système vous offre une visibilité opérationnelle et vous notifie.

Il permet également de segmenter le réseau pour améliorer la posture de sécurité des industriels.

Préparez-vous! Recherchez des solutions de sécurité conviviales pour les opérations, mais toujours liées aux solutions de sécurité de niveau entreprise pour résoudre ces cas d’utilisation courants dans la fabrication. Vous pourrez alors atteindre une position de sécurité sereine, en vous assurant que votre propriété intellectuelle et votre intégrité de production soient raisonnablement sécurisées.