Clouds à grande échelle : segmentation du réseau et services de sécurité virtualisés

2 min read

Le Cloud progresse et pour ne pas le freiner sur sa lancée il faut au fur et à mesure lever les contraintes architecturales.

Cloud : penser des sa conception à son évolutivité…

Je l’ai souvent répété ici mais les promesses du cloud ne peuvent être tenues que si , au-delà d’un portail attractif et d’ un catalogue de services bien adapté à la demande des clients ,le cloud repose sur des bases d’infrastructure « relativement simple » à administrer et à faire évoluer. Ne pas prendre en compte ces aspects-là peuvent conduire à des impasses ou à des solutions de contournement coûteuses.

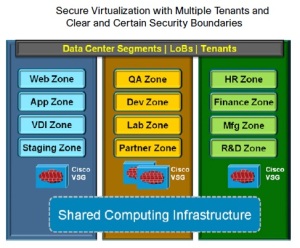

Prenons par exemple une des contraintes liées à des environnements cloud qui doivent héberger un nombre important et croissant d’utilisateurs. On appelle ces environnements « multitenants » ou « multilocataires ».

Ces « locataires » du cloud nécessitent une segmentation au niveau du réseau.

Malheureusement les mécanismes de segmentation traditionnels du réseau tels que le tagging de VLAN IEEE 802.1Q ne sont pas toujours suffisants pour des déploiements de cloud à large échelle.

En effet le nombre de segments LAN est limité dans ce cas à 4096. Une limite qui peut suffir à des clouds de taille modeste mais qui peut vite se révéler une limite dans le cas de fournisseurs de services en cloud ou pour des grandes entreprises.

Permettre une segmentation du réseau adapté au besoin du cloud : VXLAN

C’est ici que rentre en jeu le Virtual Extensible LAN (VXLAN) . En définissant un identifiant LAN de 24 bits , on peut ainsi fournir une segmentation à l’échelle du Cloud.

Le switch virtuel Nexus 1000v , dont j’ai plusieurs fois rappelé l’importance stratégique et qui est proposé dans une édition gratuite , peut être configuré pour utiliser le VXLAN dans un environnement VMware vCloud Director .

Nexus 1000v : stratégique pour les services réseaux virtualisés

En plus de l’intérêt du VXLAN le Nexus 1000v, avec les Virtual Services Data Path (vPath), permet de configurer des services réseau pour une organisation réseau qui repose sur un pool VXLAN dans un vCloud Director.

Virtual Security Gateway VSG pour le Nexus 1000v offre des services sécurité pour des environnements sécurisés au niveau du « locataire » (tenant)

En savoir plus sur les services réseaux virtualisés en environnement vCloud Director

Pour savoir comment mettre en œuvre des services de sécurité avec VSG pour toutes les vApps (Virtual applications) dans une organisation réseau créée dans un Vcloud Director utilisant VXLAN vous pouvez lire le document « Enable Cisco Virtual Security Gateway Service on a Virtual Extensible LAN Network in VMware vCloud Director ».

Bien sûr la sécurité ne s’arrête pas là et je me dois également de mentionner l’appliance virtuelle de sécurité ASA 1000v qui s’appuye également sur le Nexus 1000v et vient compléter les services fournis par le VSG.