Disponibilité et confidentialité des DataCenters : la sécurité doit être prise en compte

3 min read

Mercredi 1 octobre débutent les assises de la sécurité à Monaco. De nombreux sujets seront traités par Cisco , en séance plénière ou dans des ateliers , qui approfondiront les thèmes que j’évoque rapidement ci-dessous. (pensez à vous inscrire aux ateliers) . Martin Roesch, VP et Architecte en chef pour la sécurité de Cisco, présentera la vision de Cisco sur le paysage actuel des menaces lors d’une keynote, le vendredi 3 octobre à 15h00.

. * * * * *

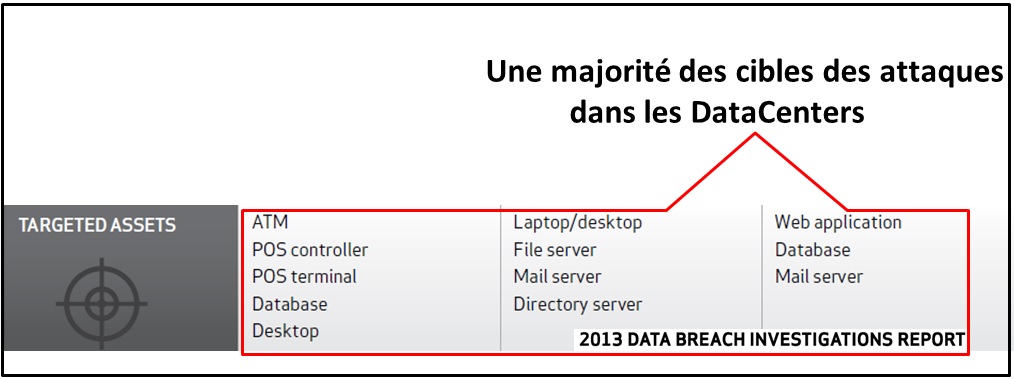

Les DataCenters concentrant toute la puissance informatique, ils sont devenus les centres névralgiques de nos entreprises et de notre économie et la cible des menaces. Ces menaces peuvent soit mettre en jeu leur disponibilité soit mettre à mal la confidentialité et l’intégrité des données. L’importance de la sécurité doit donc être comprise par toutes les équipes. Garantir la continuité de services impose de prendre en compte la cybercriminalité de la même manière que l’on cherche à se prémunir des incidents, des pannes ou des sinistres. Une grande partie des cibles des attaques sont dans le DataCenter comme le montre le rapport Data Breach 2013 de Verizon.

Une cybercriminalité sophistiquée et pernicieuse

Chaque médaille a son revers. L’évolution de notre société vers un monde numérique améliore notre mode vie en apportant de nouveaux services. Malheureusement cette évolution s’accompagne inéluctablement d’une cybercriminalité accrue. Cette criminalité n’a plus rien à voir avec celle que nous connaissions il y a une dizaine d’années. Elle s’est modernisée et sophistiquée. Elle peut gravement perturber le fonctionnement de grandes organisations et s’attaquer à des infrastructures au niveau national et international.

Des codes malveillants peuvent se dissimuler dans des pages web ou attendre patiemment dans le but de collecter de nombreuses informations pour resurgir ensuite n’importe où. Selon certaines études près d’un tiers du trafic internet est suspect (spam, kacking, scraping..) !!!

Il y a longtemps que la cybercriminalité a quitté l’artisanat pour s’industrialiser.

Vous avez sans doute déjà expérimenté à titre personnel, tout comme moi, des tentatives de piratage : Un email (piraté) d’un de vos proches qui bizarrement se trouve sans argent à l’autre bout du monde, le compte twitter (piraté) d’un ami qui vous informe que des rumeurs circulent sur vous sur internet, une écran qui s’affiche sur votre PC et réclame un versement d’argent pour débloquer votre PC….. En général les nombreuses fautes d’orthographe permettent de se rendre compte de l’arnaque.

A l’échelle d’une entreprise les dommages sont sans commune mesure et peuvent être catastrophiques. La cybercriminalité d’aujourd’hui impose de revoir les approches sécuritaires.

Les approches traditionnelles montrent leurs limites. En général elles s’appuient sur un assemblage de solutions technologique qui augmente la complexité (et par conséquent le risque de failles) et freine l’évolutivité nécessaire pour s’adapter aux menaces qui elles ne manquent ni d’ingéniosité ni d’agilité.

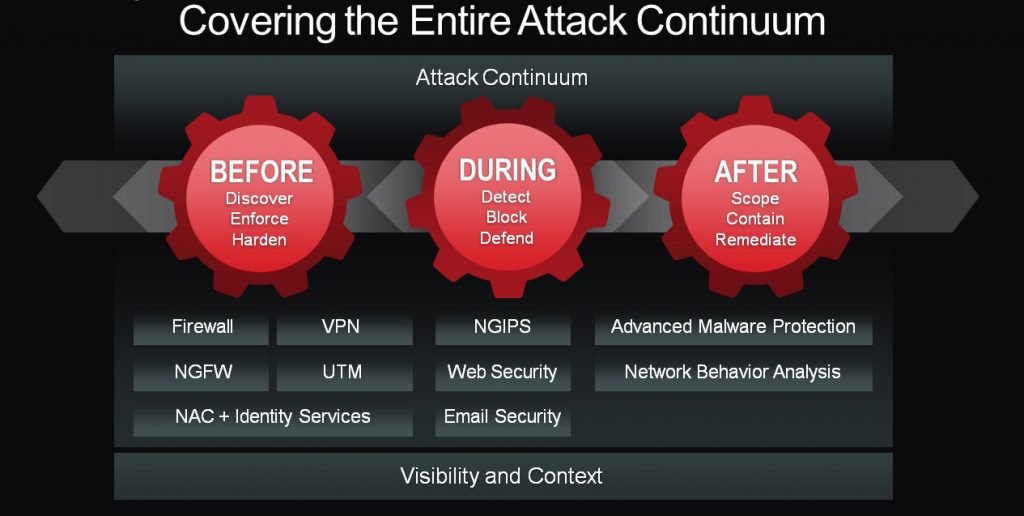

Le nouveau modèle de sécurité doit être global et s’attaquer aux menaces avec une continuité dans le temps.

Avant : La qualité et l’efficacité des politiques et du contrôle de sécurité vont dépendre du niveau de visibilité de l’équipe sécurité sur l’environnement et sur les évènements qui s’y produisent.

Pendant : En permanence le modèle de sécurité doit être capable de détecter les actes de malveillances et les bloquer.

Après : Le travail ne se limite pas à bloquer l’attaque il faut ensuite comprendre quelle faille elle a utilisée, déterminer son périmètre de nuisance et éviter qu’elle puisse se propager d’avantage directement ou indirectement.

Trois impératifs à prendre en compte pour être à la hauteur des menaces d’aujourd’hui

Le modèle de sécurité proposé par Cisco entend répondre à 3 impératifs :

1- Une visibilité accrue pour disposer des informations les plus complètes sur tous les équipements (réseau, mobiles, environnements virtuels, cloud) et sur les menaces. Ces informations sont corrélées et exploitées pour comprendre le contexte et prendre les décisions appropriées. Les actions adéquates sont déclenchées en conséquence soit manuellement soit de manière automatique.

2- Un focus sur la menace pour offrir le moins de prise possible aux attaques. La mise en œuvre politique de sécurité et de contrôles est bien sur nécessaire mais cela ne supprime pas la menace. Le modèle de sécurité se concentre sur la menace elle-même pour la détecter, la comprendre et la bloquer. L’analyse est continue et s’effectue en temps réel. L’ensemble des fonctions concourant à la sécurité se partagent les informations et constitue une intelligence collective qui augmente l’efficacité.

3- Une Plateforme de sécurité unique, ouverte et évolutive La solution de sécurité ne limite plus à un type d’équipement. Elle se présente sous la forme d’une plateforme ouverte et agile. Des partenaires technologiques peuvent ainsi s’intégrer à la plateforme par l’intermédiaire d ‘APIs et ajouter ainsi des fonctions de sécurité complémentaires dans une cohérence d’ensemble. On passe ainsi d‘un modèle d’ appliances spécialisées par fonction de sécurité à une plateforme de sécurité unique et évolutive unique qui réduit la complexité de l’ensemble, limite les failles potentielles.