Le Big Data débouche sur de nombreux cas d‘usages.

On l’évoque souvent dans des contextes métiers et particulièrement le marketing, la finance et les ressources humaines mais les technologies du Big Data sont également très utiles pour optimiser la gestion d’infrastructure informatique et améliorer la sécurité.

Prenons le cas de la sécurité. L’IT change en permanence et les menaces en font de même. Les malwares s’adaptent et se transforment continuellement rendant les technologies de détection de menaces obsolètes rapidement.

De nouveaux modèles de sécurité sont nécessaires car l’analyse pour la sécurité ne se résume pas à l’énumération et à la corrélation d’évènements.

Agir avant, pendant et après une attaque.

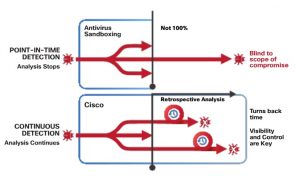

Ces modèles de sécurité doivent agir avant, pendant et après une attaque. Les modèles de détection à un instant donné (point in time) ne suffisent plus, des approches de détection en continue sont nécessaires.

Ces modèles reposent sur :

• une architecture de type Big Data qui permet de recueillir et de stocker en temps réel les données de mesures du réseau et des terminaux (endpoints).

• Une approche continue d’analyse et de ré-analyse automatique de données utilisant des algorithmes sophistiqués à la recherche de patterns d‘activités

L’analytique automatisée et avancée est une avancée importante dans la bataille contre les menaces sophistiquées.

En combinant les technologies du big data et des capacités d’identification en continue des patterns et des IOC aux moments où ils apparaissent, les équipes de sécurité peuvent concentrer leurs efforts sur les menaces les plus importantes.

Cisco AMP: Big data et détection de menace en continue

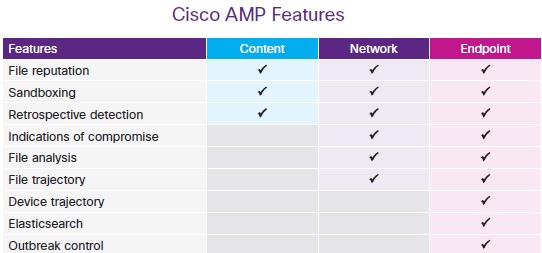

Ces nouvelles méthodes de traitements des menaces sont mises en œuvres dans les produits Cisco Advanced Malware Protection (Cisco AMP) qui proviennent de l’acquisition le 7 octobre 2013 de la société Sourcefire par Cisco.

Pour avoir plus d’information vouspouvez télécharger le document Continuous Endpoint Threat Detection and Response in a Point-in-Time World.