L’Application Centric Infrastructure ACI comporte de nombreux concepts qui en font une approche innovante particulièrement adaptée aux nouvelles exigences applicatives dictées par l’environnement économique et les transitions technologiques.

Comme toute innovation il est nécessaire de passer un peu de temps pour en comprendre tous les aspects et les explications techniques permettent de différentier des concepts marketing qui utilisent souvent la même terminologie.

Pour ceux qui veulent aller au-delà des concepts et comprendre comment fonctionne l’ACI , je conseille la lecture de ce livre blanc intitulé « Cisco Application Policy Infrastructure Controller Data Center Policy Model ».

Ce document explique les principes de modélisation des applications utilisés par ACI pour définir des « politiques » associées. Cette approche est unique dans sa manière d’aligner les ressources matérielles et logicielles pour déployer les applications par l’intermédiaire de Cisco Application Policy Infrastructure Controller (APIC) GUI ou de manière programmée en utilisant les APIs de l’APIC.

Du modèle « imperatif » à la théorie de la promesse

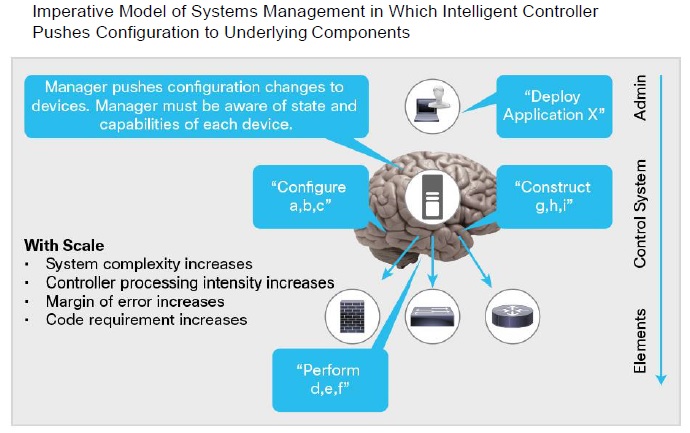

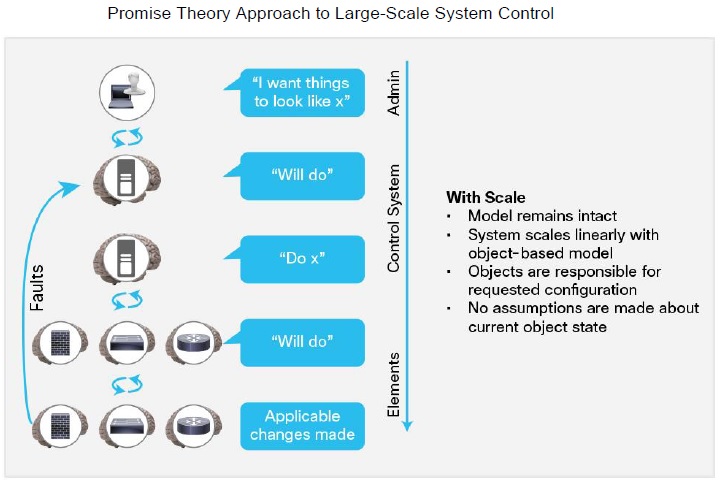

Ce document commence par expliquer le choix du modèle utilisé par ACI. Vous découvrirez sans doute comme moi la différence entre un « imperative model » historiquement utilisé et un « promise theory model » utilisé par l’ACI .

Contrairement au « modèle impératif » ou le contrôleur central doit être informé de toutes les commandes de configuration et de tous les états des objets, le modèle de la « théorie de la promesse » est basé sur des objets intelligent qui se chargent des changements d’états de configuration initiés par le contrôleur central. Ces objets intelligents sont également responsables d’informer le système central des anomalies et des exceptions.

Historiquement, les applications étaient limitées par les capacités du réseau et par des configurations visant à prévenir leur utilisation abusive. Des concepts tels que l’adressage, le VLAN et la sécurité sont depuis toujours intimement liés, ce qui limite l’évolutivité et la mobilité des applications.

Aujourd’hui les applications sont redessinées pour la mobilité et l’évolutivité web et cette approche traditionnelle empêche leur déploiement rapide et homogène.

Le modèle de politique de l’ACI ne dicte rien concernant la structure du réseau sous-jacent. Conformément à la théorie de la promesse, il fait appel à un élément périphérique, appelé iLeaf, pour gérer la connexion à différents périphériques.

Pour les férus de technique réseau une video de Joe Onisick explique les flux de trafic dans une fabric ACI

.

Ce n’est qu’un très bref aperçu de ce document et j’invite vivement ceux qui sont intéressés par le sujet de se pencher attentivement dessus pour comprendre la mécanique de l’ACI.

D’autres documents sont également disponibles

ACI Overview :

- Cisco Application Centric Infrastructure Services Vision

- Cisco Application Policy Infrastructure Controller Data Center Policy Model

- Migrate to a 40-Gbps Data Center with Cisco QSFP BiDi Technology

- OpFlex: Framework for a Broad Partner Ecosystem

- The Cisco Application Policy Infrastructure Controller

Networking :