60 000 mobiles sous iOS/Android à gérer ? Un tour d’horizon de la solution MDM utilisée par Cisco

5 min read

Je ne vais sans doute rien vous apprendre en disant ceci : “Le porte-feuille de solutions Cisco est large”. En conséquence, il peut parfois être difficile de connaitre l’étendue de notre proposition de valeur. Au travers de ces nouvelles rubriques sous le tag “Le saviez-vous”, nous espérons démystifier et vous faire (re)découvrir tout ce qu’il est possible de faire avec Cisco !

Cette première rubrique parlera MDM (Mobile Device Management), sur lequel Cisco est bien présent, et dont la solution s’appelle Systems Manager. Elle est par ailleurs utilisée pour les propres besoins IT Cisco, pour gérer une flotte de plus de 60 000 équipements mobiles (de type iOS & Android). De quoi confirmer que la solution est hautement évolutive et peut répondre à de nombreux besoins !

L’objectif de cet article est donc de faire un tour d’horizon rapide de ce que propose notre MDM en termes de services, avant de poursuivre par une démonstration concrète !

Qu’est-ce que Systems Manager ?

Par abus de langage j’ai parlé de MDM lors de l’introduction de cet article. Mais Systems Manager (SM pour les intimes 😉 ) est en réalité un EMM (Enterprise Mobile Management) et constitue une des briques de notre solution Cisco Meraki. C’est donc un ensemble de technologies qui va permettre à votre entreprise de gérer ses actifs mobiles, qui sont largement représentés par des smartphones/tablettes et ordinateurs portables.

Depuis le dashboard Meraki, vous disposez d’un environnement cloud d’où vous pouvez :

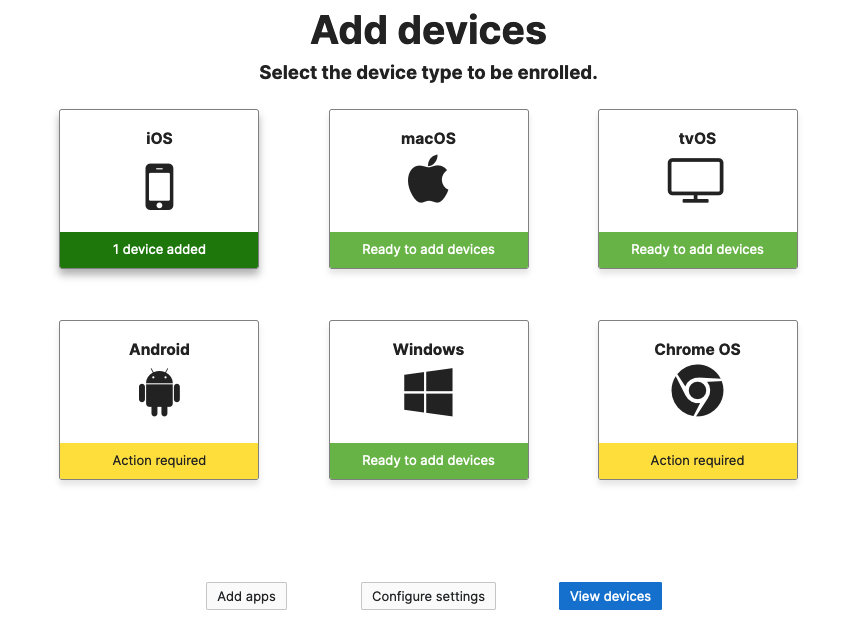

- Enregistrer, superviser, mettre à jour, troubleshooter un écosystème hétérogène d’équipements mobiles (iOS, Android, Windows, MacOS, ChromeOS)

- Disposer de profils afin de provisionner des équipements en masse en fonction de différentes métriques (type d’OS, sa géolocalisation, tags, groupe d’individus)

- Gérer tout un parc d’applications (et éventuellement les licences), depuis les Apps Store les plus populaires (Apple, Android), mais aussi des applications privées développées uniquement pour vos besoins

- Vérifier la compliance ainsi que la posture des équipements mobiles et d’ajuster les politiques de sécurité en fonction de ces métriques (est-ce que l’équipement en question est dans une zone géographique bien précise ? et si ce n’est pas le cas, y appliquer des restrictions)

- De bénéficier de l’écosystème Meraki Wi-Fi & Sécurité qui sont intégrés de manières natives avec le MDM. Par exemple, un équipement mobile sera automatiquement enrollé dans le MDM lorsqu’il se connectera sur un SSID particulier, choisi en amont par l’administrateur. On parle des fonctions “Sentry” de Systems Manager.

Et la liste est encore longue, comme l’indique la datasheet !

Ajouter un équipement sous iOS en moins d’une minute

De manière assez intuitive, il nous est proposé en premier lieu la possibilité d’ajouter des équipements qui seront ensuite gérés par Systems Manager.

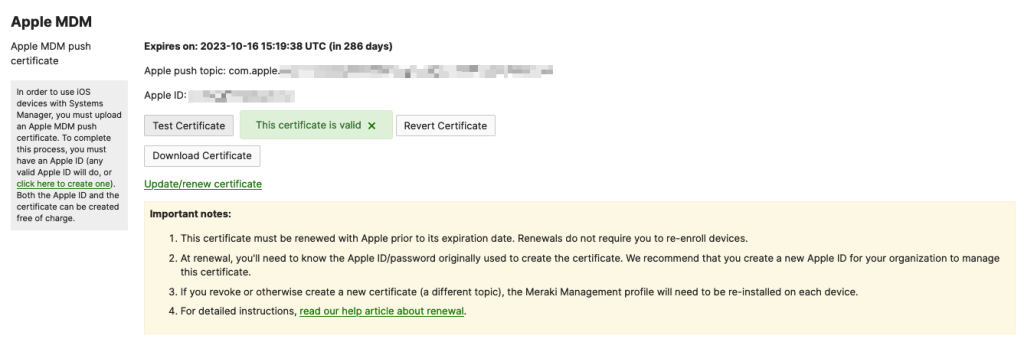

Pour l’ajout d’un téléphone sous iOS, l’installation du certificat “Apple MDM Push” est obligatoire (voir cette documentation). Elle permet à l’environnement SM de communiquer avec des équipements disposant d’un système d’exploitation iOS/macOS.

On retrouvera l’ensemble des étapes à suivre dans Organization > Configure > MDM > Apple MDM. C’est sur cette page que vous pourrez réaliser l’ensemble des configurations de base pour vos différentes plateformes (Apple ADE, Apple Volume Purchase Program, Certificat Android, etc).

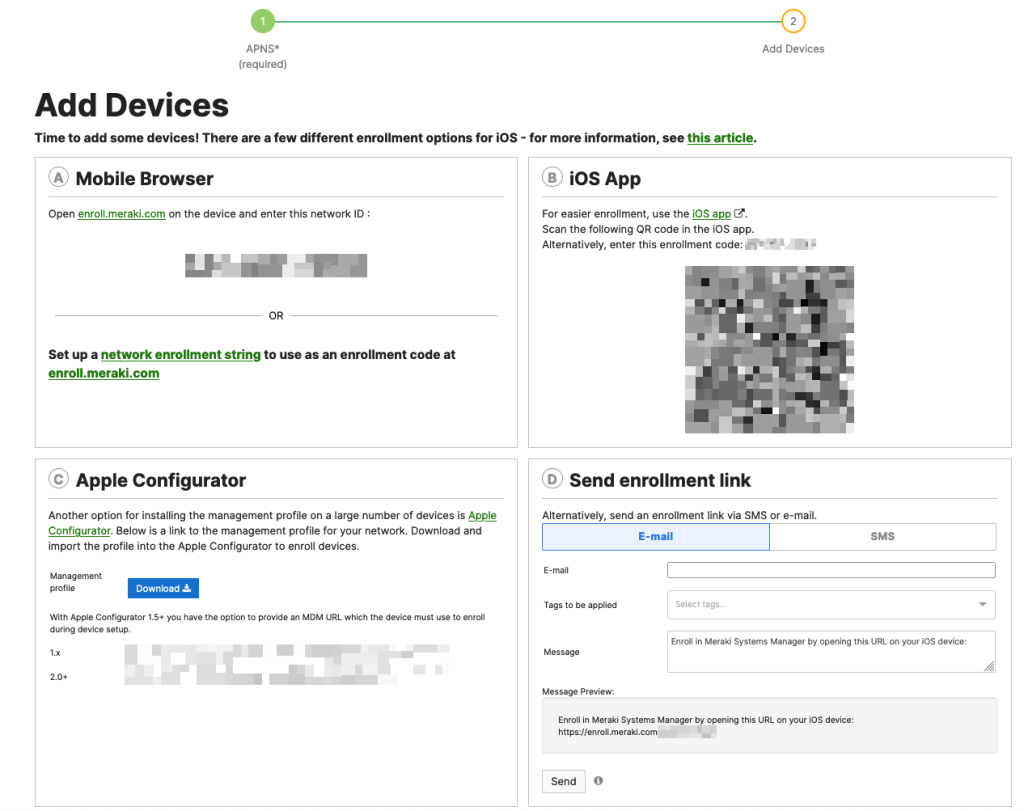

Cette première étape réalisée, les options ne manquent pas pour intégrer un équipement sous iOS :

- Directement depuis le navigateur iOS en allant sur la page https://enroll.meraki.com/ et d’y inscrire un identifiant qui vous sera communiqué via le dashboard et qui sera au format XXX-YYY-ZZZZ

- Depuis l’application iOS Meraki Systems Manager, en scannant un QR Code communiqué par le dashboard

- Depuis l’application Apple Configurator

- En envoyant directement un lien d’enregistrement via email/SMS

Et moins de 30 secondes plus tard, vous aurez un équipement managé par Systems Manager ! Oui, Oui, vous avez bien lu !

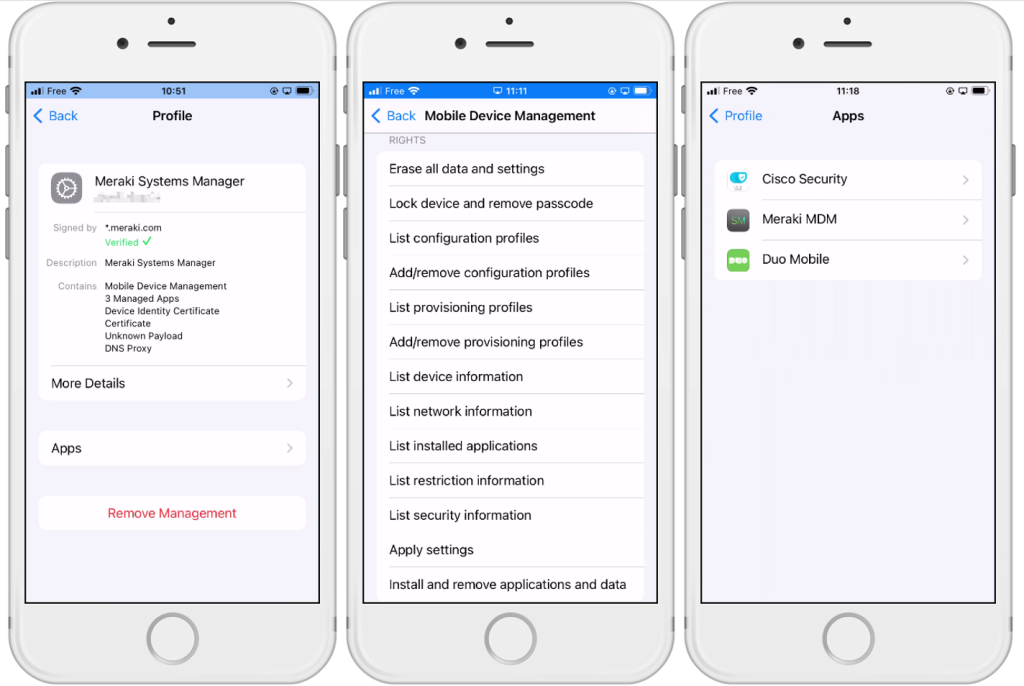

Il est intéressant de voir que c’est un profil qui a déjà vécu et qui n’est pas vierge de configurations (que vous pouvez retrouver dans Settings > General > VPN & Device Management). On y retrouve :

- Un certificat d’identité pour le téléphone lui-même : cela permet d’authentifier le téléphone lors d’une communication avec le serveur MDM

- Un profil MDM qui permet à l’administrateur d’avoir un certain nombre de droits : il pourra par exemple supprimer toutes les données du téléphone

- Un certain nombre d’applications gérées par SM comme Cisco Security, Meraki MDM, Duo Mobile dans cet exemple. La suppression de ce profil entrainera d’ailleurs la suppression de ces applications et toutes les données dont elles disposent.

La configuration est simple, mais on pourrait imaginer des choses beaucoup plus poussées comme :

- Installer des réglages VPN et y pousser les bons certificats pour cet usage

- Paramétrer des réglages d’un utilisateur spécifique (compte email par exemple)

- Paramétrer des restrictions, comme un code comportant au moins 6 caractères pour l’accès à l’équipement.

Et si on améliorait le niveau de sécurité ?

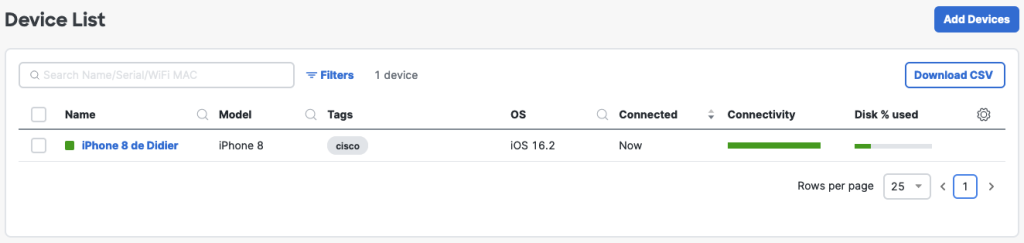

Depuis l’onglet Systems Manager > Monitor > Device, on a une vue synthétique de l’ensemble des équipements gérés par SM. Dans notre exemple, nous avons donc un iPhone 8 disposant de la version iOS 16.2. Notez ici l’onglet “Tags” qui est une composante importante de la solution. Un tag peut être associé à un groupe d’applications, ainsi qu’à des profils de configuration (que nous verrons ci-dessous). Cela va permettre d’installer pour les équipements qui disposent du tag “cisco” uniquement les applications & profils qui disposeront aussi de ce tag. Les combinaisons sont donc multiples !

L’accès à l’ensemble des informations de “iPhone 8 de Didier” permettra à l’administrateur de retrouver un ensemble d’éléments comme :

- Des détails sur l’équipement : Le nom du système, son modèle, le numéro de série, le tag associé, le niveau de la batterie

- Sécurité : Est-ce que le téléphone est chiffré ? est-il jailbreaké ? Y-a-t-il les services de géolocalisation d’activés ? un passcode ?

- Réseau & Cellulaire : Les configurations réseaux et cellulaires du téléphone (@IP, @MAC, numéro de téléphone, IMEI, etc)

- La possibilité de lancer des commandes “MDM” : Verrouiller le téléphone, réaliser une restauration système, activer le roaming, envoyer une notification à l’utilisateur, etc.

- Les profils installés

- Les applications qui sont installées sur l’équipement (sont-elles managées par SM ou non ?)

- Des logs d’évènements

- La liste des certificats qui sont installés

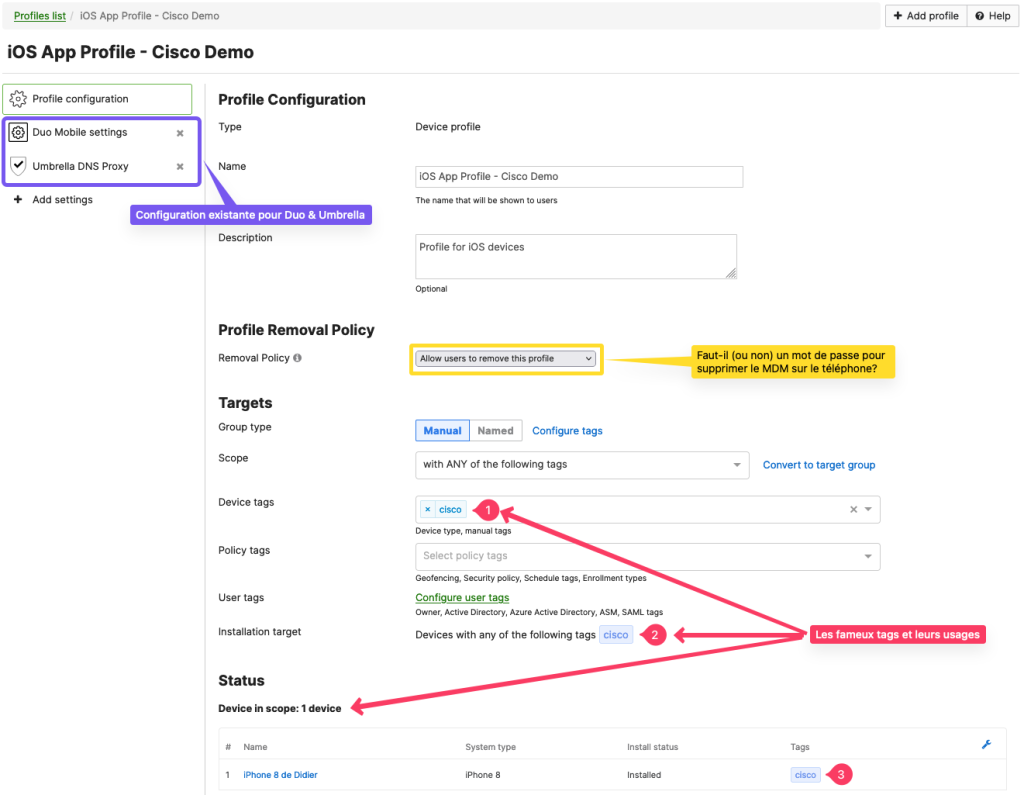

Notre prochaine étape sera de rajouter une restriction à notre profil déjà déclaré qui s’appelle “iOS App Profile – Cisco Demo” dans la section Systems Manager > Manage > Settings. Ce dernier dispose donc du tag “cisco” et sera installé à tous les devices qui disposent de ce dit tag.

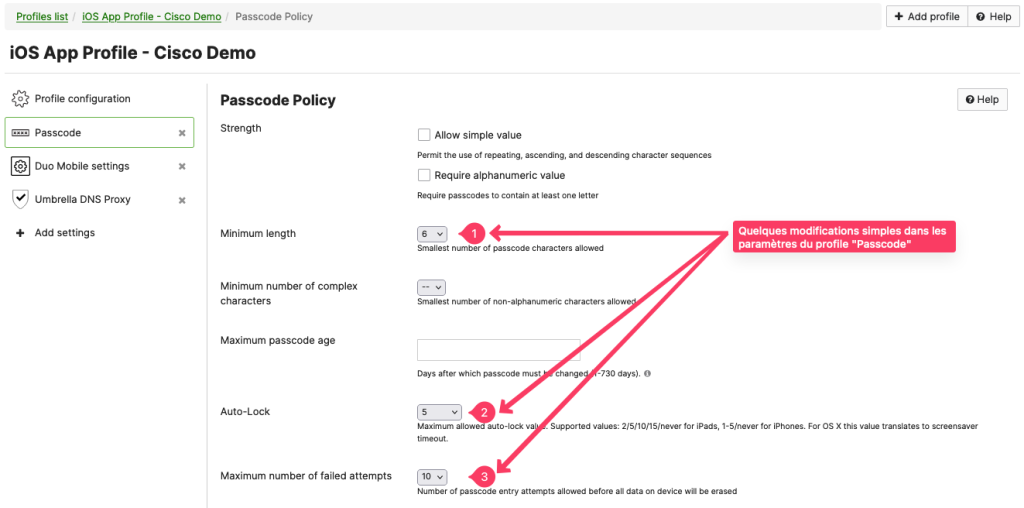

Dans “Add settings”, on va rajouter une nouvelle contrainte sur le code de déverrouillage du téléphone dans lequel on va :

- Rajouter un nombre de caractère minimum à 6

- Verrouiller automatiquement le téléphone au bout de 5 minutes s’il est inactif

- Un nombre maximum de tentatives avant d’effacer purement et simplement le téléphone

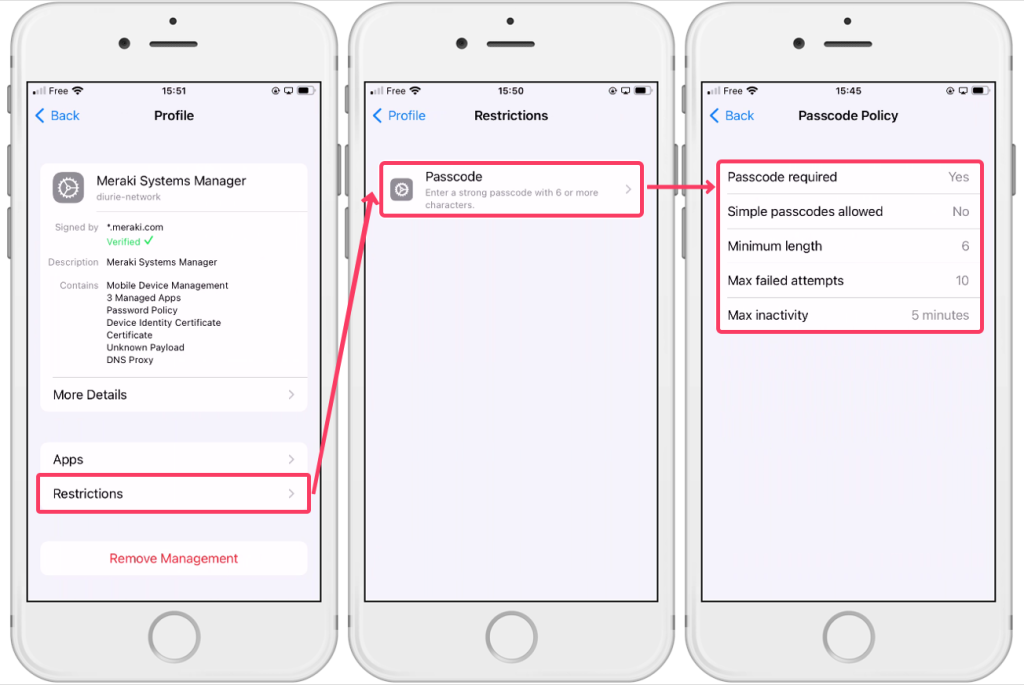

Le profil est poussé sur le téléphone avec une nouvelle restriction sur le profil MDM :

Conclusion

Vous l’aurez compris, il y a donc énormément de choses que Systems Manager peut réaliser, et pour aller en détail de toutes les fonctionnalités, je recommande d’utiliser la documentation qui est très bien réalisé à l’adresse suivante : https://documentation.meraki.com/SM. Il y a aussi un ensemble de vidéos disponibles sur la page officielle youtube de Cisco Meraki : https://www.youtube.com/@CiscoMerakiOfficial.

Alors, le saviez-vous ?

Mes contacts : #twitter / #linkedin