J’ai récemment discuté avec une salariée de Danone du département R&D. J’ai cru m’étouffer quand elle a déclaré que l’entreprise investissait massivement dans la recherche pour ses yaourts ! Alors, comme ça je mangerais de l’innovation tous les jours ?

A l’instar d’un yaourt banalement étalé dans les rayons d’un supermarché, on pourrait croire que le Firewall serait devenu la tarte à la crème de la sécurité informatique. Pourtant, il reste bel et bien la pierre angulaire d’une architecture sécurisée et performante.

Chez Cisco, personne ne s’endort sur ses lauriers et c’est pour cela que le nouveau FirePower 2100 vient d’être lancé promettant encore plus de performances et de flexibilité pour les entreprises.

On arrête les compromis : FirePOWER 2100, un rapport prix-performance exceptionnel.

Plus de goulo t d’étranglement à l’activation des fonctions de protection ! Sur les pare-feux de la série Cisco Firepower 2100, l’activation des fonctions de protection contre les menaces avancées ne provoque plus de ralentissement.

t d’étranglement à l’activation des fonctions de protection ! Sur les pare-feux de la série Cisco Firepower 2100, l’activation des fonctions de protection contre les menaces avancées ne provoque plus de ralentissement.

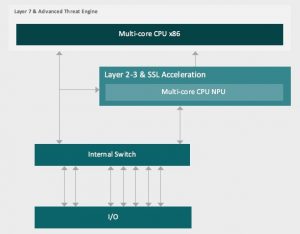

La conception repose sur une double structure. D’une part, elle recourt à un processeur multicœur Intel pour les inspections de menaces au niveau de la couche 7 (visibilité des applications, détection des intrusions, filtrage des URL, inspection antimalware, inspection des fichiers, identité des utilisateurs, etc.). Elle le combine à un autre processeur associé à une unité de traitement réseau (NPU) pour le trafic des couches 2 à 4 (pare-feu stateful, NAT, chiffrement/déchiffrement VPN-SSL, etc.).

Le trafic traverse d’abord le NPU et peut être bloqué en fonction des règles de contrôle d’accès, ce qui permet d’éviter d’autres inspections. Les flux de trafic nécessitant une inspection approfondie sont copiés et transmis au processeur x86 et la gestion des flux est optimisée par rapport aux services d’inspection requis. Pour identifier ces services, elle utilise notamment des marqueurs de groupe de sécurité. Une option « Fast Path » permet de rerouter le trafic fiable de façon dynamique et intelligente.

Résultat des premiers tests

Les tests préliminaires ont montré que l’activation des fonctions d’inspection des intrusions, de déchiffrement SSL et autres avait un impact minimal sur le débit des gros paquets au niveau du pare-feu. En fait, lorsque la fonction IPS est activée, le trafic réseau enregistre une diminution du débit des gros paquets inférieur à 1 %. À titre de comparaison, les solutions concurrentes affichent généralement une dégradation des performances de l’ordre de 50 %, voire plus.

On résume :

- Maintien d’un débit élevé quand les fonctions de protection contre les menaces sont activées

- Flexibilité et pérennité par rapport aux conceptions ASIC, pour pouvoir ajouter de nouvelles fonctions de protection

- Option Fast Path pour accélérer les flux de trafic qui ne nécessitent pas d’inspection, améliorant encore les performances de l’appliance

Vous ne regardez plus votre yaourt et votre NGFW de la même manière, visitez la page Cisco FirePOWER 2100 (en anglais aujourd’hui ), ou demandez un devis à votre partenaire pour découvrir les différentes versions disponibles et leurs caractéristiques techniques.

1 commentaires

tres interessant et informatif article