Ahora que muchos ya estamos volviendo de nuestras merecidas vacaciones y visto lo especial que está siendo este año para todos, quiero compartir con vosotros la experiencia que desde Cisco he vivido estos últimos meses ayudando a muchas empresas en la adaptación acelerada a esta nueva normalidad en el mundo IT y más concretamente en la vertiente de ciber-seguridad.

Después de casi 25 años de experiencia y más de 15 años en ciber-seguridad, he tenido la suerte de vivir muchos cambios en este mundo, pero nada se asemeja al cambio que estamos viviendo estos últimos años. Lo que estamos viviendo es algo muy especial y, pasada la tormenta, sin duda algo bueno quedará, generando nuevas oportunidades y también nuevos retos. En la nueva normalidad, vamos a tener que aprender a gestionar el riesgo de forma diferente.

Para entender lo que tenemos delante, muchas veces hay que mirar el retrovisor ya que, si bien los cambios que estamos viendo son muy importantes y vienen de forma muy acelerada, no son más que parte de una evolución que empezó hace muchos años. Hemos pasado de un IT donde Internet era un satélite para muchas empresas a un IT centrado en Internet donde ha cambiado radicalmente cómo se consumen los datos (usuarios y dispositivos) y cómo se procesan los datos (aplicaciones), pasando por diferentes fases:

- Internet 1.0: Usuarios/Dispositivos estáticos + Aplicaciones estáticas.

- Internet 2.0: Usuarios/Dispositivos móviles + Aplicaciones estáticas.

- Internet 1.0: Usuarios/Dispositivos móviles + Aplicaciones móviles.

En muchos casos, la ciber-seguridad de muchas empresas está hoy cabalgando entre Internet 1.0 e Internet 2.0 y eso crea unas dinámicas difícilmente sostenibles. La ciber-seguridad debe ser un acelerador de esta transformación ya que esta tendencia se producirá con o sin nosotros .

Para ello, en esta serie llamada “Riesgo y nueva normalidad” voy a enfocarme en dos de los principales cambios a nivel de ciber-seguridad:

- Nueva arquitectura

- Nuevo modelo operativo

Nueva arquitectura

Sin ser un concepto nuevo, el modelo de Zero Trust acuñado por Forrester encaja perfectamente en esta nueva realidad. Esto no es fruto de la casualidad ya que el modelo nace en los albores de esa transición hacia la Internet 2.0.

Hay miles de explicaciones sobre el modelo de Zero Trust e incluso cientos de aproximaciones diferentes. Bajo mi perspectiva, tomaré como referencia el modelo que usamos en Cisco, aunque una buena referencia alternativa es el informe que el propio Forrester lanzó a finales de 2019 comparando las diferentes aproximaciones disponibles en el mercado.

Simplificando mucho el modelo, se trata de una aproximación diferente a la ciberseguridad, estableciendo un nivel previo de confianza (no necesariamente basada en la ubicación) al acceder a los recursos que queremos proteger. Desde nuestro punto de vista esos recursos pueden ser:

- Los usuarios/dispositivos (Workforce)

- La red (Workplace)

- Las aplicaciones (Workload)

Me centraré en la solución de Zero Trust para los usuarios y dispositivos ya que es el que claramente se ha acelerado más en estos meses de confinamiento y teletrabajo. Para el resto, una buena referencia de casos de estudio públicos en los que he trabajado son:

- Zero Trust para la red (Workplace): Caso de estudio de Generalitat de Catalunya.

- Zero Trust para las aplicaciones (Workload): Caso de estudio de BBVA.

Zero Trust para los usuarios y dispositivos (Workforce)

Dada la situación tan especial en la que nos encontramos donde la adopción del teletrabajo se ha acelerado, muchos de los controles tradicionales han dejado de ser efectivos.

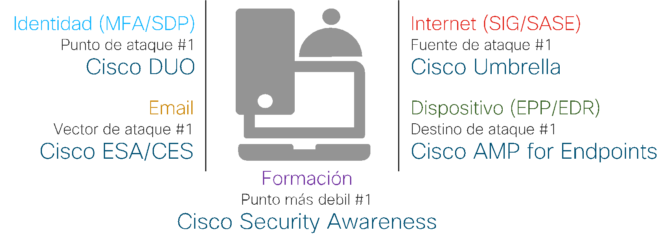

De las múltiples soluciones que nos permiten reforzar la seguridad de los usuarios y dispositivos (PC, Smartphone y Tablet), me gustaría destacar dos soluciones por la relevancia que han tenido estos últimos meses de confinamiento/teletrabajo:

- Cisco DUO para reforzar la identidad del usuario en cualquier lugar y para cualquier aplicación.

- Cisco Umbrella para reforzar el control de las comunicaciones del dispositivo en cualquier lugar y para cualquier aplicación.

Ilustración 1: Soluciones de Zero Trust para usuarios y dispositivos

Ilustración 1: Soluciones de Zero Trust para usuarios y dispositivos

Cisco DUO es una solución en la nube que permite reforzar de forma sencilla la identidad del usuario independientemente de su ubicación mediante el acceso seguro y condicional a las aplicaciones estén on-premise o en nube. En el modelo Zero Trust antes mencionado, esta es la tecnología principal para establecer ese nivel previo de confianza al que hacíamos referencia.

Si para operar en mi banco o para hacer la declaración de renta debo usar un segundo factor de autenticación (MFA), esto también debería ser necesario para acceder a mi empresa por VPN o a la aplicación corporativa sea Office365, Salesforce, G-Suite… Esto es así porque lo que quiero proteger tiene valor y el nivel de riesgo es elevado – el 80% de las brechas de seguridad usan credenciales robadas o perdidas según el informe de 2020 de Verizon Data Breach Investigation Report.

Gracias a la facilidad de despliegue y su flexibilidad, muchas empresas han optado por reforzar el acceso a su VPN, Office365, etc… con la solución de Cisco DUO, permitiendo un segundo factor de autenticación adaptativo controlando la identidad del usuario y también el dispositivo usado (si es corporativo o personal, su higiene, su nivel de riesgo, su comportamiento, la ubicación, etc…).

Una vez tenemos un control sobre quién, qué, cómo y desde dónde se accede a la VPN o las aplicaciones, debemos reforzar el control sobre el dispositivo corporativo y es aquí donde entra en juego Cisco Umbrella.

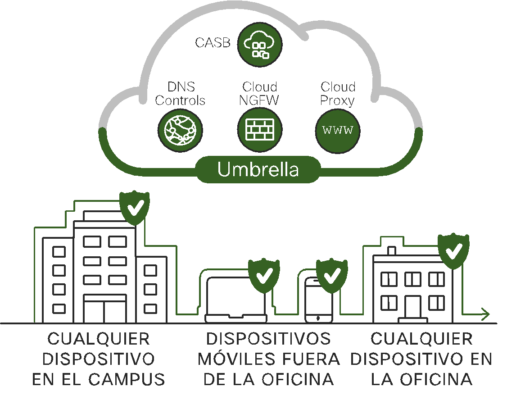

Cisco Umbrella es una solución en nube que permite reforzar el control sobre el dispositivo independientemente de su ubicación mediante el control de las comunicaciones con control de DNS, Proxy web en nube, Firewall en nube y CASB.

Ilustración 2: Cisco Umbrella

Ilustración 2: Cisco Umbrella

Por muchos es conocida la capacidad y efectividad de Cisco Umbrella para proteger en el campus y la oficina a cualquier dispositivo (PC, Smartphone, Tablet, Impresoras, equipos OT…). Las integraciones nativas con la infraestructura de red de Cisco en el campus y en la oficina (SD-WAN) hacen aún más sencilla y flexible la implementación de Cisco Umbrella en estos entornos, pero ¿qué puede aportar Cisco Umbrella en los dispositivos móviles cuando están fuera de la oficina?

Una de las cosas que hemos aprendido todos durante estos meses es que, si bien el uso de VPN es a veces necesario, su uso es cada vez más limitado con la adopción de aplicaciones SaaS (Office365, Salesforce, etc…) y la enorme aceleración del uso de herramientas de colaboración avanzadas (Webex, Teams, Zoom…).

Un ejemplo personal

Os pongo como ejemplo mi propia experiencia como empleado de Cisco: Cisco siempre ha sido una empresa muy orientada al teletrabajo y a la colaboración, por lo que mucho de lo que otras empresas han experimentado de forma acelerada en los últimos meses, lo hemos estado viviendo los últimos años de forma paulatina en Cisco. Esto ha hecho que algo muy relevante me fuese pasando desapercibido y es que el uso de VPN en mi caso se limita a menos del 30% del tiempo de trabajo en remoto. Esto significa que el 70% de mi tiempo no estoy usando controles tradicionales y es que Cisco usa desde hace tiempo las tecnologías de workforce antes mencionada, protegiéndome de forma efectiva independientemente de mi ubicación.

En 2016 Gartner predijo que en 2021 el 27% de tráfico corporativo no pasará por los controles tradicionales. Claramente algo está cambiando.

Cisco Umbrella permite el control de las comunicaciones de dispositivos móviles sea PC, Smartphone o Tablet también cuando están fuera de la oficina sin VPN o cuando usan VPN y tenemos que permitir cierto tráfico fuera de la VPN (usando Split Tunneling, muy famoso estos últimos meses para mejorar la experiencia del empleado, al menos con herramientas de colaboración). Este control nos permite limitar de forma muy efectiva contenidos (pornografía, gambling..), aplicaciones (anonimizadores, intercambio de ficheros…) y prevenir exfiltración de datos y malware tanto en tránsito o como en reposo (C2C, cryptomining que está en todas partes)

Ambas soluciones junto al resto de soluciones antes mencionadas y un buen sistema de VPN allí donde se precisó, permiten adaptarnos de forma efectiva a la nueva normalidad. Recordemos que, como indicó Cisco TALOS en el pico de la pandemia, los ciber-delincuentes siguen trabajando y aprovechando cualquier cambio.

En mi próxima entrega de esta serie os hablaré sobre lo que he denominado “Un nuevo modelo operativo”. Si tenéis alguna pregunta o inquietud no dudéis en dejarme vuestro comentario abajo. Y si quieres ver un caso de éxito real de una estrategia de ciber-seguridad aplicada, échale un vistazo a este en el que aseguramos la transmisión de los miles de datos que produce este líder europeo de la industria del entretenimiento.

¡Hasta la próxima!

1 Comentarios

Muy interesante Román!