¡Feliz cumpleaños, Respuesta a amenazas de Cisco! Solo un año, pero ¡vaya todo lo que has visto!

6 min read

Traducción de Happy Birthday, Threat Response: Only a year old, but boy have you seen some things! di Dean De Beer

Respuesta a amenazas de Cisco: para analistas de seguridad, por uno de ellos

El trabajo de un analista de seguridad es arduo y lleva mucho tiempo, pero también es gratificante. Lo sé, he pasado buena parte de mi carrera profesional sentado investigando y respondiendo a amenazas en un SOC (Centro de operaciones de seguridad). He pasado demasiadas horas y fines de semana de consola en consola componiendo pieza a pieza información de sistemas totalmente diferentes para investigar una sola amenaza. Los distintos SOC en los que he trabajado contaban con millones de dólares en las últimas y mejores tecnologías junto con componentes de origen abierto y scripts que se suponía que funcionarían bien con los anteriores, aunque a menudo no lo hacían.

Ese es el motivo por el que me he centrado en diseñar y crear sistemas que faciliten la vida de los analistas de seguridad y que hagan su trabajo más efectivo. Es gratificante ver que los productos que hemos desarrollado tienen un efecto positivo en la capacidad de los analistas de realizar su trabajo con eficacia. Hace un año presentamos una nueva aplicación para analistas de seguridad que acelera y facilita las investigaciones de seguridad. Recopila contenido de la pila de seguridad para detección y respuesta, desde la nube a la red y a los terminales, poniendo todo ello junto en una ubicación central. Esta aplicación se denomina Respuesta a amenazas de Cisco.

Adopción rápida

Desde que lanzamos la primera versión de Respuesta a amenazas de Cisco hace ya un año, la han utilizado más de 3.600 SOC, además de haber aportado valor añadido a empresas sin verdaderos SOC. Los comentarios que hemos recibido han sido increíbles y nos han dado mucha confianza en Respuesta a amenazas de Cisco, por eso la estamos ofreciendo a los clientes actuales sin coste alguno. Se incluye con la licencia de cualquier producto de Seguridad de Cisco que la integre. Si bien nuestros productos de Seguridad de Cisco funcionan bien de manera independiente, sabemos que son mucho más eficaces si se usan juntos. Todo es cuestión de agilizar las operaciones de los SOC, desde la detección a la investigación y a la corrección. ¿Cómo? A través de API.

A través de API

Los productos de Seguridad de Cisco utilizan API desde ya muchos años. La diferencia ahora es que Respuesta a amenazas de Cisco las recopila y usa de manera integrada para que tú no tengas que hacerlo. Con las largas listas de observables por investigar, Respuesta a amenazas te da respuestas inmediatas al usar inteligencia de amenazas y nuestra cartera de API de seguridad, confirmando las amenazas y mostrándote exactamente los puntos que se han visto afectados, para ofrecerte una vista clara de lo que está pasando.

Los clientes están entusiasmados de saber que también pueden usar estas API para integrar Respuesta a amenazas directamente en sus sistemas SIEM (Gestión de incidentes y eventos de seguridad) y herramientas SOAR (Orquestación, automatización y respuesta de seguridad). Los clientes afirman incluso que ven que Respuesta a amenazas reduce la carga de los SIEM.

Y a nuestros clientes parece que les encanta este enfoque. Un cliente nos ha escrito lo siguiente: «Me gusta poder ver rápidamente las infecciones de mi red y esta aplicación las presenta de una forma realmente buena…». Otro cliente nos ha dicho: «No puedes derrotar a un objetivo que no puedes ver. Respuesta a amenazas simplifica los análisis de seguridad».

Integraciones de seguridad que simplifican las operaciones de los SOC

Piensa en una de las investigaciones típicas que se realizan muchas veces al día en los SOC en todo el mundo. Una infección potencial del malware Emotet. Puede que tú mismo la hayas investigado. Emotet, un troyano de bancos muy conocido y que los atacantes adoran, sigue reapareciendo de formas nuevas y novedosas. Los indicadores de compromiso asociados con él incluyen una lista muy, muy larga de hashes de archivos conocidos, dominios de distribución y direcciones IP de comando y control. Investigar estos observables uno por uno para ver si te han afectado puede llevar horas.

Respuesta a amenazas de Cisco llama a API de inteligencia de amenazas para aunar todas las disposiciones de cada una de ellas a la vez. Luego llama a las API de productos de Seguridad de Cisco y aprende de lo que cada producto sabe sobre cada observable. Cisco AMP para terminales sabe qué sistemas tienen hashes de archivo malintencionados. Cisco Umbrella sabe qué dispositivos llamaron a dominios malintencionados. La integración de ESA (Email Security Appliance) te permite saber quién recibió esos datos adjuntos o URL de suplantación de identidad, etc., hasta que recopila todo lo necesario para mostrarte exactamente lo que está ocurriendo en tu entorno.

Más que una cara bonita

Respuesta a amenazas refleja años de trabajo de integración back-end de ingeniería. Empieza y termina con una arquitectura altamente integrada de inteligencia de amenazas de primera categoría junto con la integración de tecnologías avanzadas de seguridad que cubren la superficie de ataque en la nube, la red y los terminales. Esto es decisivo para una detección y respuesta eficaz y constante en los puntos críticos de la arquitectura.

Retomando el ejemplo de antes, el motor de Análisis de malware de Threat Grid de Cisco analiza un archivo desconocido de una variante de Emotet y detecta que se trata de un comportamiento malintencionado. Nuestra arquitectura permite a Threat Grid compartir esta inteligencia entre todos los productos para que este archivo se bloquee en los terminales, en el correo electrónico y en la red de todos los clientes alrededor del mundo en cuestión de minutos. Además, Respuesta a amenazas te muestra con exactitud cada lugar donde fuiste objetivo de un ataque con ese archivo y confirma si se bloqueó o se detectó.

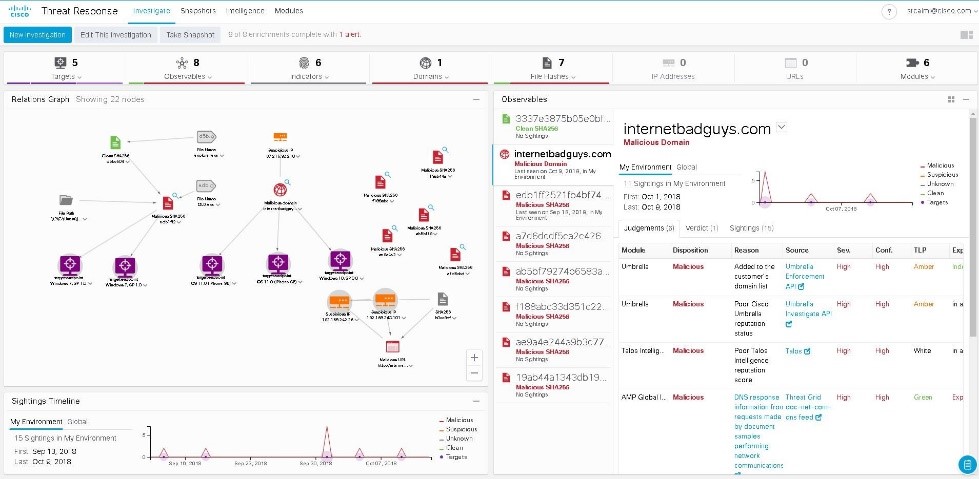

Una vista completa con el gráfico de relaciones

Esta vista clara que ofrecemos es quizás la tecnología más atractiva de Respuesta a amenazas de Cisco. Al representar visualmente las relaciones entre los observables y las disposiciones, los sistemas afectados en el entorno (denominados Objetivos y que se muestran en color púrpura) y los demás sistemas que están relacionados con la infección, sabrás inmediatamente si te ha afectado y cómo. Omite las horas y horas de investigación.

Además, puedes intervenir directamente desde el Gráfico de relaciones. Este gráfico proporciona acciones (denominadas Menús dinámicos) desde las que puedes continuar la investigación en las consolas de otros productos (te llevan allí directamente) o llamar a las API directamente para que actúen. ¿Y esos Objetivos en color púrpura? Es posible que desees poner en cuarentena esos hosts a través de AMP para terminales, algo que puedes hacer con un simple clic. ¿Y esos dominios C2 malintencionados? Es posible que desees indicarle a Umbrella que impida, en la capa DNS, que todo en tu red se conecte a ellos, algo que puedes hacer con otro clic.

Fuentes de detección

Respuesta a amenazas usa los productos individuales de Seguridad de Cisco y fuentes de inteligencia de amenazas con las que se alimenta. Investigación de Cisco Talos y Threat Grid para inteligencia de amenazas, Threat Grid para análisis de archivos estáticos y dinámicos, AMP para terminales para detección dinámica y retrospectiva de terminales y respuesta, Seguridad de correo electrónico (el vector de ataque número uno), Umbrella para inteligencia y bloqueo de dominios de Internet, y Firewall de siguiente generación (NGFW) para detección y bloqueo de red. Respuesta a amenazas pone juntos estos productos para ofrecerte contexto sobre los eventos vistos en tu red y te permite enriquecer ulteriormente este contexto con tus propias fuentes de inteligencia.

Operaciones de inteligencia de amenazas

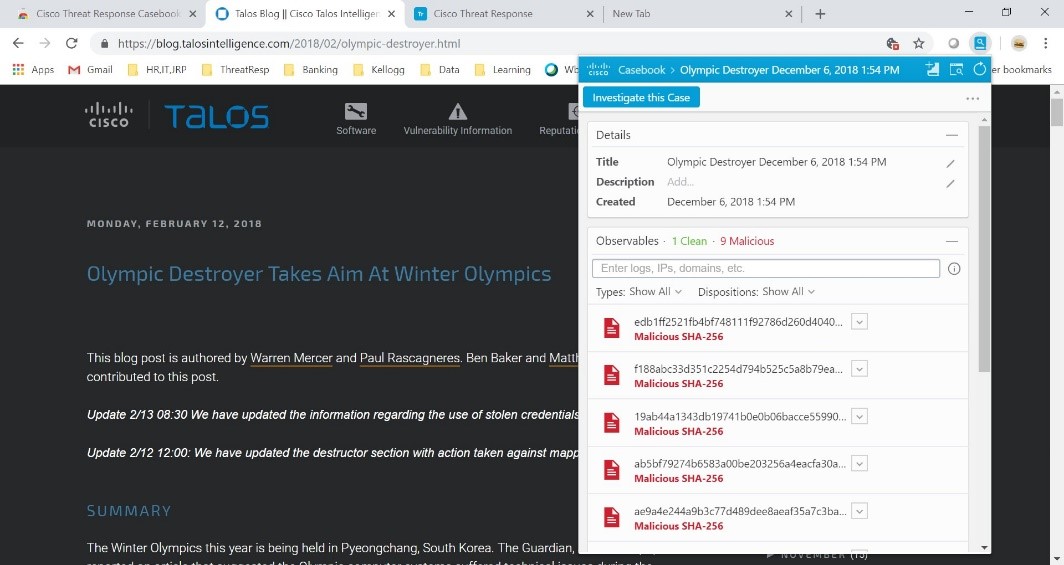

Una de las características más conocidas es el complemento para navegador que hemos desarrollado y que toma los datos no estructurados de cualquier página web o aplicación, busca los observables o indicadores de compromiso, y hace un veredicto de ese observable (limpio, malintencionado, desconocido) automáticamente según nuestra inteligencia de amenazas. De forma similar al ejemplo del blog de Talos que usamos anteriormente, con un clic se recopilan todos los observables mencionados en esa página sin tener que cortarlos y pegarlos de uno en uno (y hablamos de 634 observables, ¡los he contado!). Además, puedes tener acceso al menú dinámico de Respuesta a amenazas, que incluye bloqueo de dominios, sin salir ni tan siquiera de la página.

La mejor parte de Respuesta a amenazas es la tasa de innovación dentro de la aplicación. El resultado final es una mejor ciberseguridad a través de mejores operaciones, detecciones más rápidas, investigaciones más sencillas y respuestas inmediatas en los SOC. Nos encanta lo que hemos desarrollado y lanzado hasta la fecha y estamos incluso más entusiasmados con nuestra hoja de ruta. Nuestros equipos de ingeniería trabajan en nuevas mejoras, incluidas nuevas características e integraciones de productos cada dos semanas. Hay mucho más que contar sobre Respuesta a amenazas que puedo detallar en un blog. Te animo a que lo descubras y experimentes tú mismo. El trabajo de los equipos de los SOC es demasiado importante para que se convierta en algo tedioso y aumentar su eficiencia redundará en una mejor seguridad para todos. La mejor forma de que pruebes cómo funciona es con una prueba gratuita de uno de los productos que integran esta aplicación hoy en día, esto es:

– AMP para terminales

– Umbrella

– Threat Grid

– Seguridad de correo electrónico

Para obtener más información sobre Respuesta a amenazas de Cisco, visita cisco.com/go/threatresponse