El viernes 12 de mayo se produjo un ataque de ransomware de enorme importancia que afectó a muchas organizaciones de todo el mundo. El ataque se ha propagado supuestamente a 150 países en todo el mundo. El responsable del malware de este ataque es una variante de ransomware conocida como “WannaCry“.

WannaCry se instala gracias a una vulnerabilidad del protocolo SMB de Microsoft; no se trata de un ataque de suplantación de identidad (phishing) ni de publicidad maliciosa (malvertising). SMB es un protocolo de red usado para compartir archivos entre los PC.

Cómo Cisco TALOS reaccionó ante el ataque

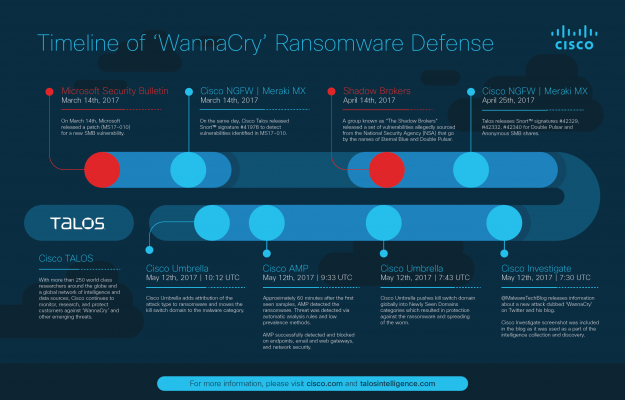

La siguiente infografía muestra minuto a minuto la evolución del ataque y la reacción de Cisco TALOS:

Especialmente eficaz

El motivo por el que WannaCry es particularmente eficaz es porque puede propagarse lateralmente en la misma red e instalarse de forma automática en otros sistemas de la red sin que el usuario final haga nada.

El malware es especialmente eficaz en entornos de PC con Windows XP, ya que puede explorar profundamente a través del puerto TCP 445 (Server Message Block/SMB) y comprometer a los hosts, cifrar los archivos almacenados en ellos y después exigir el pago de un rescate en forma de Bitcoin.

El 14 de marzo, Microsoft publicó una actualización de seguridad con una revisión para esta vulnerabilidad. Si bien esta protegía a los PC con Windows más nuevos con la característica Windows Update activada, en muchos PC de todo el mundo no se aplicó esta revisión. Esto es así especialmente en los PC con Windows XP para los que Microsoft ya no ofrece soporte, así como en los millones de PC de todo el mundo que ejecutan software pirateado y que, obviamente, no se actualizan de manera automática.

El Centro de investigación Cisco TALOS ha analizado este malware: esta es la información más actualizada sobre WannaCry.

¿Cuáles son las recomendaciones de Talos?

Asegúrese de que en su organización se ejecuta un sistema operativo para el que se ofrezca soporte y que reciba actualizaciones de seguridad.

- Realice una gestión eficaz de las revisiones de modo que las actualizaciones de seguridad se implementen en los puntos de conexión y en otros puntos críticos de la infraestructura de forma oportuna.

- Ejecute software antimalware en el sistema y asegúrese de que recibe actualizaciones de las firmas de malware de forma periódica.

- Implemente un plan de recuperación en caso de desastres que incluya una copia de seguridad y restauración de datos de los dispositivos que se mantengan desconectados. El objetivo de los atacantes son a menudo los mecanismos de copia de seguridad para reducir las posibilidades de que un usuario pueda restaurar sus archivos sin pagar el rescate.

Recuerde que se trata de una vulnerabilidad de Microsoft Windows y que, como tal, se recomienda seguir las siguientes prácticas para combatir los ataques basados en el protocolo SMB de Microsoft:

- Asegúrese de que en los dispositivos que ejecutan Windows se ha aplicado la revisión. En concreto, aplique lo siguiente: Boletín de seguridad de Microsoft MS17-010

- Considere seriamente bloquear los protocolos heredados, como SMBv1, dentro de la red. Además, considere bloquear todas las conexiones SMB (puertos TCP 139 y 445) de hosts accesibles externamente.

Para que quede claro, si no se aplican las revisiones para las vulnerabilidades, la organización seguirá estando en riesgo de resultar infectada por este ransomware.

¿Qué puede hacer para protegerse?

Si desea saber más sobre las soluciones de Cisco capaces de hacer frente al ransomware, visite nuestra página web: Defensa frente al ransomware.

Si su organización se ha visto afectada por este ransomware, considere utilizar el Servicio de respuesta a incidentes de los Servicios de seguridad de Cisco / +1-844-831-7715 para recibir asistencia.

¿Le ha interesado esta información?

Comparta este artículo en sus redes sociales:

|

|

|

|

También le puede interesar

- Cisco es la elección de Morgan Stanleys para afrontar el ataque Ransomware WannaCry

- Informe Anual de Ciberseguridad de Cisco con especial atención en Ransomware

- ¿Cree que su seguridad actual le protege del Ransomware?

- Cómo protegerse del Ransomware

- Cisco consigue un 100% en la prueba de detección de brechas de seguridad de NSS Labs