Ziele einer erfolgreichen Umsetzung von IT-Sicherheit

4. Blog der Serie: IT-Sicherheit neu denken – aber was ist eigentlich die Zielsetzung?

„Wir tauschen uns zwar regelmäßig teamübergreifend aus, jedoch fehlt uns ein Verständnis der gemeinsamen Zielrichtung und diskutieren deshalb oft viel zu kleinteilig und verzetteln uns dabei.“

„Unserer Unternehmensführung hat offensichtlich die Dringlichkeit noch nicht verstanden, denn es fehlt ihr am Willen in IT-Sicherheit zu investieren. Eigentlich machen wir hier nur eine Mangelverwaltung.“

„Damit sich hier etwas ändert, muss es wohl erstmal richtig einschlagen.“

„Nach einem Audit, den wir meist mit Auflagen bestehen, passiert oft im Nachgang wenig bis gar nichts. Jeder ist erstmal zufrieden, dass der Audit bestanden wurde.“

Solche oder ähnliche Aussagen von Kunden sind bei mir an der Tagesordnung – vorausgesetzt der Kunde traut sich mal, über seine Probleme und Herausforderungen zu reden, denn viele scheuen davor zurück „die Hosen runter zu lassen“. Meine Schlussfolgerung daraus ist, dass es den Mitarbeitern an einem klaren, organisationsübergreifenden Ziel fehlt, an dem sie ihre tägliche Arbeit und Entscheidungen ausrichten können.

„Nur wer sein Ziel kennt, findet den richtigen Weg.“ – Laotse

Wie definiert sich eine erfolgreiche Umsetzung von Informationssicherheit und IT-Sicherheit? Wonach sollte ich mich orientieren in meiner täglichen Arbeit? Wie bekomme ich die unterschiedlichen Interessen des Unternehmens, des Informationssicherheitsbeauftragen, des Datenschützers, des CIO oder IT-Leiter und des IT-Betriebs unter einen Hut?

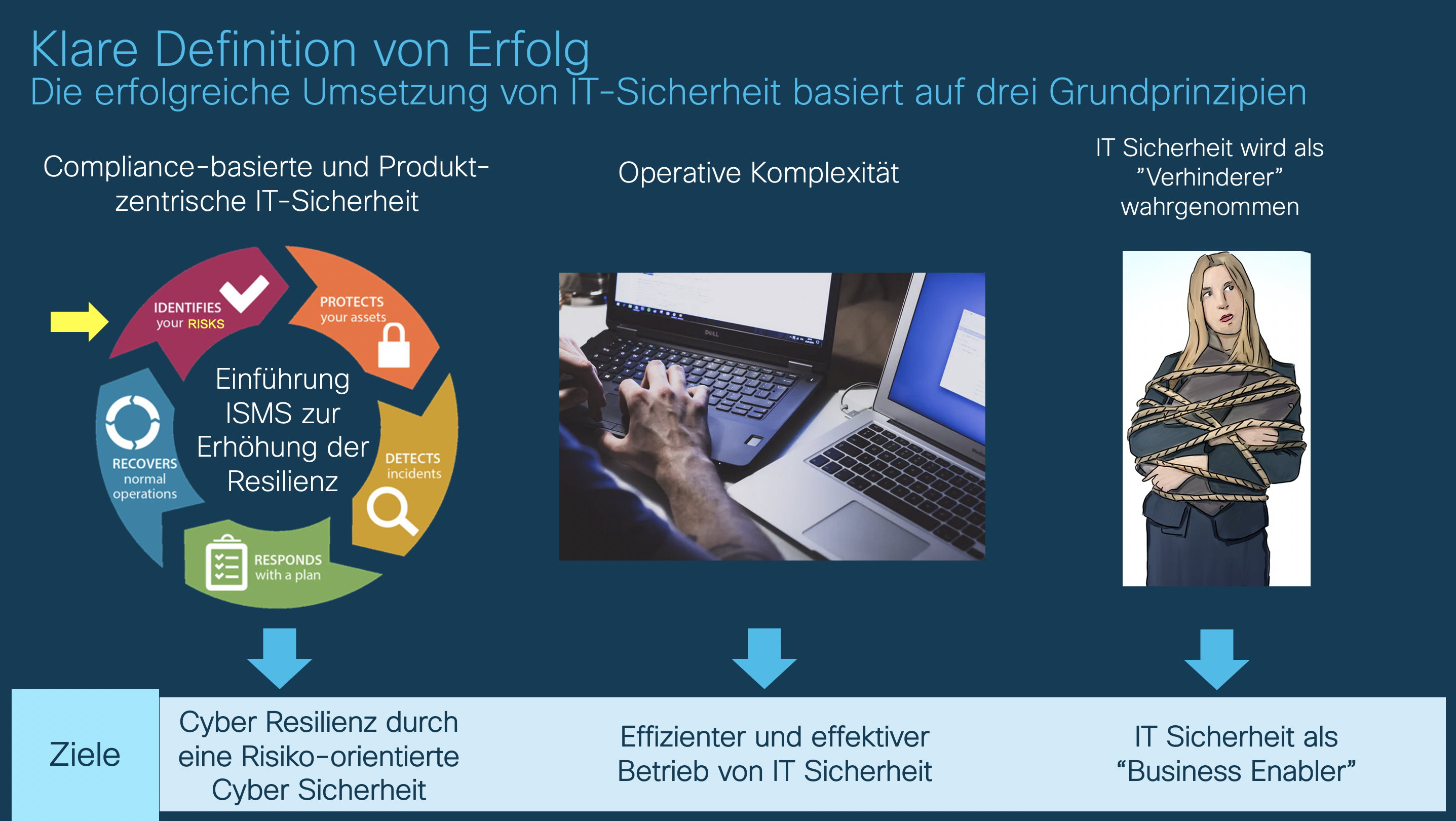

Aus meiner Erfahrung heraus gibt es DREI primäre Ziele, nach denen sich die IT-Sicherheit programmatisch orientieren sollte.

Cyber-Resilienz durch eine Risikoorientierte Cybersicherheit

Die Einführung eines ISMS (Information Security Management System) zur Erhöhung der Resilienz ist wichtig und richtig, jedoch ist allzu oft zu beobachten, dass bei der Risikobetrachtung der Fokus fast ausschließlich auf die kritischen Prozesse, Daten und IT-Systeme (Assets) gelegt wird und „reale Cyber-Risiken“ nicht wirklich berücksichtigt werden. Das Eindringen findet allerdings üblicherweise nicht dort statt, wo man es vielleicht erwartet, sondern an einem Schwachpunkt, der nicht auf dem Radar der IT-Abteilung ist. Eine „Risiko-orientierte IT-Sicherheit“ als Zielsetzung bedeutet also, dass ISMS um folgende Aspekte zu erweitern:

- Zusätzlich zum Identifizieren von kritischen Prozessen und Assets gilt es reale Cyber-Risiken und unerwünschte Ereignisse kontinuierlich transparent zu machen, zu erkennen, zu bewerten und durch entsprechende Schutzmaßnahmen zu minimieren. LICHT AN – nur was ich sehe kann ich bekämpfen und verbessern.

- Nicht alles als gleich schützenswert betrachten – Klassifizieren von Risiken, Assets und Daten schafft Flexibilität.

- Eine Kultur bei der „… geht nur, wenn …“ tagtäglich organisationsübergreifend gedacht und gelebt wird.

Effizienter und effektiver Betrieb von IT-Sicherheit

Die Nutzung von eigenständigen oder schwer zu integrierenden Sicherheitstools führt dazu, dass der kontinuierliche Betrieb der IT-Sicherheit mehr und mehr Zeit der internen Mitarbeiter in Anspruch nimmt. Gleichzeitig mangelt es nahezu überall an entsprechenden Spezialisten, so dass neu geschaffene Stellen oft nicht besetzt werden können. Aus diesem Grunde sollte es ein strategisches Ziel sein, IT-Sicherheit effizienter und effektiver zu gestalten. Mögliche Ansatzpunkte zur Steigerung der Effektivität (die richtigen Dinge tun) und der Effizienz (die Dinge richtig tun) umfassen:

- Eigene Fertigungstiefe reduzieren (selbst machen vs. als Service von einem Partner beziehen)

- Operative Komplexität verringern (on-premise managed vs. Cloud-managed)

- Security Technologie als integrierte Architektur verstehen und implementieren vs. Best of Breed

- Anzahl der eingesetzten Security Hersteller reduzieren

- Aufbau von neuem Security Knowhow z.B. was neue Sicherheitskonzepte und Technologien angeht.

- Aufbau von neuen Rollen und Fähigkeiten z.B. Security Architekt und Security Analyst

- Automatisieren, Automatisieren, Automatisieren – manuelle Bereitstellung und manueller Betrieb verringern

- Bezahl- und Lizensierungsmodelle überdenken – Innovation und Weiterentwicklung der technischen Lösungen per Lizensierung ermöglichen

IT-Sicherheit als “Business Enabler”

Damit die IT-Sicherheit nicht länger als „Verhinderer“ wahrgenommen wird, sondern als „Business Enabler“, gilt es folgende Aspekte zu berücksichtigen:

- Zusammenarbeit und Kommunikation zwischen den Fachabteilungen und der IT verbessern – größerer Fokus auf die Anforderungen und Mehrwerte für die Nutzer und das Unternehmen richten.

- Die tägliche Anwendung von IT-Sicherheitsfunktionen sollte für den Nutzer sehr einfach, schnell und unkompliziert bedienbar sein.

- Anforderungen wie mobiles Arbeiten zu jeder Zeit, von jedem Ort auf sichere Art und Weise durch neue Konzepte und Fähigkeiten ermöglichen.

- IT-Sicherheit bei jedem Digitalisierungsprojekt von Beginn an mit einbeziehen in einer „… geht nur, wenn …“ Kultur durch die Nutzung einer Risiko-orientierten Vorgehensweise.

Sind diese DREI übergeordnete Ziele verstanden, so ist meine Empfehlung, sich selbst organisationsübergreifend ein Bild zu verschaffen und folgende Fragen gemeinsam auszuarbeiten:

- Wie ist die aktuelle Situation und wie erfolgreich ist man heute was die Umsetzung der DREI Ziele angeht?

- Welche Probleme/Herausforderungen gibt es, was hat sich geändert und wie machen sich diese bemerkbar?

- Was ist der negative Einfluss, wenn sich nichts ändert?

- Welche Erkenntnisse und Handlungsempfehlungen leiten sich daraus ab?

- Welcher Mehrwert ist für das Unternehmen zu erwarten?

Gemeinsam mit unseren Partnern generieren wir schnell ein organisationsübergreifendes Verständnis und unterstützen Sie dabei, die Unternehmensentscheider mit ins Security-Boot zu bekommen.

Mehr dazu natürlich in meinem nächsten Blog

Tags: