Das Jahr 2019 hat gezeigt: Cyber-Kriminelle zielen sehr genau, wenn Sie Unternehmen angreifen. Sie wissen scheinbar, was dort zu holen ist und erpressen hohe Summen. Unsere „Threat of the year 2019“ zeigt die sechs wichtigsten Angriffsziele und -Techniken und gibt Tipps, wie man sich davor schützen kann.

Jedes Jahr hat seine spezifischen Angriffstechniken, weil Cyber-Kriminelle ihre Tools ständig weiterentwickeln und dabei auch auf verschlüsselten Datenverkehr setzen. Mit dem Report „Thread of the year 2019“ stellt Cisco seine Erkenntnisse der Öffentlichkeit zur Verfügung, die über Talos gewonnen wurden. Sechs Methoden und Angriffstechniken haben das letzte Jahr besonders geprägt:

1. DNS-Hijacking

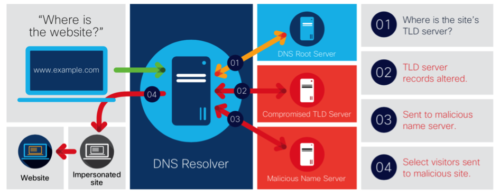

Der Domain-Name-Service DNS ist nach wie vor ein besonderes Angriffsziel für Cyber-Kriminelle. Besondere Aufmerksamkeit in 2019 hat Sea Turtle erhalten, weil es die Server von Top-Level-Domain angegriffen hat, um die Auflösung aller Domains eine TLD zu manipulieren.

Damit lassen sich alle DNS-Anfragen auf präparierte Webseiten umleiten, um dort Passwörter abzufischen oder an andere lukrative Daten heranzukommen.

Solche Angriffe lassen sich nicht leicht aufspüren. Eine dafür geeignete Technik beobachtet den DNS-Traffic passiv, um Veränderungen zu erkennen. Außerdem lassen sich mit einem aktiven Domain-Record-Monitoring Veränderungen an DNS-Einträgen besser erkennen, die auf böswillige Eingriffe hinweisen.

2. Remote-Access-Trojaner (RATs)

2019 hat gezeigt, dass vermehrt Trojaner wie Orcus RAT und RevengeRAT unterwegs sind, die sich aus der Ferne steuern lassen. Diese remote-Access-Trojaner (kurz RAT genannt) können per Kommandozeile gesteuert werden und haben Zugriff auf alle Systemteile eines Computers. Mit Administratorrechten können sie Keylogger installieren und beliebige Dateien manipulieren oder löschen.

Mit entsprechenden modernen Techniken ausgestattet, nisten sie sich „dateilos“ in Systeme ein, nutzen Verfahren, um eine Command-and-Conquer-Infrastruktur zu verschleiern, und schaffen es, aus Malware-Sandbox-Umgebungen auszubrechen. Ziele dieser Trojaner sind vor allem Regierungen, Finanz-Unternehmen, Beratungsunternehmen und IT-Service-Provider. Das Jahr 2020 wird noch mehr von diesen RATs sehen.

3. Angriffe mit verschlüsseltem Datenverkehr

Wenn Angreifer sich erfolgreich in ein Unternehmen gehackt haben, wollen Sie natürlich nicht von Netzwerk-Monitoring-Tools entdeckt werden. Deswegen nutzen mittlerweile 63 % der Angreifer verschlüsselte Datenübertragungen, damit niemand sehen kann, welche Daten transferiert werden.

Über Traffic-Fingerprinting, das Muster in der verschlüsselten Kommunikation erkennt und meldet, lassen sich Angriffe erkennen. Aber auch hier gibt es bereits ein Wettrüsten. Cyber-Kriminelle bauen mittlerweile Pseudo-Datenpakete ein, um keine Muster entstehen zu lassen. Hier können wiederum moderne KI-Tools helfen, den Datentransfer dennoch als bösartig zu entlarven.

4. Office-365-Pishing

Pishing – das Abgreifen von echten Login-Daten über gefälschte Webseiten und E-Mails – ist nach wie vor mit Abstand die erfolgreichste und am häufigsten eingesetzte Angriffsvariante. Da mittlerweile sehr viele Unternehmen auf Cloud-E-Mail- und Kommunikationsservices wie Office 365 von Microsoft setzen, sind die Anwender dieser Dienste beliebte Ziele für Phishing-Mails.

Oft werden dazu die Login-Daten für Office-365 über gefälschte Hinweis-Mails erbeutet. Die E-Mail behauptet dazu, dass ein Login nötig wäre, um eine Verschlüsselung zu aktivieren oder weil der User lange nicht eingeloggt war. Der Klick auf den eingebauten Link führt dann auf eine gefälschte Login-Seite. Die erbeuteten Daten werden häufig dazu genutzt, um sich in E-Mail-Unterhaltung mit Kollegen einzuschleichen und weitere wichtige Informationen abzugreifen.

CISOs sehen laut CISO Benchmark-Studie 2019 beim E-Mail-Phishing die größte Angriffsfläche, die auch in 2020 weiter aktuell sein wird.

5. Social-Media-Schwarzmärkte

Cyber-Kriminelle agieren nicht nur im digitalen Untergrund im Darkweb, sondern auch ganz offen in Facebook-Gruppen. Der Sicherheitsforscher Brian Krebs hat erst vor kurzem eine Liste mit 120 Gruppen erstellt, in der sich 300.000 kriminelle Mitglieder tummeln und regelmäßig über Spamaktionen und Hackertricks austauschen und Tools verkaufen.

Obwohl diese Gruppen von Facebook nach der Mitteilung schnell geschlossen wurden, war das wenig effektiv. Eine Stichprobe Ende 2019 hat gezeigt, dass es bereits wieder viele Gruppen mit Namen wie „Spam Professional“ oder „Spam and Hackers“ gibt. Ihnen kommt man letztlich nur bei, indem man die Gruppen immer wieder Facebook meldet und als Community wachsam bleibt.

6. Digitale, betrügerische Erpressung

Stellen Sie sich folgenden Fall vor: Jemand schreibt Ihnen eine E-Mail, die schon im Betreff ihren Usernamen und ein von ihnen gebräuchliches Passwort enthält. In der Mail behauptet der Absender, über ihre Webcam Bilder von Ihnen aufgenommen zu haben, Ihre Porno-Seiten zu kennen und im Besitz aller Kontaktdaten Ihrer Freunde und Verwandten zu sein. Gegen ein Lösegeld würde er darauf verzichten, die kompromittierenden Videos und Bilder an alle ihre Kontakte zu schicken.

Bis auf Username und Passwort ist alles erfunden. Die Daten stammen wahrscheinlich aus einem Datenleck eines Internet-Providers, der in der Vergangenheit gehackt wurde. Der Aufwand für den Angreifer ist gering und schon minimale Erfolge reichen aus, um daraus ein Geschäft zu machen. Diese Art E-Mail-Angriffe sind 2019 stark vertreten gewesen und werden sicher auch 2020 noch häufig auftreten.

Fazit

Die Vielzahl der verschiedenen Angriffsvektoren, die sich von Jahr zu Jahr weiterentwickeln, zeigt, wie wichtig eine umfassende Sicherheitslösung für jedes Unternehmen ist. Cisco bietet Kunden mit Umbrella Investigate eine DNS-Analyse-Konsole an, die jegliche DNS-Hijacking-Aktivitäten erkennt und meldet. Mit Cisco Stealthwatch können Sie sogar verschlüsselten Datenverkehr überwachen und Angriffe in solchen Transfers entdecken. Cisco Email Security ist außerdem in der Lage Phishing-Angriffe auf Office-365-Accounts zu entdecken und abzuwehren.

Der ausführliche Report „Thread of the year 2019“ hält noch zahlreiche weitere Erkenntnisse und Detail-Informationen bereit und lässt sich hier herunterladen: PDF-Download

Tags:

Security, Cybersecurity, Hijacking,