Manche Sicherheitsvorfälle schaffen es in die Nachrichten. Das macht sie auch für Verantwortliche auf CxO-Ebene sichtbar. Viele Schwachstellen sind aber gerade gefährlich, weil sie unter dem Öffentlichkeitsradar bleiben und wenig Beachtung finden. Letztes Jahr gab es weltweit mehr als 40.000 CVEs (Common Vulnerabilities and Exposures). Für viele kleine Sicherheitsabteilungen eine sehr große Zahl – und ein hohes Risiko, doch Opfer eines Angriffs zu werden.

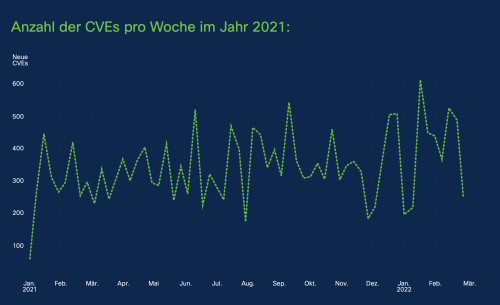

Waren vor wenigen Jahren die Zahl der Schwachstellen pro Jahr noch vierstellig, gilt das für 2021 (und auch 2022) längst nicht mehr. 2021 bliebt der Zähler bei 46838 stehen, Mitte September 2022 sind wir schon bei über 40.000, die man auf der Seite von CVE.org durchsuchen und downloaden kann. Pro Tag sind das im Durchschnitt mehr als 100 – für viele Sicherheitsteams schon schnell, um sie alle auszuwerten und soweit zu prüfen, ob sie das eigene Unternehmen und die eingesetzte IT betreffen. Je größer und diversifizierter die IT-Landschaft ist, um so größer sind die Schnittmengen.

Das Ermitteln, ob die Schwachstellen die eigene IT betreffen, ist auch deswegen so schwierig, weil gerade größere (Open-Source-)Anwendungen auf einer enormen Zahl an weiteren Open-Source-Modulen basieren und diese einbinden. Entdecken Sicherheitsforscher eine Schwachstelle in so einem Modul, wie das in 2021 bei Log4j der Fall war, so betrifft das eine enorme Zahl an Anwendungen. Doch welche nutzen beispielsweise Log4j und welche davon sind im eigenen Unternehmen im Einsatz? Das macht es gerade für kleine Sicherheitsabteilungen so schwierig, ein gut funktionierendes und effizientes Schwachstellenmanagement zu betreiben.

Große Gefahren auch von Schwachstellen mit geringem Risiko

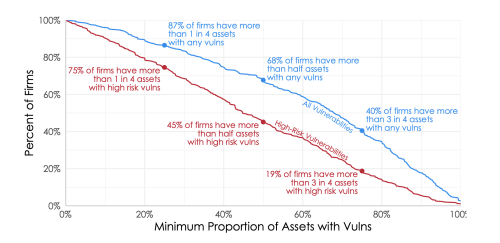

Bei der Vielzahl der Schwachstellen, die täglich erfasst und gemeldet werden, ist es für Security-Manager wichtig, eine Risikoeinstufung vorzunehmen, um so die besonders kritischen Fälle mit Hochdruck abzuarbeiten. Eine aktuelle Bedrohung kann aber dennoch auch von einer niedrig eingestuften Schwachstelle ausgehen. Die CISA (Cybersecurity and Infrastructure Security Agency, das amerikanische Gegenstück zum Bundesamt für Sicherheit in der Informationstechnik) warnt deshalb in der für US-Unternehmen verbindlichen Richtlinie 22-01 von November 2021:

„Angreifer verlassen sich nicht auf rein kritische Schwachstellen, um ihre Ziele zu erreichen. Zu einigen der meistverbreiteten Angriffe mit verheerenden Folgen zählen mehrere Schwachstellen, deren Risiko als hoch, mittel oder sogar niedrig eingestuft wurde. […] Bekannte ausgenutzte Sicherheitslücken sollten bei der Beseitigung höchste Priorität haben.”

Es gilt also, nicht nur auf die Risiko-Einschätzung wie beispielsweise den CVSS-Wert zu achten (den es auch nicht für alle Schwachstellen gibt), sondern vor allem darauf, welche Schwachstellen aktiv ausgenutzt werden. Hinweise dazu finden sich beispielsweise auf unserem Talos-Blog oder auch im Kenna-Security-Blog und – vielleicht ein wenig überraschend, aber sehr sinnvoll – mit den entsprechend Suchanfragen auch bei Twitter. Auf dem Kurznachrichtenportal sind die Meldungen am schnellsten verfügbar.

Taucht für Schwachstellen bereits ein öffentlich verfügbarer Exploit-Code auf, ist es höchste Eisenbahn diese Schwachstelle zu priorisieren, Vorhersagen darüber zu treffen, ob man zur bevorzugten Zielgruppe gehört und diese schnellstmöglich zu beheben.

Trends aus 2021 – besonders betroffene Software und andere Entwicklungen

Wir haben die letzten beiden Jahre sehr viel Zeit mit der Chrome-V8-Engine aus dem Webbrowser Chrome verbracht, der ja seit einiger Zeit auch die Basis für Microsofts Edge-Browser ist. Wichtig war dabei, unseren Kunden klarzumachen, was diese Umstellung von einem Closed-Source- zu einem Open-Source-Browser sicherheitstechnisch bedeutet.

Auch haben wir 2021 vermehrt mehr Schwachstellen in Virtualisierungsumgebungen zu tun gehabt. So wurden deutlich mehr Schwachstellen in VMware ESXi gefunden als in früheren Jahren.

Ebenfalls häufiger treten gehäufte CVEs für die gleiche Anwendung auf; wir nennen Sie „Pile-on-CEVs“: Ist erst einmal eine Schwachstelle in einem Open-Source-Framework entdeckt und veröffentlicht worden, tauchen wenige Wochen später nicht selten weitere Schwachstellen in der gleichen Anwendung auf, die alle eine eigene CVE erhalten. Beispiele dafür sind PrintNightmare und Log4j. Unternehmen sollte dabei genau kontrollieren, wie schnell und gründlich die Verantwortlichen der betroffenen Software die Schwachstellen beheben.

Der beste Schutz: automatische Patches

Ein einfaches, aber sehr effektives Mittel, um Angreifern immer einen Schritt voraus zu sein, ist es, niemals die automatische Ausführung von Patches abzuschalten. Das ist für viele IT-Verantwortliche ein schwieriger Schritt, weil sie befürchten, dass neue Patches zu Problemen im laufenden Betrieb führen. Tatsächlich ist das aber das kleinere Risiko, das im schlimmsten Fall nicht zur Verschlüsselung aller Daten und einer Erpressung mit hohen Summen führt. Wenn Verantwortliche automatische Patches aktivieren, sind sie alles in allem deutlich besser geschützt.

Sie wollen noch mehr wissen? Weitere Erkenntnisse zu Sicherheitsentwicklungen im letzten Jahr finden Sie im Cisco Threat Year 2022 Report „Kritische Bedrohungen im Radar“, das Sie sich kostenlos herunterladen kön

Weitere Informationen finden Sie auch hier