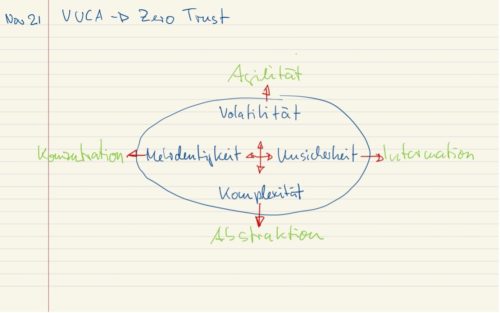

Auch erfahrene Manager in Deutschland stehen heute vor einer neuen Herausforderung – Sie müssen ihre Organisationen in einer neuen Welt leistungs- und sogar überlebensfähig erhalten. Diese neue Welt wird im Branchenjargon auch als VUCA-Welt bezeichnet. VUCA steht dabei für Volatility, Uncertaincy, Complexity und Ambigiotus, also für die permanenten Veränderungen, die Unsicherheiten, die steigende Komplexität und Mehrdeutigkeiten unserer heutigen Lebensumstände. Diese zu bewältigen gelingt nicht mehr mit den eingelernten Methoden der stabilen, wachstumszentrierten Umwelt.

Das Gegenstück zu diesen Herausforderungen sind vier Bewältigungsstrategien: Adaption, Information, Abstraktion und Konzentration. Adaption heisst, sich auf veränderte Rahmenbedingungen einzustellen, sich anzupassen, agil zu agieren und dies als Fähigkeit in einer Organisation zu implementieren. Unsicherheit entsteht in der Regel durch Unwissenheit, deshalb ist Information der Schlüssel zum Verständnis und zur Bewältigung der Unsicherheit. Die Fähigkeit Situationen zu abstrahieren, Muster zu erkennen und Lösungen auf der Metaebene zu entwickeln hilft dabei Komplexität zu verarbeiten. Im Gegensatz dazu vermeidet die Konzentration auf Konkretes und Erkanntes dabei sich nicht von Mehrdeutigkeiten ablenken zu lassen, sondern Schwerpunkte zu setzen und erfolgreich wirksam zu sein.

Diese Kombination aus Adaption, Information, Abstraktion und Konzentration oder englisch Adaption, Information, Abstraction und Concentration ergibt dann AICA, das Gegenstück zu VUCA.

Auch die Situation in der IT-Sicherheit ist eine VUCA-Umgebung. Angriffstechniken entwickeln sich ständig weiter werden komplex, Angriffsvektoren sind volatil. Zu schützende Systeme werden komplexer – nicht zuletzt durch die erweiterten Nutzungsszenarien wie das Homeoffice oder mobiles Arbeiten. Technologien – z.B. AI – können sowohl zur Verteidigung als auch zum Angriff genutzt werden, erzeugen dadurch Mehrdeutigkeiten. Und die Informationsüberflutung im IT-Umfeld führt zum Wahrnehmungsmangel und damit zur Unsicherheit.

Die Mitigationsstrategie zu Bewältigung der VUCA Herausforderung an die IT-Sicherheit ist die Zero Trust Sicherheitsarchitektur. Im Gegensatz zum eher statischen Perimeterschutz fokussiert Zero Trust auf die dynamische Kontrolle des Zugriffs von Nutzern, Diensten und Geräten auf Anwendungen, Dienste und Infrastrukturen. Damit ist Zero Trust ein Architekturmodell – und findet sich somit sowohl im Identity- und Access Management oder in der Datacenter Mikrosegmentierung, aber auch in der Netzwerk-Zonierung wieder. Dabei sind die Ausprägungen komplementär und können parallel und integriert betrieben werden.

Zero Trust implementiert das AICA Prinzip. Das grundlegende Konzept der Kontrolle des Zugriffs ist nicht auf spezifische Anwendungen oder Infrastrukturen beschränkt, die Fokussierung auf die Kontrolle der Interaktion ermöglicht eine agile Implementierung in wechselnden Umgebungen.

Die Kontrolle des Zugriffs erfolgt nicht statisch, sondern bedient sich verschiedener Informationen, vom Gerätzertifikat über das originäre Netzwerk bis zur Uhrzeit des Zugriffs. Der Authorisierungsprozess ist also informationsgetrieben.

Durch die feingranulare, dynamische Zugangskontrolle und die Mikrosegmentierung der Kommunikation im Datacenter reduziert sich die die Angriffsfläche einer Attacke. Fokussierung auf das notwendige – Zugang nur wenn nötig – ist ein Kernprinzip einer Zero Trust Sicherheitsarchitektur.

Zero Trust ist ein Concept of Operations (CONOPS). Als solches abstrahiert es die Sicherungsmechanismen von den Betriebsmechanismen und etabliert eine zusätzlicher Sicherheitsschicht, unabhängig von Anwendungen und bestehenden Systemen.

Die Wirkmechanismen einer Zero Trust Sicherheitsarchitektur entsprechen also dem AICA Prinzip zur Bewältigung der Herausforderungen einer sich verändernden, unsicheren, komplexen und mehrdeutigen (VUCA) Geschäftswelt. Cisco unterstützt die Gestaltung und Realisierung einer Zero Trust Sicherheitsarchitektur nicht nur durch Dienstleistungen, sondern auch durch eine für das Zero-Trust Prinzip validierte Sicherheitsplattform. Dabei sind insbesondere die Lösungen Secure Access (erweitertes Identitätsmanagement), Secure Network (Netzwerksicherung) und Secure Workload (Datacentersicherung) zu nennen, die das Netzwerkportfolio ergänzen.

Mehr darüber, wie Sie mit Zero Trust die VUCA Herausforderung bewältigen erfahren Sie in unserer Zero-Trust Veranstaltungsreihe für den Öffentlichen Dienst. In dieser werden wir nicht nur das technische Konzept hinter Zero Trust vermitteln, sondern es werden auch konkrete Erfahrungen des Aufsetzens von Zero Trust Initiativen und zur effizienten technischen Umsetzung dargestellt und vermittelt.

Die Termine für die Veranstaltungen sind:

16.02.2022: Heutige IT-Sicherheitsherausforderungen mit Zero Trust bewältigen

13.03.2022: Wege zur Zero Trust Standortbestimmung und Best Practices der Implementierung

20.04.2022: Cisco Lösungselemente für eine Zero Trust Architektur

Sie können sich hier dazu anmelden.