Encrypted Traffic Analytics (ETA) : une innovation Cisco 2017 qui révolutionne la cyber-sécurité ! (Article 1/3)

Être capable de détecter et de se protéger contre les nombreuses menaces qui peuvent impacter l’infrastructure IT est essentiel pour toute entreprise aujourd’hui.

Avec l’augmentation du trafic encrypté à l’échelle globale (d’après Gartner, 80% du trafic web sera encrypté d’ici 2019, contre 50% aujourd’hui), nous observons une croissance des attaques utilisant des communications encryptées à différentes étapes du trafic (i.e. infiltration, extraction des données). Ces attaques ont pour but de passer outre les mécanismes de défense traditionnels (i.e. Firewall, IPS/IDS).

Pouvoir détecter les menaces et les comportements suspicieux dans ce trafic encrypté est désormais un « must ». En juin 2017, Cisco a ainsi lancé sa solution ETA qui révolutionne le monde de la cyber-sécurité.

Part 1 : Qu’est-ce que Cisco ETA?

Mais ETA, qu’est-ce que c’est ? Ici, nous ne parlons pas de l’heure d’arrivée de votre prochain vol (Estimated Arrival Time), ni d’un célèbre fabriquant de mouvement horloger (ETA SA) mais bien d’Encrypted Traffic Analytics (ETA). ETA permet de détecter, entre autres, Malware, Virus, et comportements suspicieux qui se cachent dans le trafic encrypt et ce, sans avoir à décrypter celui-ci (on ne parle donc pas de SSL Decryption). C’est une petite révolution dans le monde de la Cyber Sécurité !

Pour ce faire, trois composants rentrent en jeu :

- Les Catalyst 9000 (lancés en même temps qu’ETA), qui jouent le rôle de Sensor pour collecter et fournir un certain nombre d’informations nécessaire à ETA (Sequence of Packets Lengths and Time – SPLT, Initial Data Packets – IDP , plus d’informations ici);

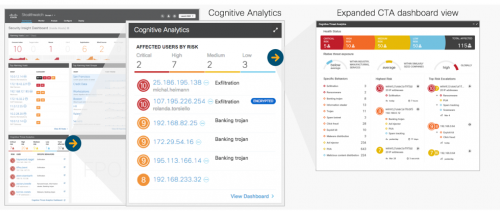

- CTA (Cognitive Threat Analytics), la plateforme d’analyse et de machine learning dédiée à la cyber sécurité utilisé pour ETA et hébergée dans le cloud Cisco;

- Enfin Stealthwatch Enterprise, qui collecte les informations venant des Catalyst 9000, les envoie à CTA pour analyse, et présente les résultats des analyses à l’aide d’un dashboard spécifique (photo ci-dessous).

Figure 1 – Vue d’ensemble de la solution ETA

Figure 1 – Vue d’ensemble de la solution ETA

Figure 2 – Dashboard ETA (Détection de menace) dans Stealthwatch

Ces trois composants travaillent de manière autonome et en continue pour analyser l’ensemble du trafic encrypté en temps réel et ainsi fournir une couche de protection supplémentaire aux entreprises.

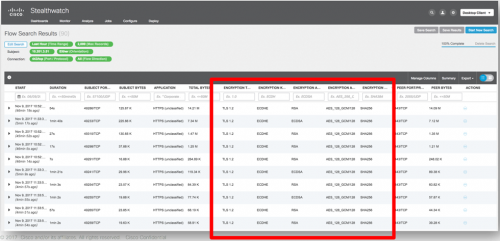

En plus de cette partie détection, ETA peut également fournir des informations très précises sur le type de trafic encrypté utilisé dans l’entreprise (i.e. quel algorithme d’échange de clé est utilisé, quelle est la longueur des clés utilisées, quel est la version TLS/SLL, etc…) et donc offrir la visibilité nécessaire aujourd’hui. C’est ce que l’on appelle la compliance cryptographique, dont voici un exemple ci-dessous :

Figure 3 – Dashboard Compliance Cryptographique dans Stealthwatch

Pour en savoir plus sur ETA, ci-dessous le lien officiel sur notre site cisco.com ainsi qu’une vidéo tournée lors du dernier CiscoLive US à Las Vegas en Juin 2017 :

-

- Lien ETA

- Video Youtube :

J’espère que cette première partie vous a plu ! Dans le deuxième article, je vous ferai découvrir l’utilité et la nécessité d’ETA au travers de trois exemples concrets.

A bientôt !