Auch die derzeitige Situation hat zur Verzögerung beigetragen, aber nun ist es soweit – sogar vor dem geplanten Termin von Ende April!

Lange erwartet und nun endlich da – das “März”-Release oder mit Versions-Nummern 20.1 / 17.2.1 ist per 16. April 2020 zum Download verfügbar! Warum lange erwartet, fragen Sie? Dieses Release schliesst einige Lücken, die wir vor allem bei cEdge Routern vermisst haben, so z.B. Cloud on-ramp für SaaS, das zwar schon länger auf vEdge aber eben nicht auf cEdge zur Verfügung stand und bringt viele viele andere Features mit – es ist ein riesiger Schritt vorwärts.

Unified image, Multicast support, App-Nav support, Voice support, Per-Tunnel Qos, TLS/SSL Proxy und viele weitere Schlagwörter machen dieses Release zu einem der spannensten seit dem 18.4 Release.

In diesem Blog werde ich auf einige der neuen Features eingehen, die mit dem diesem Release erschienen sind. Alle weiteren Details zur neuen Software sind wie gewohnt in den Release-Notes oder den Configuration-Guides nachzulesen – aber fangen wir an:

Unified Image

SD-WAN Image oder non SD-WAN image, resp. wie migriere ich von non SD-WAN zu einem SD-WAN Image oder zurück? Diese Fragen sind mit dem IOS-XE 17.2.1r Image nicht mehr relevant, denn dieses Release ist als “unified image” ausgelegt. Das bedeutet, dass dieses Release beide Varianten im Code beinhaltet, je nach Einsatzzweck des Routers kann entweder im “autonomous mode” (standard IOS-XE) oder im SD-WAN mode gebootet werden.

Mehr Infos sind im Installations-Kapitel der Release-Notes ausgeführt.

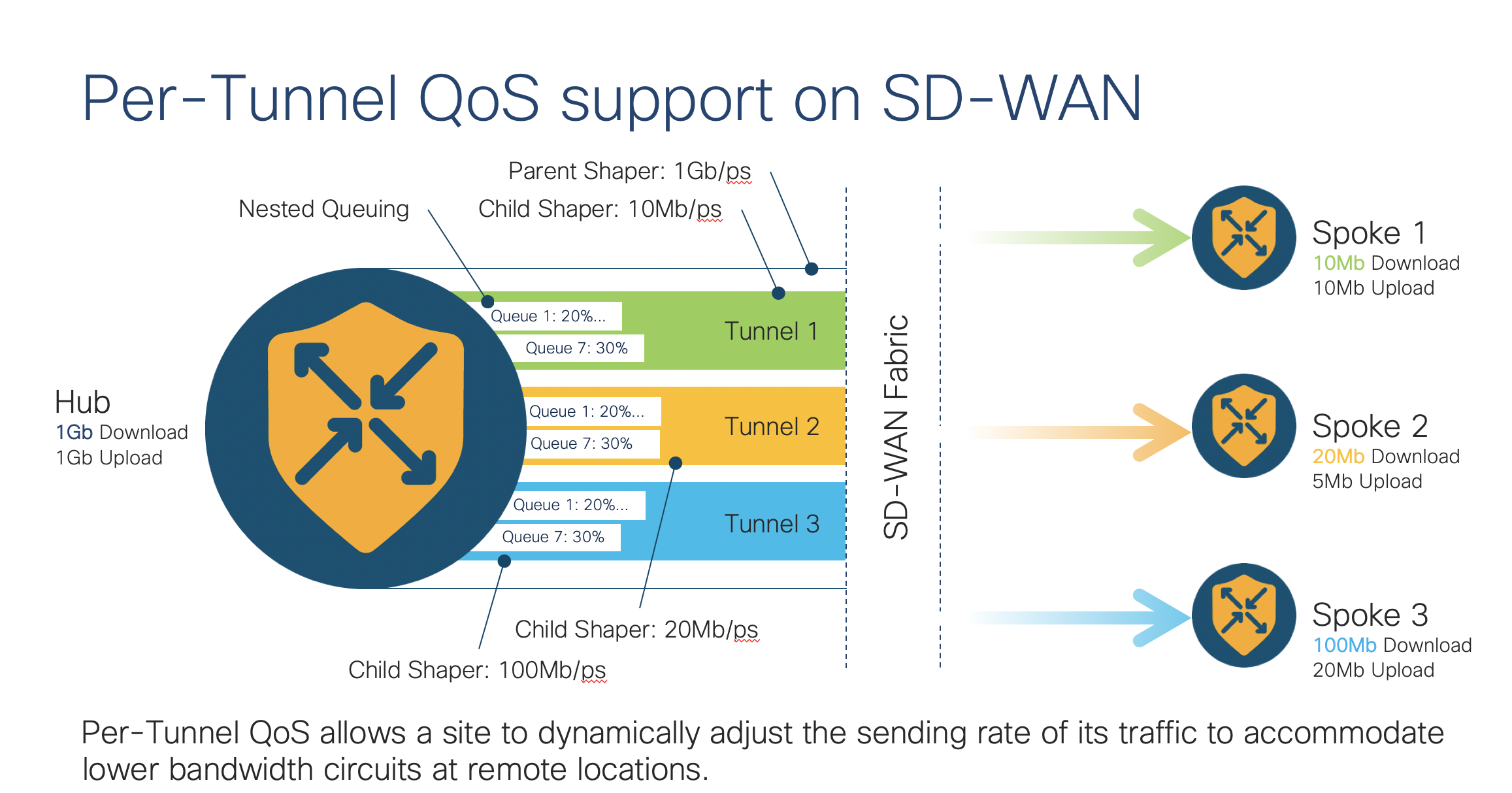

Per Tunnel QoS

Ein weiteres, sehr interessantes Feature ist “per tunnel QoS” – damit wird ein Problem angegangen und automatisiert, das normalerweise Kopfzerbrechen und einiges an Komplexität ausgelöst hat – das steuern der Bandbreite zwischen Head-End und den Aussenstellen. Normalerweise hat das Head-End am Hauptstandort die höchste Bandbreite zur Verfügung – und das zu Recht, denn dort kommen alle Verbindungen zusammen und typischerweise ist dort auch der Ausgang in das oder die Datacenter der Firma. Diese hohe Bandbreiten sind jedoch gleichzeitig Fluch und Segen, denn die Kommunikation zurück zu den Aussenstellen können schnell zu einem Problem werden, wenn das Head-End nicht erkennt, dass die Aussenstelle einen wesentlich kleinere Bandbreite aufweist; es kann die Aussenstelle schlicht mit Traffic überfluten.

Nehmen wir an, dass das Head-End über eine symmetrische 1Gbps Verbindung verfügt, die Aussenstelle jedoch nur über eine symmetrische 10Mbps Schnittstelle. Die Aussenstelle schickt nun Daten mit 10Mbps an das Head-End, welches dies problemlos verarbeiten kann, es hat ja 1Gbps (1000Mbps) zur Verfügung. Die Antwort zurück an die Aussenstelle schickt das Head-End jedoch ebenfalls mit 1Gbps auf die Reise zurück, wo es am 10Mbps Anschluss des Routers der Aussenstelle ankommt – das sind 10x mehr Daten, als die Leitung verarbeiten kann, was unweigerlich zu einer Überlastung und Drops führen wird. Das Head-End müsste somit irgendwie wissen, wie die Aussenstelle angebunden ist und entsprechend den Durchsatz dahin auf 10Mbps reduzieren können – aber wie macht man dies? Mit dem aktuellen Release ist dies nun möglich, denn der Router der Aussenstelle informiert das Head-End mittels TLOC-Extensions über die Anschluss-Bandbreite und somit wird mittels QoS eine dynamische Steuerung initiiert und beim Head-End die Bandbreite entsprechend pro Tunnel gesteuert. Das QoS ist sogar so intelligent gelöst, dass der “Child-Shaper” (der Tunnel) auf 10Mbps runtergefahren wird, innerhalb des Tunnels jedoch noch ein Sub-Queueing für die einzelnen Applikationen möglich ist (siehe nachfolgende Folie).

Mit der Automatisierung dieses Features durch vManage ist es möglich, ein komplexes Problem sehr einfach zu lösen, was wiederum die Stärken der Viptela SD-WAN Lösung auszeichnet!

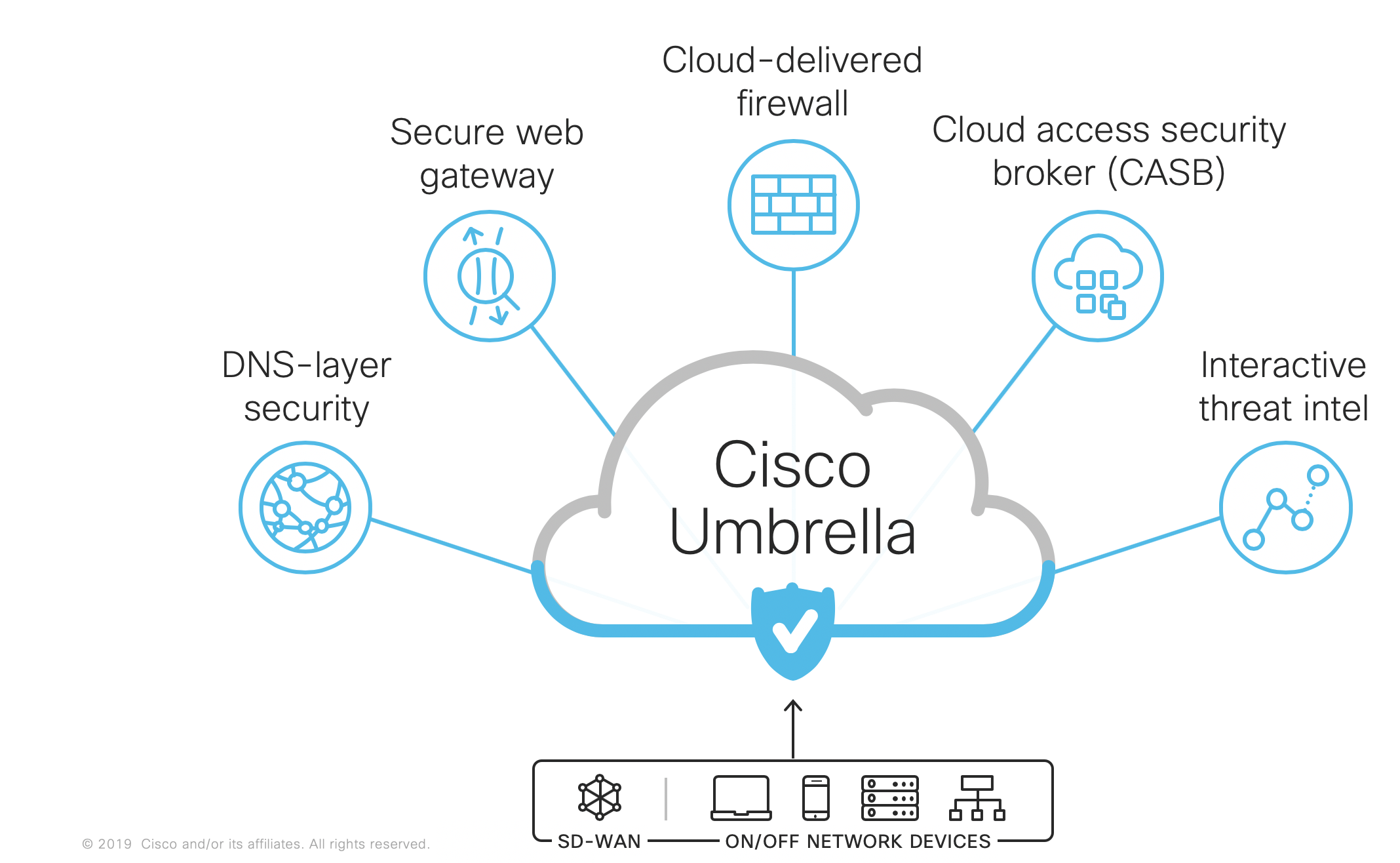

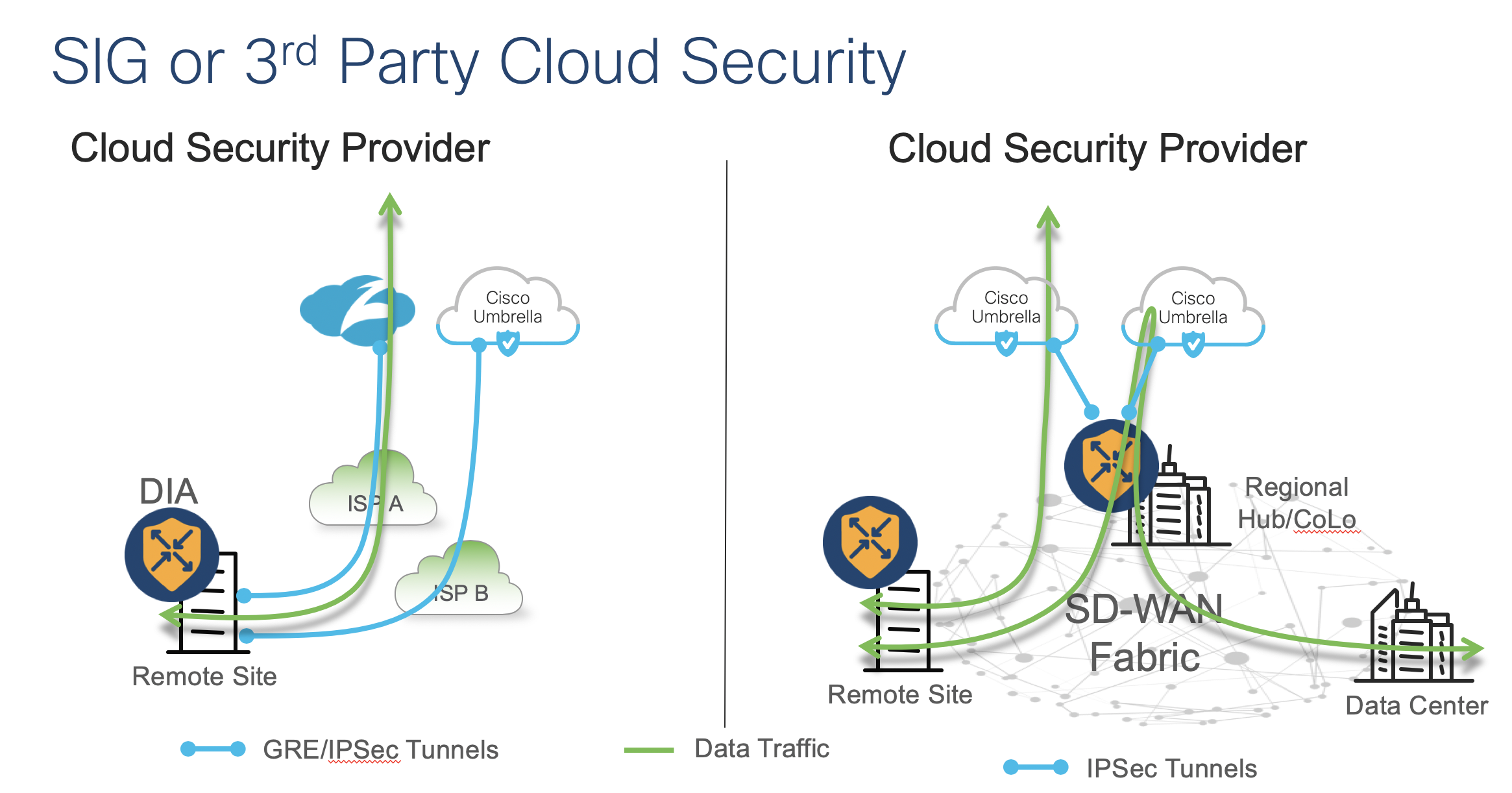

Umbrella-SIG und weitere Security Funktionen

Umbrella wurde in den letzten Monaten mit SIG (Secure Internet Gateway) Funktionen erweitert, so steht zum Beispiel eine Cloud-based Firewall oder ein Web Gateway zur Verfügung, die nun von SD-WAN unterstützt wird.

Mittels dieser Cloud-based Security-Funktionen können nun sichere Lösungen für die ganze Firma gebaut werden, egal ob für SD-WAN basierende Aussenstellen oder für mobile Benutzer, es stehen überall die gleichen Sicherheitsmerkmale zur Verfügung. Diese können entweder ganz auf Umbrella SIG in der Cloud basieren, oder mit denen von SD-WAN aufgeteilt werden (z.B. für fixe Benutzer in einer Aussenstelle mittels SD-WAN und für die mobilen Benutzer Umbrella-SIG basierend).

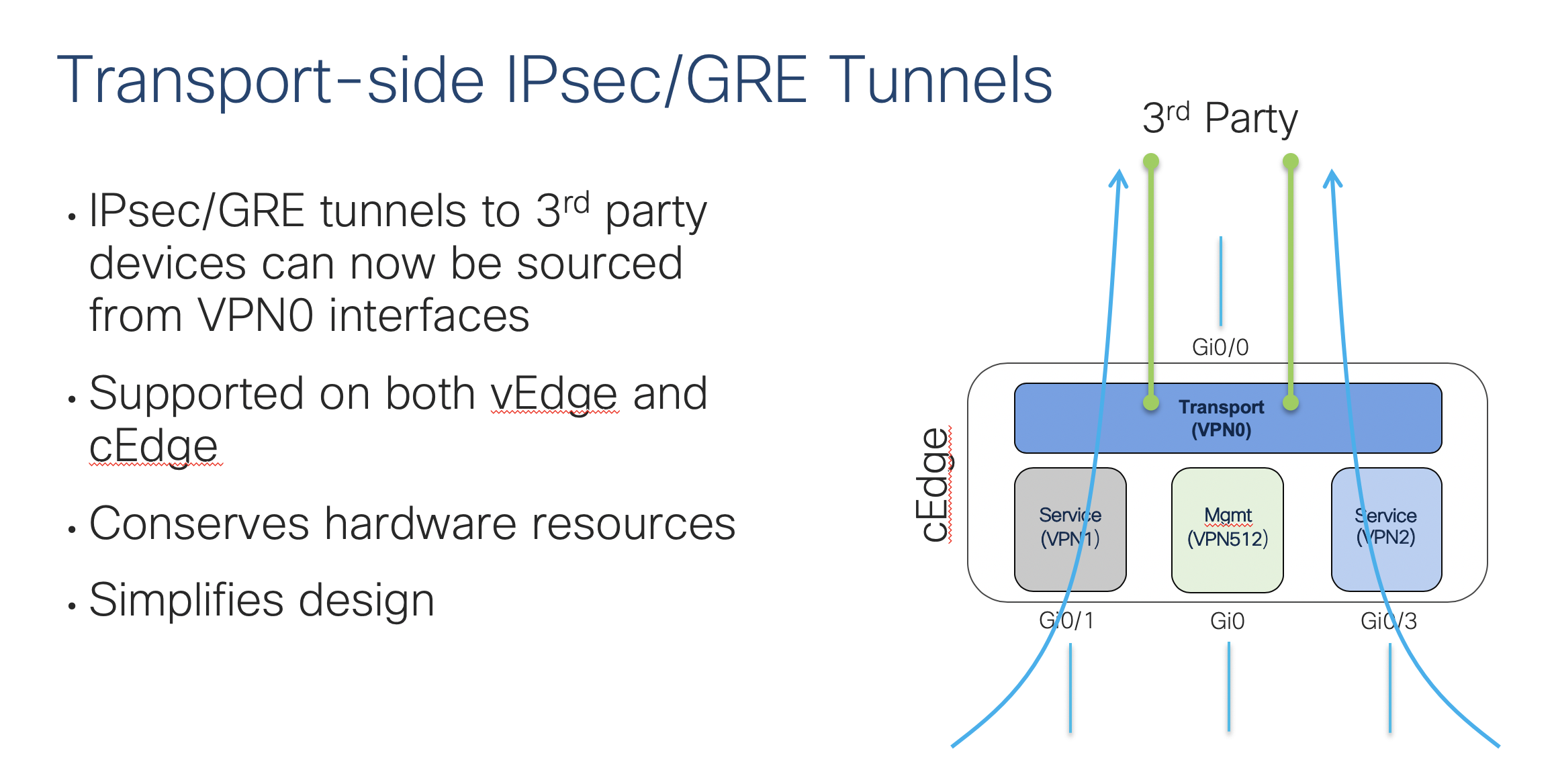

Third Party IP-Sec tunnels für cEdge

Auch immer wieder ein Thema ist die Anbindung von Fremdgeräten via einem Tunnel – auch dies ist nun mit dem aktuellen Release sowohl auf Service (LAN) als auch auf Transport (WAN) Seite mit cEdge und vEdge möglich.

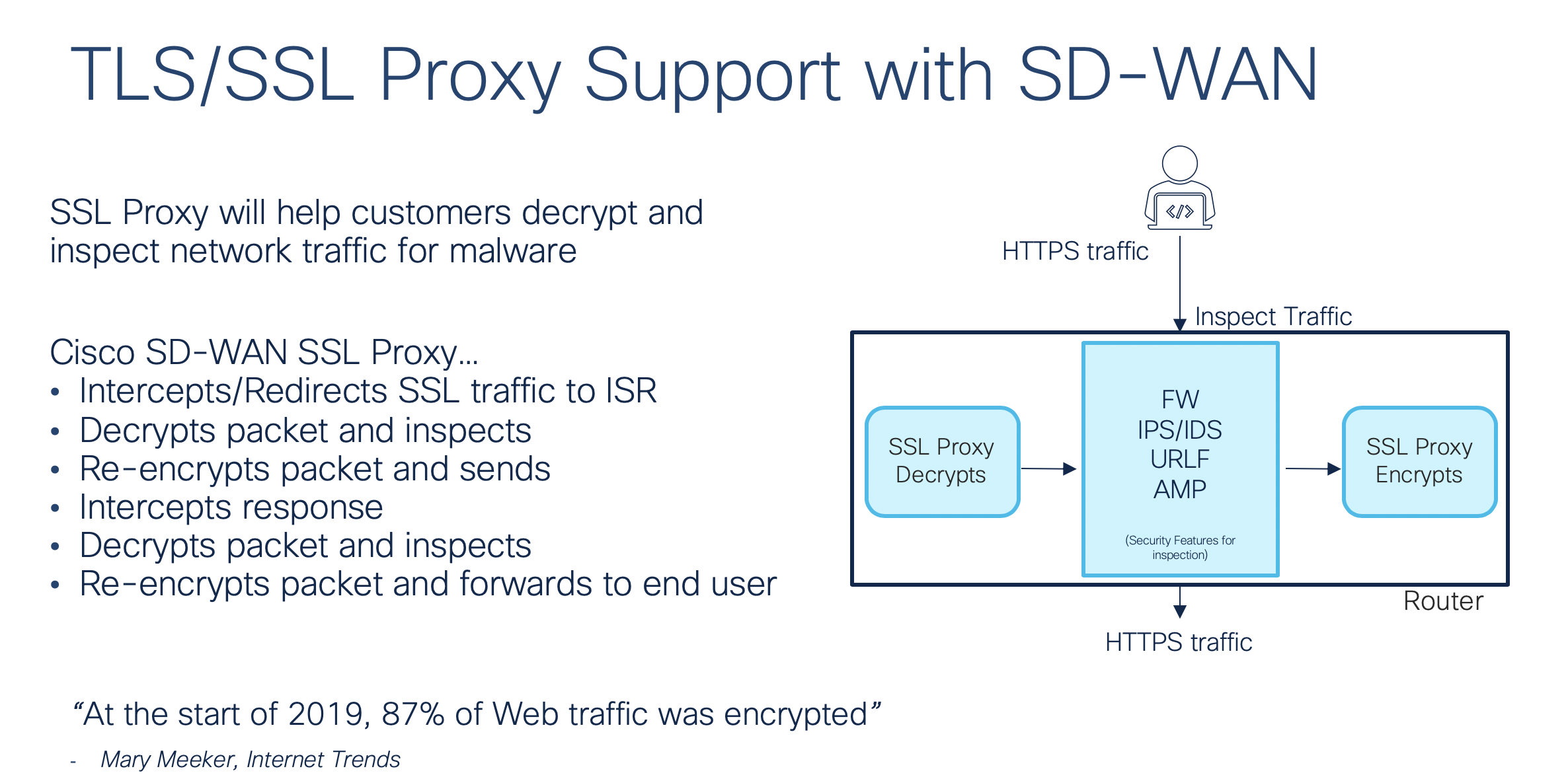

SSL encrypted Traffic – immer wieder ein Dilemma

Ein weiteres interessantes, neues Sicherheitsmerkmal ist die Möglichkeit von SSL-Inspection auf dem SD-WAN Router. Sofern eine Umbrella-SIG Anwendung wegen Sicherheitsbedenken der Cloud nicht in Frage kommt, kann nun der SD-WAN Router aushelfen, denn mit dem neuen Release ist auch die Möglichkeit von SSL-Inspection in Form eines Proxy gegeben, d.h. der Router entschlüsselt den SSL Traffic, inspiziert ihn (Firewalling, IPS/IDS, URL-Filtering, AMP) und verschlüsselt das Paket zum Schluss wieder bevor es weiter in die weite Welt geht. Der Router agiert somit als eine Form von SSL Proxy im Datenpfad – ebenfalls gesteuert von vManage aus.

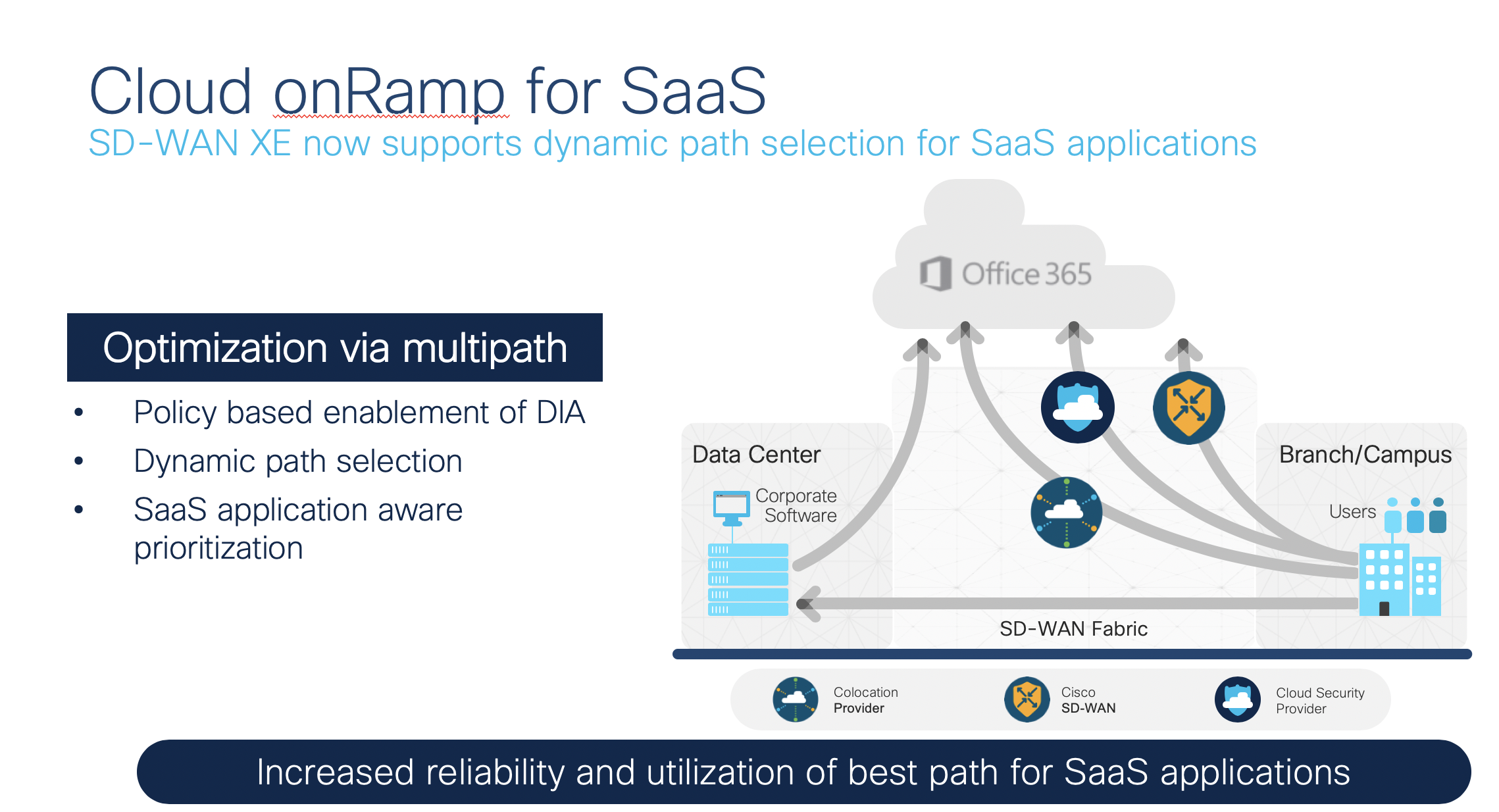

Cloud on-ramp für SaaS für cEdge

Lange erwartet, nun endlich da, die Optimierung von Datenverkehr in die Cloud für SaaS-Dienste. Analog der Funktionalität auf vEdge können nun auch für cEdge Geräte die entsprechenden Profile für die Optimierung von Diensten wie O365, Salesforce usw. erfasst, geprüft und entsprechend ihrer Qualität optimiert werden.

Mittels Cloud on-ramp für SaaS können die folgenden Cloud-Services optimiert werden:

- Amazon Web Service (AWS)

- Box

- Concur

- Dropbox

- Google Apps

- GoToMeeting

- Intuit

- Microsoft Office 365

- Oracle

- Salesforce

- SugarCRM

- Zendesk

- Zoho CRM

Einerseits können diese Anbieter aktiv mittels Service-Polling überwacht und bei schlechten Verbindungen auf alternative Pfade umgeschaltet werden, aber andererseits auch der Weg durch die SD-WAN Wolke dorthin optimiert werden. Die SD-WAN Lösung weiss somit durch aktive Überwachung immer, welches der beste WAN-Weg von der Aussenstelle in die entsprechende Cloud darstellt und schaltet entsprechend den Pfad um. Die Werte dazu werden laufend ausgewiesen und im vManage Portal entsprechend präsentiert.

Es gibt noch viele weitere zusätzliche Funktionen wie App-Nav Support für die Einbindung von Cisco WAAS, Unified Communication support innerhalb von SD-WAN (SRST und Voice modul Support) oder auch Erweiterungen rund um NAT, aber das würde den Umfang dieses Artikels sprengen – hier sei auf die Release-Notes und die entsprechenden Configuration-Guides verwiesen.

Das aktuelle Release ist in der Tat ein grosser Schritt weiter und zeigt, wie flexibel sich die SD-WAN Lösung von Cisco weiterentwickelt, aus meiner Sicht ist das nicht mehr nur ein “intelligentes WAN”, sondern eine komplette WAN/Security/Service-Architektur mit der mittels eines Automatisierungstools komplexe Designs umgesetzt werden können – mit Unterstützung des Cisco WAN Portfolios, inkl. dem Border-Funktionen eines modernen Routers.

FQNS Support für ACLs

Ein weiteres interessantes feature ist die Unterstützung von DNS basierenden Policies für Access-Listen.

Mit dieser Unterstützung können Filter basierend auf DNS Namen erzeugt und somit sehr einfach auf Namens basierende URLs gefiltert werden.

Neu bis zu 300 VPNs für das Head-End

Die Viptela Lösung unterstützt mit dem Ansatz von VPNs eine End-to-End-Segmentierung. Die Skalierung der Segmentierung lag bis anhin bei 62 VPNs, die ab der Advantage-Lizenz verwendet werden konnte und die VPNs können frei zwischen den Routern vergeben werden. Es gibt mit dem Micro-Tenancy Ansatz auch eine Variante, bei der die Anzahl der VPNs im Head-end von Bedeutung ist. Darum ist das eine gute Nachricht, dass mit dem Amsterdam-Release (17.2.1r) neu die Grenze der VPNs bis auf 300 angestiegen ist.

Viele, viele Features !

Dieser Blog ist bereits recht lang geworden und ich könnte noch weitere News wie App-Nav Support oder die Voice- oder Multicast-Unterstützung näher beleuchten, aber das würde die Länge des Blogs sprengen. Für alle technisch Interessierten finden sich unten die Links zu den Release-Notes und die Images sind auch bereits im Download-Bereich unter www.cisco.com zu finden.

Viel Spass beim Ausprobieren !

Dokumentationen: