J’ai récemment participé à l’événement « Dare to Compete » de l’association Manufacturiers et Exportateurs du Canada (MEC) qui se déroulait à Winnipeg. Des personnes avec les mêmes préoccupations se sont réunies afin de partager leurs expériences et leurs idées pour le plus grand bien du secteur manufacturier. Axé sur la communauté, l’événement avait pour objectif de favoriser la communication entre les pairs, l’innovation et la distinction sur le marché mondial d’aujourd’hui. La journée a commencé avec des discussions sur les priorités des entreprises et la nécessité d’assurer la fidélisation des collaborateurs et de recruter de nouveaux talents. Les personnes doivent être une priorité et, comme nous l’avons entendu lors de l’événement présenté par MEC, les milléniaux ont besoin de plus qu’un simple chèque de paie : ils ont besoin d’un but. Il s’agit d’une question très intéressante, et ces quelques lignes de résumé ne couvrent pas l’intégralité de la discussion. Il y avait également de nombreux ateliers sur des sujets variés et importants pour le secteur.

Toutefois, ce que j’ai trouvé intéressant, c’est l’absence de discussion sur la cybersécurité. La cybersécurité devrait être une priorité pour toutes les entreprises, y compris la sécurité de l’environnement des technologies opérationnelles (TO). Faisons une analogie avec ce qui permet à la voiture de rouler. Vous pourriez dire qu’il s’agit du moteur, du conducteur ou du carburant, car ils jouent tous un rôle, mais rien de tout cela ne serait possible sans les freins. Pourquoi? C’est simple : sans freins, vous rouleriez qu’une seule fois. La voiture et le chauffeur ne survivraient pas, fin de la partie.

La cybersécurité représente les freins de votre entreprise. Elle vous permet d’être agile, de pénétrer un marché plus rapidement et de vous différencier dans le monde d’aujourd’hui, où les efforts en matière de sécurité sont un atout inestimable.

Lors de l’événement organisé par MEC, j’ai présenté le rapport de Neal Pinto, de Westburne, sur la sécurisation de l’environnement opérationnel. La participation à la discussion était dans la moyenne, et le groupe avait envie d’apprendre. J’ai toutefois constaté que la représentation des équipes de TI et de TO aurait pu être meilleure. Cela prouve que nous avons encore du chemin à faire pour sécuriser l’environnement opérationnel. La cybersécurité doit être considérée comme un avantage concurrentiel.

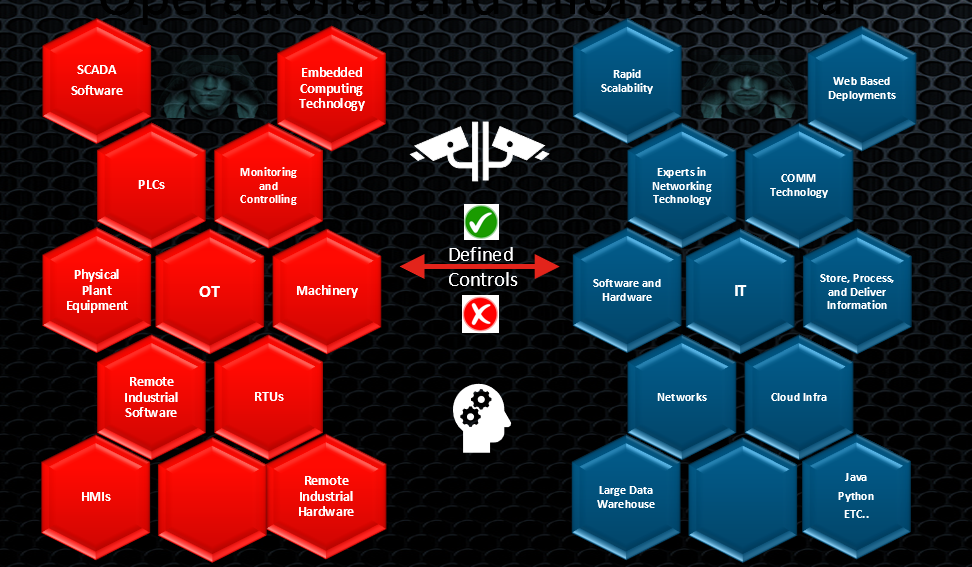

Mais comment pouvons-nous assurer la sécurité de l’environnement opérationnel? Pour répondre à cette question, nous devons consulter nos équipes de TI et de TO. Quel que soit votre rôle, vous devriez demander aux équipes des technologies opérationnelles et de l’information d’évaluer votre position en matière de sécurité dans les deux environnements. Remarque : La plupart des risques pour la sécurité de l’environnement opérationnel proviennent d’une approche basée sur le système informatique. Disposer de connaissances en informatique est un atout. Il est important que ces deux équipes collaborent pour deux raisons :

- les équipes opérationnelles peuvent expliquer aux équipes des technologies de l’information le fonctionnement de l’environnement opérationnel et les risques qui y sont associés;

- les équipes des technologies de l’information peuvent former les équipes opérationnelles sur la gestion des appareils afin de les garder à jour ainsi que d’assurer la visibilité et le contrôle.

Quelles sont certaines des mesures que vous pourriez appliquer pour sécuriser l’environnement opérationnel? Examinons-les :

Phase 1

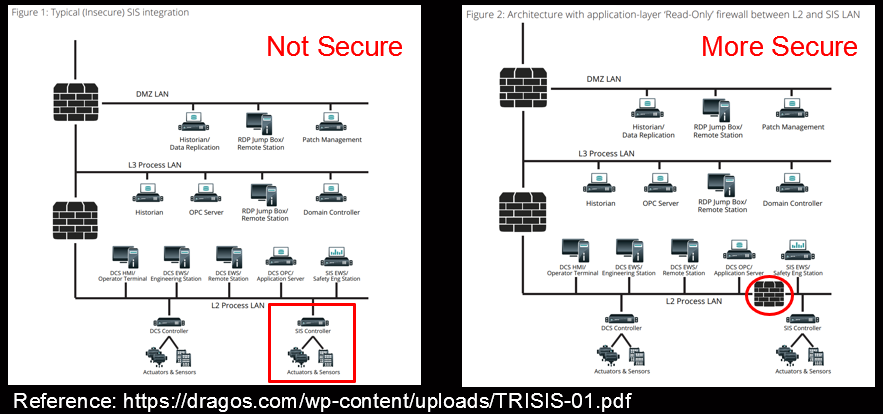

- Mettez des points de contrôle en place : cela comprend les limites avec un contrôle L3/L4. Tout d’abord, appliquez un point de contrôle entre le réseau de l’entreprise (TI) et l’environnement opérationnel, puis étendez-le au besoin.

- Segmentez votre réseau : cela comprend les commutateurs administrables et les réseaux VLAN qui, par exemple, séparent les systèmes instrumentés de sécurité des environnements de contrôle.

Phase 2

- Inspection avancée : il peut s’agir d’un système IDS ou IPS, d’une protection avancée contre les logiciels malveillants ou d’un contrôle des applications. Il faut évaluer si une alerte ou une action, comme un blocage, convient à votre entreprise. C’est à ce moment que les équipes opérationnelles vous fourniront les renseignements nécessaires.

Phase 3

- Visibilité : connaissez le flux d’exploitation de l’environnement. Cette information vous sera utile. L’environnement opérationnel est statique comparativement au réseau de l’entreprise (TI). Déterminez les appareils qui fonctionnent dans l’environnement.

- Réponse axée sur les politiques : il s’agit de permettre aux équipes de TO de stimuler l’intention et de disposer de contrôles axés sur les politiques afin de minimiser les risques compromettant la cybersécurité et les répercussions opérationnelles.

Remarque : Il existe de nombreux autres éléments, dont la chaîne d’approvisionnement, l’accès à distance, le nuage et l’authentification multifacteur, à prendre en compte dans l’évaluation de la sécurité de votre environnement opérationnel. Si vous souhaitez en savoir plus, laissez un commentaire ci-dessous.

La sécurité demande beaucoup de travail, mais les Canadiens sont travaillants. Peu importe les technologies utilisées pour assurer la sécurité, nous devons tous nous poser les bonnes questions afin d’aller de l’avant ensemble pour le bien de notre secteur.