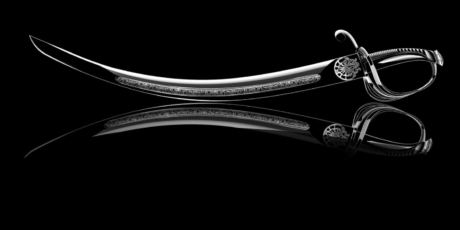

O Log4j2 e a espada de Dâmocles

Certo dia o poderoso rei de Siracusa, Dionisio, decidiu dar a um de seus conselheiros, o invejoso Dâmocles, a experiência de ser rei por um dia. O pacote incluía o banquete à noite, onde o conselheiro poderia usufruir das comidas e bebidas mais caras do reino. Porém, ao sentar-se, Dâmocles perdeu o apetite. Sobre sua cabeça pairava uma brilhante e afiadíssima espada pendurada no teto por um único fio de crina de cavalo. Virou-se para o rei que lhe explicou que aquilo era para lhe lembrar, todos os dias, que mesmo uma posição tão poderosa como a dele é também vulnerável.

Não deixo de pensar nas dezenas de espadas de Dâmocles (serão centenas?) balançando sobre nossas cabeças à medida que vamos avançando em nossa sociedade e economia digitalizada. Mais cedo ou mais tarde um ataque ou uma vulnerabilidade nos lembra que apesar de tudo e de todo o investimento em tecnologia, residimos sobre bases frágeis, e que não podemos descansar. Ou podemos, mas sempre preparados para reagir rapidamente.

A espada da vez foi a vulnerabilidade publicada pela Apache em sua biblioteca Log4j para versões anteriores a 2.15.0, e que recebeu o código CVE-2021-44228 pelo MITRE. Seria mais uma falha dentre tantas se a biblioteca não fosse tão largamente utilizada, e a falha considerada crítica e fácil de ser explorada. O nível de criticidade é alto pela vulnerabilidade permitir a execução arbitrária de código pelo atacante. Uma medida utilizada pela Cisco é o índice de risco da Kenna Security, que aponta 93 em 100 para a Log4j, um score bastante alto. Apesar da divulgação ter ocorrido no último dia 09, a Cisco começou a monitorar atividade suspeita duas semanas antes, e ela vem aumentando. O anúncio, como é de praxe, trouxe as instruções de correção, o que acaba por acelerar as tentativas de exploração e invasão pelo mundo.

Nessas situações, a pergunta é sempre a mesma: “O que fazer?”. Seja para esta, ou para qualquer outra vulnerabilidade, o primeiro passo é obter informação sobre a vulnerabilidade, sistemas afetados, correções, entre outros. Estas informações podem ser encontradas em vários sites de inteligência. Eu recomendo sempre o do Mitre (cve.mitre.org) porque centraliza informações de diversos sites (https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44228), e o do Cisco TALOS (https://blog.talosintelligence.com/2021/12/apache-log4j-rce-vulnerability.html), que inclui, além dos detalhes da vulnerabilidade, instruções para mitigação, indicadores de comprometimento (IOCs) e a cobertura pelos produtos de segurança Cisco. Apesar da aparência inicial, as informações no blog do TALOS serve mesmo para usuários de outros produtos que não Cisco. Os IOCs, por exemplo, podem ser aplicados em qualquer sistema XDR como o Cisco SecureX.

Com os detalhes da vulnerabilidade, o próximo passo é executar as mitigações ou correção definitiva. A tarefa pode ser mais complicada que parece, pois primeiro é necessário identificar quais sistemas estão vulneráveis, não esquecendo dos sistemas de terceiros. Usuários da AppDynamics podem usar o produto também nessa etapa.

Os clientes Cisco podem acompanhar a situação de seus produtos, assim como as medidas da empresa através da página https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-log4j-qRuKNEbd#vp.

A complexidade dessa etapa irá variar, podendo ser impossível em alguns casos, exigindo medidas de mitigação. O blog do TALOS lista recomendações da Apache Foundation. Outro ponto importante a lembrar é que nos primeiros dias de divulgação e exploração de uma vulnerabilidade, os diversos blogs podem ser atualizados a qualquer momento.

Mas mesmo as empresas que consigam fazê-lo precisarão de uma ação de contenção, seja durante a correção enquanto nem todos os sistemas estão atualizados, seja para variantes que surjam com o foco de grupos hackers no estudo das técnicas de exploração, ou mesmo para evitar uma invasão no futuro, quando inadvertidamente alguém use uma versão antiga com a falha, algo que com certeza irá ocorrer. Hoje há registros de invasão por vulnerabilidades descobertas dez anos atrás.

Quais tecnologias de segurança são capazes de conter o ataque? Em rede os sistemas de NG Firewall e NG IPS, como o Cisco Secure Firewall, Cisco Secure IPS e Meraki MX, são capazes de detectar e bloquear ações maliciosas. Usuários do Snort podem consultar regras atualizadas em https://www.snort.org/advisories/talos-rules-2021-12-10. As empresas poderão também aplicar uma espécie de domo de proteção para a navegação web, usando para isso um sistema de Internet Gateway como o Umbrella. Outra solução eficiente é um agente EDR/EDP como o Cisco Secure Endpoint, que até recentemente era conhecido como AMP for Endpoint. O Secure Endpoint irá impedir a execução do malware no computador. Já as equipes de aplicações e desenvolvimento podem utilizar um sistema de segurança como o AppDynamics with Cisco Secure Application, que irá identificar bibliotecas em uso, detectar vulnerabilidades e proteger os sistemas da exploração. Por fim, a fim de resolver o desafio de identificar se um determinado arquivo contém ou não o malware, pode-se usar um serviço de sandbox como o Cisco Threagrid.

Não será possível nunca eliminar todas as espadas penduradas sobre nossas cabeças, mas é possível desviar e no máximo sofrer um arranhão. Para isso precisamos estar preparados, com equipe de resposta a incidentes treinada, playbooks montados e software de apoio implementado. Seja com equipe interna ou terceirizada, nunca é tarde para iniciar, e tão complexo que não possa ser implementado por empresas de todos os tamanhos e segmentos.

Fico à disposição para falar mais sobre este assunto: marbezer@cisco.com

Tags:

- #CiscoSecure #Security

- Cibersegurança

- cisco brasil

- Cisco Secure

- CiscoSecure

- Log4j2

- segurança

- segurança cibernética