Mais e mais clientes estão implantando cargas de trabalho e aplicativos no Amazon Web Service (AWS). A AWS fornece um ambiente flexível, confiável, seguro, fácil de usar, escalável e de alto desempenho para cargas de trabalho e aplicativos.

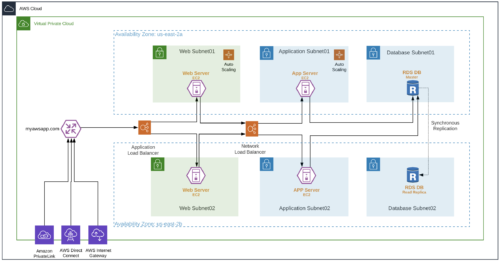

A AWS recomenda uma arquitetura de três camadas para aplicativos da web. Esses níveis são separados para executar várias funções independentemente. A arquitetura multicamada para aplicativos da web possui uma camada de apresentação (nível da web), uma camada de aplicativo (nível de aplicativo) e uma camada de banco de dados (nível de banco de dados). Existe a flexibilidade de fazer alterações em cada nível, independentemente de outro nível. O aplicativo requer escalabilidade e disponibilidade; A arquitetura de três camadas torna independente a escalabilidade e a disponibilidade de cada camada.

A AWS possui um modelo de segurança compartilhado, ou seja, os clientes ainda são responsáveis por proteger cargas de trabalho, aplicativos e dados. A arquitetura de três camadas anterior oferece um design escalável e altamente disponível. Cada camada pode ser dimensionada horizontalmente ou horizontalmente de forma independente, mas a Cisco recomenda o uso de controles de segurança apropriados para visibilidade, direcionamento e proteção contra ameaças.

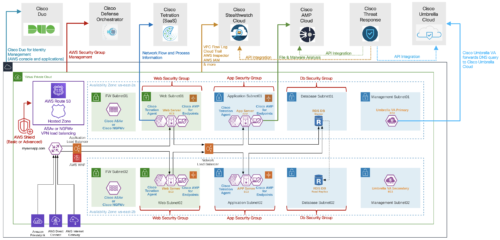

A Cisco recomenda proteger a carga de trabalho e o aplicativo na AWS usando um Cisco Validated Design (CVD) mostrado na Figura 3. Todos os componentes mencionados neste design foram verificados e testados na nuvem da AWS. Esse design reúne os controles de segurança da Cisco e da AWS para fornecer visibilidade, segmentação e proteção contra ameaças.

Visibilidade: Cisco Tetration, Cisco Stealthwatch Cloud, Cisco AMP para Endpoint, Cisco Threat Response e AWS VPC Flow Logs.

Segmentação: Cisco Next Generation Firewall, Cisco Adaptive Security Appliance, Cisco Tetration, Cisco Defense Orchestrator, AWS Security Group, AWS Gateway, AWS VPC e sub-redes da AWS.

Proteção contra ameaças: Cisco Next Generation Firewall (NGFWv), Cisco Tetration, Cisco AMP para Endpoint, Cisco Umbrella, Cisco Threat Response, AWS WAF, AWS Shield (DDoS – básico ou avançado) e Radware WAF / DDoS.

Outro pilar importante é o Gerenciamento de identidade e acesso (IAM): Cisco Duo e AWS IAM

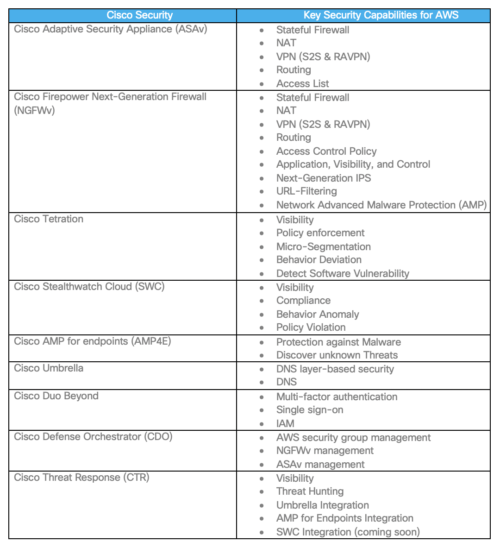

Controles de segurança da Cisco usados no design validado (Figura 3): • Cisco Defense Orchestrator (CDO): o CDO agora pode gerenciar o AWS Security Group. O CDO fornece capacidade de microssegmentação, gerenciando hosts de firewall na carga de trabalho. • Cisco Tetration (SaaS) – o Cisco Tetration Agent nas instâncias da AWS encaminha “Informações de processo e fluxo de rede” essas informações essenciais para visibilidade e aplicação de políticas.

- Cisco Stealthwatch Cloud (SWC): o SWC consome logs de fluxo VPC, rastreamento de nuvem, AWS Inspector, AWS IAM e muito mais. O SWC inclui observações relacionadas à conformidade e fornece visibilidade da sua infraestrutura de nuvem da AWS

- Cisco Duo – o Cisco Duo fornece serviço MFA para console e aplicativos da AWS em execução em cargas de trabalho

- Cisco Umbrella – O dispositivo virtual do Cisco Umbrella está disponível para a AWS, usando o gerenciador de opções DHCP, você pode configurá-lo como DNS primário. O Cisco Umbrella Cloud fornece uma maneira de configurar e aplicar a segurança da camada DNS às cargas de trabalho na nuvem.

- Cisco Adaptive Security Appliance Virtual (ASAv): o Cisco ASAv fornece firewall de estado, segmentação de rede e recursos de VPN no AWS VPC.

- Firewall virtual de última geração da Cisco (NGFWv): o Cisco NGFWv oferece recursos como firewall stateful, “visibilidade e controle de aplicativos”, IPS de próxima geração, filtragem de URL e AMP de rede na AWS.

- Cisco Threat Response (CTR): o Cisco Threat Response possui integração baseada em API com Umbrella, AMP for Endpoints e SWC (em breve). Usando essa equipe de operações de segurança de integração, você pode obter visibilidade e procurar ameaças.

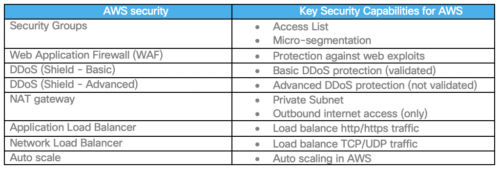

Controles da AWS usados no design validado pela Cisco (Figura 3):

- AWS Security Groups (SG): o AWS Security Groups fornece recursos de microssegmentação adicionando regras de firewall diretamente à interface virtual da instância (elastic network interface – eni).

- AWS Web Application Firewall (WAF): o AWS WAF protege contra ataques da web.

- AWS Shield (DDoS): o AWS Shield protege contra DDoS.

- AWS Application Load Balancer (ALB) e Network Load Balancer (NLB) – o AWS ALB e NLB fornecem balanceamento de carga para tráfego de entrada.

- AWS Route 53: o AWS Route53 fornece balanceamento de carga baseado em DNS e é usado para balanceamento de carga RAVPN (SSL) em vários firewalls em uma VPC. Vídeo de demonstração do DAWS Route 53.

Controles de Radware usados no Cisco Validated Design (Figura 3):

- Radware (WAF e DDoS): o Radware fornece recursos WAF e DDoS como um serviço.

A Cisco recomenda ativar os seguintes recursos principais nos controles de segurança da Cisco. Esses controles não apenas fornecem visibilidade, direcionamento e proteção incomparáveis contra ameaças, mas também ajudam a impor políticas de segurança.

Além do controle de segurança da Cisco acima, a Cisco recomenda o uso dos seguintes componentes de segurança nativos da AWS para proteger cargas de trabalho e aplicativos.

AWS Cloud Security – Guia de design validado da Cisco (lançado em abril de 2020).

Este guia de design é baseado no Guia de arquitetura de nuvem segura. O Secure Cloud Architecture Guide explica os serviços em nuvem, os fluxos críticos de negócios e os controles de segurança necessários para que o ambiente em nuvem proteja as cargas de trabalho. Abrange os projetos validados pela Cisco para proteção de carga de trabalho na arquitetura de três camadas da AWS. Isso também inclui controles de segurança nativos da nuvem e Radware WAF / DDoS para proteção de carga.