Fileless Malware em Logs de Eventos do Windows

A Ameaça Invisível

A maioria dos ataques depende da execução de arquivos em disco para funcionar que, associados a assinaturas, tornam a sua detecção mais fácil, caso ela já seja conhecida pelas ferramentas de segurança. Mas casos sofisticados usam uma técnica conhecida como fileless malware, ou malware sem arquivo, como parte do seu comportamento malicioso. Esse tipo de técnica é conhecida ao menos desde 2004, mas 2017 foi definitivamente o ano de destaque desse tipo de ameaça, em que 77% dos ataques foram considerados sem arquivo e abrangeram uma taxa de quase 10 vezes mais sucesso do que ataques baseados em arquivos¹. À medida que as soluções de segurança se tornam mais eficientes, os adversários também aprimoram suas técnicas, e apesar deste comportamento não ser uma novidade, há formas bastante criativas de execução em memória como forma de evasão de ferramentas de defesa.

No mundo da anti-forense, impedir que seu código malicioso toque o disco pode ser uma maneira eficaz de escondê-lo de uma investigação posterior. Ainda seria vulnerável à análise forense de memória, é claro, mas a análise forense de disco não é muito útil se um programa nunca for de fato gravado em disco. Tanto no Windows quanto no Linux, existem malwares sem arquivo que armazenam um executável na memória e o executam. No mundo do Windows, LOLBins (Living off the Land Binaries) são usados há anos para alcançar furtivamente os objetivos de um invasor (seja persistência, execução, acesso remoto, etc.). Esses são arquivos assinados pela Microsoft, nativos do sistema operacional ou baixados do fabricante, que possuem usos legítimos, mas também podem ser aproveitados por um invasor de forma ilegítima. Por exemplo, o processo certutils.exe pode ser usado por um invasor para baixar um malware. Linux tem ferramentas instaladas semelhantes, como o GTFObins.

Um novo esconderijo: shellcode em eventos do Windows

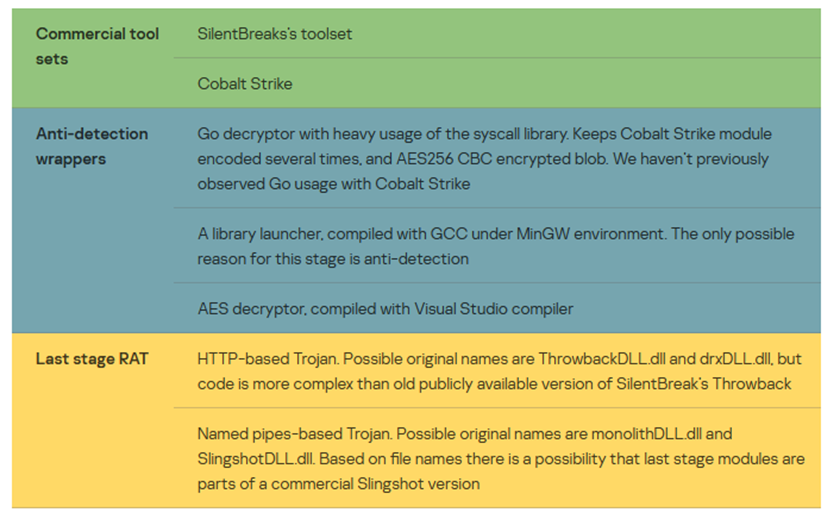

Pesquisadores observaram uma nova campanha utilizando inserções de shellcode em logs de eventos do Windows, algo até então inédito no cibercrime. A campanha ainda não foi atribuída a nenhum adversário, mas acredita-se que ela tenha começado em meados de setembro de 2021, quando algumas vítimas foram levadas a um site legítimo chamado file.io, a baixar arquivos .RAR com beacons do Cobalt Strike e SilentBreaks. Os módulos de software de simulação de adversários são então usados como uma plataforma inicial para injetar código em processos do sistema Windows ou aplicações confiáveis, como até mesmo um software DLP. Mas foi apenas em fevereiro deste ano que as mesmas técnicas foram vistas associadas a uma campanha maliciosa.

Fonte SecureList: A new secret stash for “fileless” malware

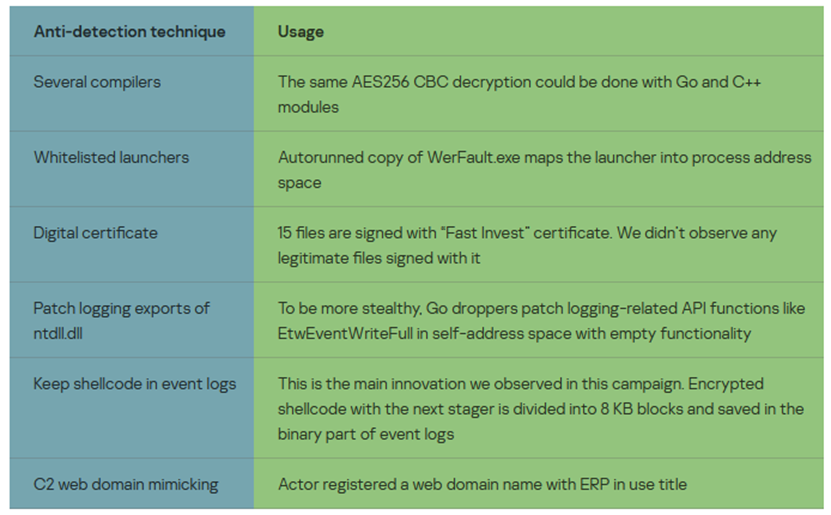

Também é notável o uso de invólucros antidetecção como parte do conjunto de ferramentas, sugerindo uma tentativa por parte dos operadores de passar despercebido por análises automatizadas e até mesmo manuais. Um dos principais métodos é manter o shellcode criptografado contendo o malware do próximo estágio em artefatos de 8 KB em logs de eventos — uma técnica nunca vista em ataques no mundo real — sendo então combinada e executada.

Outro indicador das táticas de evasão deste adversário é o uso de informações coletadas do reconhecimento inicial para desenvolver estágios sucessivos da cadeia de ataque, incluindo o uso de servidores remotos em serviços de VPS já conhecidos, como Linode, Namecheap e DreamVPS, que imitam o software legítimo usado pela vítima. Todas essas especificidades indicam um alto nível de conhecimento, estamos provavelmente falando de um novo adversário que não está copiando códigos existentes, mas weaponizando a sua própria ameaça.

Fonte SecureList: A new secret stash for “fileless” malware

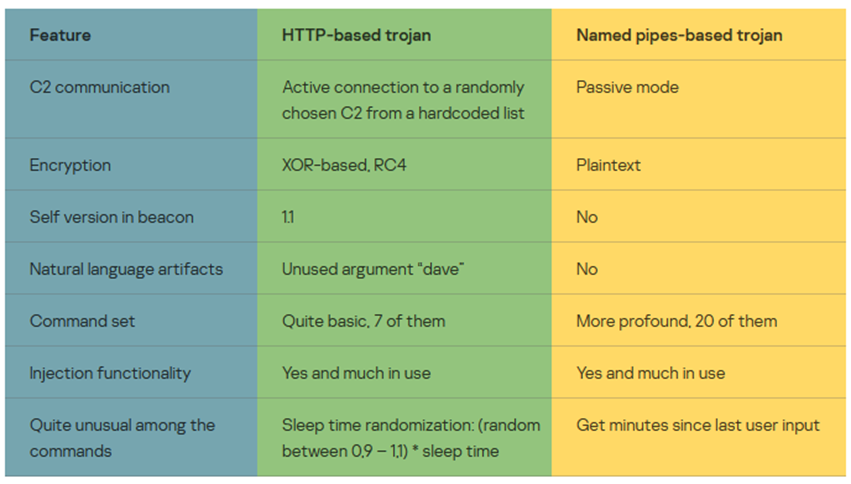

O payload final é um conjunto de trojans que empregam dois mecanismos de comunicação diferentes – HTTP com criptografia RC4 e não criptografado com pipes nomeados (FIFO) – que permitem executar comandos arbitrários, baixar arquivos de uma URL, escalar privilégios e fazer capturas de tela. Os pipes nomeados são tecnicamente capazes de se comunicar com qualquer host externo visível da rede, mas no Windows os pipes nomeados são construídos sobre o protocolo SMB, que dificilmente abriria para redes externas. Portanto, esses módulos provavelmente servem para movimentação lateral.

Fonte SecureList: A new secret stash for “fileless” malware

O problema com as soluções tradicionais do mercado

Para qualquer solução de mercado que depende muito das suas características de machine learning para detecção de malware, o que elas podem fazer quando não se tem absolutamente nenhum arquivo para analisar? As soluções tradicionais de endpoint consistem em ferramentas de detecção, correção, controle de aplicações e antivírus. Mas aqui estão três razões cruciais pelas quais elas não são suficientes para proteger sua organização contra ataques sem arquivo:

Ameaças desconhecidas (0-day): as soluções tradicionais de endpoint tendem a proteger apenas dispositivos e arquivos contra ameaças conhecidas, mas a base de conhecimento por trás de ameaças desconhecidas é limitada. Os invasores utilizam ferramentas como packers, que compactam e ofuscam malware para contornar as defesas. Em muitos casos, as soluções tradicionais de endpoint até permitem que essas ameaças entrem em um dispositivo ou rede.

Visibilidade limitada: “Você não pode se proteger contra aquilo que não pode ver”. Uma vez que está dentro, está dentro. Os administradores têm visibilidade limitada de um arquivo ou aplicação quando entram em um dispositivo, pois não os monitoram continuamente. Hoje em dia, muitas ameaças avançadas possuem capacidades que são acionadas após um certo tempo, tornando-as difíceis para as soluções tradicionais detectar.

A automação ineficiente: em segurança, o tempo é tudo. Infelizmente, as soluções de endpoint tradicionais não conseguem fornecer respostas e remediações automatizadas, fazendo com que a detecção e a resolução de ataques sejam ineficientes e demoradas.

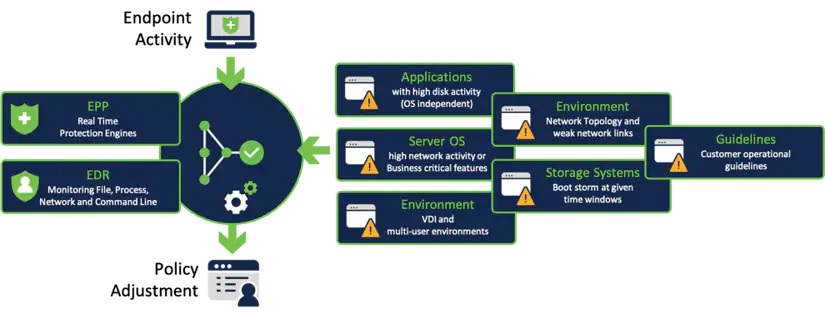

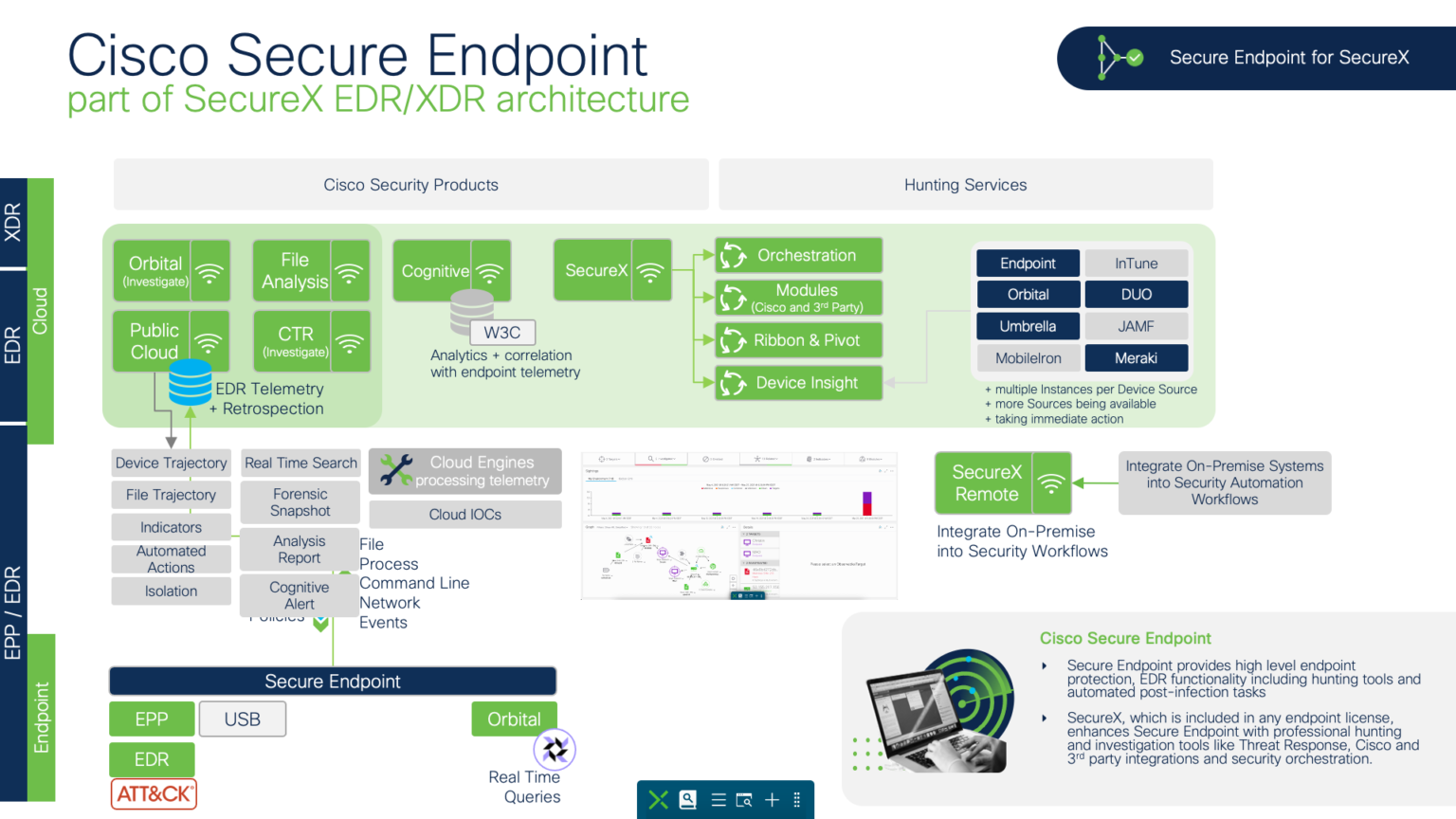

As organizações precisam mudar para uma abordagem mais dinâmica e proativa para fortalecer suas defesas contra adversários que estão constantemente mudando e avançando em suas formas de ataque. Existem elementos-chave que podem ajudar a detectar esse comportamento malicioso: o Cisco Secure Endpoint, (anteriormente conhecido como AMP for Endpoints), é uma solução de próxima geração de antimalware, que reúne característica de soluções EPP e EDR, que pode detectar comportamentos inesperados e não somente enviar alertas em tempo de execução, mas impor mecanismos de respostas para isolar um endpoint infectado, para que este não se torne um vetor interno de comprometimento e ponto inicial de movimentação lateral, reduzindo drasticamente o eventual escopo de um ataque.

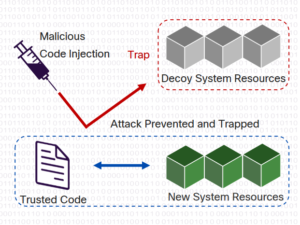

Para se defender contra ameaças que visam vulnerabilidades em aplicações e processos do sistema operacional, a engine Exploit Prevention (ExPrev) integrada ao Cisco Secure Endpoint pode alterar a estrutura da memória antes mesmo de os ataques começarem.

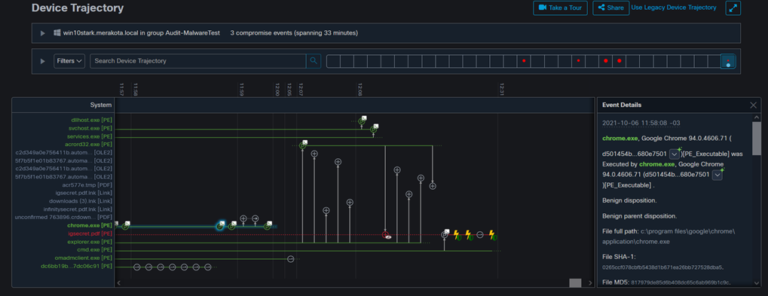

Esse tipo de prevenção é leve, eficaz e menos custoso do ponto de visto do sistema. Além disso, ajuda a diminuir o tempo para detectar um ataque, o que é essencial para a postura de segurança da organização. O ExPrev é um verdadeiro mecanismo preventivo que não requer ajuste de política, conhecimento prévio ou regras para operar. Ao interromper um ataque, ele para a execução da aplicação e registra dados contextuais no Device Trajectory, uma verdadeira câmera de segurança, registrando e mapeando todos os IOs (input/output) do dispositivo. Os administradores podem ver exatamente onde e como o malware entrou em um dispositivo.

Device Trajectory: Chrome como vetor inicial para execução de um arquivo PDF contendo código malicioso.

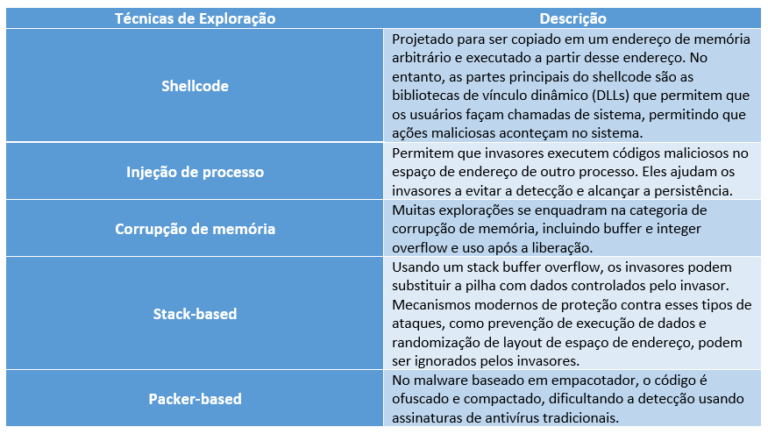

Exemplos de alguns outros tipos de técnicas fileless malware detectadas pela solução, mas não limitado a:

Exemplos reais detectados pela Cisco Talos:

Para combater o malware sem arquivo, um dos malwares mais furtivos de todos os tempos, as empresas precisam de uma solução de próxima geração, focada em detecção comportamental, com antivírus como uma de suas características, e não como solução. Quando o malware ignora as primeiras camadas de defesa, o monitoramento contínuo de seus processos e aplicações é altamente eficaz, pois o malware sem arquivo ataca no nível da memória.

The Big Picture: Arquitetura Cisco Secure Endpoint

O Cisco Secure Endpoint interrompe possíveis ataques sem arquivo antes mesmo de começar. Ele fornece aos administradores uma visibilidade inigualável da trajetória de uma ameaça, permitindo que você rastreie facilmente a propagação de malware e fique à frente da caça.

Interessado em uma demonstração? Solicite um trial aqui. Ele será automaticamente provisionado para você.

Para entender mais sobre o funcionamento desta solução, veja este vídeo no meu canal: