AV, EDR, XDR: como você combate incêndios no seu ambiente?

Se você já pensou em proteger a sua casa ou escritório, provavelmente viu soluções como alarmes, luzes com detectores de movimento, câmeras etc. Mas todos esses controles de segurança, apesar de terem um efeito dissuasivo, só funcionam na detecção após algum tipo de acionamento, ou seja, depois que um intruso invadiu e passou por mecanismos preventivos como ofendículos, portas, fechaduras e outras barreiras. Já tem algo errado acontecendo e os mecanismos preventivos falharam. Esses sistemas pós-violação são importantes no acompanhamento do ciclo de vida de um ataque não só porque apoiam onde os sistemas de prevenção falham, mas também porque eles visam reduzir o tempo de permanência do criminoso. Se você limitar significativamente a quantidade de tempo de um intruso, você provavelmente pode ter negado o uso de ferramentas que causariam um dano maior a sua propriedade e você ainda pode impedi-los de atingir seu objetivo primário.

Tempo médio de permanência de um ataque cibernético

De acordo com o relatório M-Trends da Mandiant para 2022, o tempo médio de permanência para ameaças cibernéticas (Tempo Médio de Permanência/Dwell Time) = Tempo Médio de Detecção (MTTD) + Tempo Médio de Resposta (MTTR)) caiu para 21 dias em 2021. Para colocar isso em uma perspectiva melhor, embora seja apenas três dias a menos que os resultados de 2020, é 184 dias a menos que os 205 dias de 2014. Dito isso, nem todo relatório mostra resultados tão otimistas. A IBM e a Ponemon Research publicam um relatório de custo de violação de dados há muitos anos e rastrearam métricas relacionadas ao tempo de permanência por um longo período. De acordo com o relatório de 2022, o tempo médio para identificar uma ameaça é de 323 dias, embora há dados que demonstrem uma redução para 249 dias se a organização tiver implantado alguma tecnologia automatizada de detecção de ameaças e uma maior integração entre os componentes da arquitetura de segurança.

Como podemos observar, o tempo médio de permanência – dependendo da metodologia, amostragem, região, da indústria e de quem está gerando o relatório – varia muito. Embora alguns meses seja melhor do que mais de 100 dias, ainda é uma eternidade, dada a velocidade com que os negócios se movem e como o cibercrime pode evoluir. De qualquer forma, enxergamos uma redução, então há algum progresso. E isso se deve a diversos fatores. A pandemia encurtou para meses o processo de inovação digital de diversas organizações, que sentiram a necessidade inerente de maior investimento em segurança, frente ao desafio de adaptação ao cenário de trabalho remoto e também ao constante crescimento de ataques cibernéticos, desde os mais genéricos e campanhas não direcionadas, como phishing, até os mais sofisticados, como APTs envolvendo ransomware e criptomining por seus diversos mecanismos de acesso inicial. Outros fatores são os que foram justamente apontados pelo estudo da IBM: integração e automação. Mas como fazer isso em um ambiente heterogêneo, que é um quebra-cabeças composto por diversas peças de fornecedores diferentes? É aqui que entra o conceito de eXtended Detection and Response (XDR).

Mas para entender XDR, primeiro precisamos entender como funciona um antivirus (AV), e…

O que é Endpoint Detection and Response (EDR)?

Deixe-me começar dizendo que não há nenhuma diferença entre o que um hacker ético e um antiético sabem, eles possuem criteriosamente o mesmo conhecimento. Isso significa que eles sabem como explorar vulnerabilidades em sistemas, mas usam seus conhecimentos de maneiras diferentes. Hackers éticos usam seu conhecimento para ajudar as organizações a se protegerem, enquanto hackers antiéticos usam seu conhecimento para causar danos ou obter vantagem própria de forma ilícita.

A proteção (ou prevenção) de malware acabará por falhar. Como os hackers antiéticos sabem como a segurança funciona, eles sabem também como evitá-la. Aliás, esse é o conceito fundamental da definição de hacking: explorar vulnerabilidades em um sistema a partir do completo entendimento do seu funcionamento. Qual é a saída lógica de uma solução de antivirus (AV)? Bem, em primeiro lugar você precisa saber como funciona uma solução AV. De uma maneira muito simplificada, as soluções AV normalmente têm detecção baseada em assinaturas, o que significa que procuram padrões específicos ou assinaturas em arquivos para identificar malware conhecido e algum tipo de aprendizado de máquina (ML). Se eu quiser evitar a detecção de algum AV, basta eu criar uma nova assinatura que não será detectada pelo AV, o que é bastante trivial de se fazer, ou não usarei nenhum arquivo, realizarei a minha intenção maliciosa sobre processos que serão executados em memória, sem mexer no disco ou deixar rastros. Na verdade, essa é uma das razões pelas quais os ataques sem arquivos (fileless) são tão comuns hoje em dia. Portanto, se você (ou seu cliente) está pensando em comprar uma solução AV e se inspirou no discurso de qualquer fornecedor que destaca e depende tanto dos seus recursos de “aprendizado de máquina de próxima geração” em soluções AV, pergunte a eles: o que seu aprendizado de máquina pode fazer quando não há arquivos para analisar? Os melhores mecanismos AV são conhecidos por bloquear apenas 50-60% dos ataques. Em primeiro lugar: em termos de aceitação de risco, isso não é aceitável de forma alguma. Em segundo lugar, esta é apenas uma capacidade de prevenção e para ataques baseados em arquivos, há muitos outros tipos de malware e coisas ruins que podem acontecer que o AV não será capaz de prevenir ou detectar.

Você já ouviu aquela expressão “se há fumaça, há fogo”? A fumaça é o indicador de um incidente chamado fogo, mas se a fumaça for de um churrasco? Esse indicador não é malicioso de forma alguma. A fumaça é um IoC (indicador de comprometimento) que pode ser os 40-50% restantes que o AV não está detectando. Se houver fumaça, há algo acontecendo e precisamos investigar para ter certeza se isso é um churrasco ou todos os seus bens queimando. Se aquela fumaça não deveria ter acontecido, bem… isso significa que há uma ameaça que não pudemos evitar. Então só porque temos um sistema de alarme de incêndio, isso significa que não precisamos chamar os bombeiros? E se o sistema falhou? Se foi explorado e iniciou a sequência errada e ao invés de usar o gás FM-200 primeiro, iniciou os aspersores com sistema de água? E se não forem suficientes para combater o incêndio? Seguindo a mesma analogia, se você estiver usando apenas um AV, isso significa que você está contando apenas com o detector de fumaça para combater o incêndio em seu ambiente.

Onde o AV fica aquém, é aí que o EDR entra em ação. As soluções de EDR, por outro lado, fornecem uma abordagem mais abrangente para a segurança de endpoints, indo além da simples detecção de malware, como resposta a incidentes, análise forense e recursos de threat hunting. Eles normalmente usam uma combinação de técnicas, como análise comportamental e aprendizado de máquina, para detectar e responder a ameaças avançadas em dispositivos, fornecendo mais visibilidade para detectar atividades, mesmo que não envolvam arquivos, ou até mesmo que não sejam maliciosas, com o intuito de fornecer visibilidade, afinal de contas, você não pode detectar aquilo que não pode ver, e consequentemente não poderá se proteger daquilo que não conseguir detectar. As soluções de EDR podem detectar e responder a ameaças conhecidas e desconhecidas, mesmo que não tenham uma assinatura específica. No meu canal no YouTube eu explico como funciona o Cisco Secure Endpoint, a ferramenta de EDR da Cisco:

Agora que já falamos sobre alguns desafios de cibersegurança com relação a tempo de permanência (detecção + resposta), sabemos que AV não é uma solução de segurança e sim uma funcionalidade que faz parte de uma solução mais completa que é o EDR

Afinal de contas, o que é um XDR e como ele ajuda a combater o incêndio em seu ambiente?

Particularmente, acredito que ter capacidade de detecção e resposta estendidas (XDR) seja mais um resultado do que um produto. A resposta realmente depende de para quem você pergunta.

A IDC define XDR como “uma extensão do MDR trazendo várias fontes de telemetria, como mensagens, logs de firewall, endpoint, rede e identidade e correlação de gerenciamento de acesso; integração com plataformas de proteção de dados; e integrações inteligentes com provedores de serviços web e e-mail, inteligência de ameaças e sistemas de detecção/prevenção de intrusão.”

A Forrester define XDR como “A evolução do EDR, que otimiza a detecção, investigação, resposta e busca de ameaças em tempo real. A Forrester acredita que a tecnologia XDR substituirá (EDR) no curto prazo e usurpará as funções de um SIEM no longo prazo.”

De acordo com a Gartner, o Extended Detection and Response (XDR) é “uma ferramenta de detecção de ameaças de segurança e resposta a incidentes baseada em SaaS, específica de um fornecedor, que integra nativamente vários produtos de segurança em um sistema de operações de segurança coeso que unifica todos os componentes licenciados”.

Em poucas palavras, vamos pensar em XDR como uma nova tecnologia de segurança cibernética.

Assim como um sistema detector de fumaça tradicional apenas alerta sobre a presença de fumaça em um local específico, as soluções AV e EDR tradicionais fornecem apenas visibilidade e alerta para tipos específicos de ameaças em endpoints. Obviamente, o EDR é uma evolução do AV, mas eles estão presentes apenas no endpoint e, assim como um sistema de alarme de incêndio, existem diferentes tipos de sensores que podem ser adicionados para detectar diferentes tipos de incêndios, como sensores de calor ou detectores de monóxido de carbono. Portanto, o XDR também pode ser considerado um sistema de supressão de incêndio que permite não apenas detectar um possível incêndio, mas também responder a ele automaticamente, antes que cause danos ou que eles sejam maiores.

O XDR expande os recursos do EDR integrando telemetria de várias fontes, como tráfego de rede, serviços em nuvem e dispositivos de segurança, para fornecer uma visão mais abrangente da postura de segurança de toda a organização, criando contextualização, que é super importante no entendimento de um incidente cibernético, onde precisamos de respostas para perguntas como: onde o ataque começou? Quais sistemas ele afetou? Como ele se espalhou? Onde ele está presente nesse momento? Como podemos isolá-lo? Observe que usei o termo “expande”, então isso não é algo que evoluiu do EDR ou foi feito para substituí-lo. Ele visa melhorar a detecção de ameaças e a resposta a incidentes, fornecendo um único painel para as equipes de segurança detectarem, investigarem e responderem a ameaças em tempo real. Isso ajuda a superar as limitações de soluções pontuais, pois permite detectar e responder a ameaças que podem ter passado despercebidas.

Qual a visão da Cisco sobre XDR e como podemos ajudar?

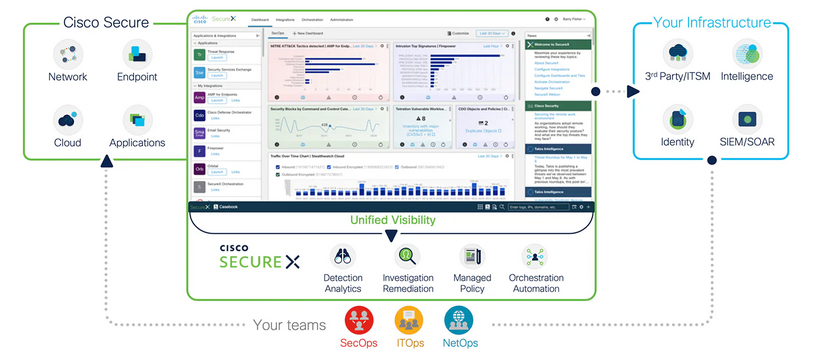

Adquirimos muito conhecimento ao desenvolver tecnologias de detecção e resposta de endpoint (EDR) nativas da nuvem, bem como de detecção e resposta de rede (NDR) na última década. E agora entregamos inovação através da integração nativa com outros pontos de controle (por exemplo, e-mail e segurança na nuvem) com uma nova abordagem de plataforma, que possui um verdadeiro entendimento dos dados subjacentes de cada fonte. A Gartner concorda e compartilha da mesma visão, pois eles dizem que “os principais componentes da proteção da infraestrutura de segurança estão atingindo a maturidade de recursos e vários fornecedores oferecem amplos portfólios. Integrá-los é um próximo passo natural. Ao mesmo tempo, o armazenamento e análise de big data em nuvem e a capacidade de aprendizado de máquina estão permitindo abordagens mais centralizadas à segurança.” Mas a Cisco também apresenta muitas ideias novas que permitem que nossa inovação XDR se destaque das demais. Cisco SecureX é o produto que entrega os resultados XDR que você precisa. É uma experiência de plataforma integrada e nativa da nuvem que conecta nosso portfólio Cisco Secure e sua infraestrutura, independente de fornecedor. Ele é integrado e aberto para simplificar, unificado em nuvem para visibilidade e maximiza a eficiência operacional com fluxos de trabalho automatizados. Com o SecureX, nossos clientes estão reduzindo radicalmente o tempo de permanência de ameaças e as tarefas executadas por humanos.

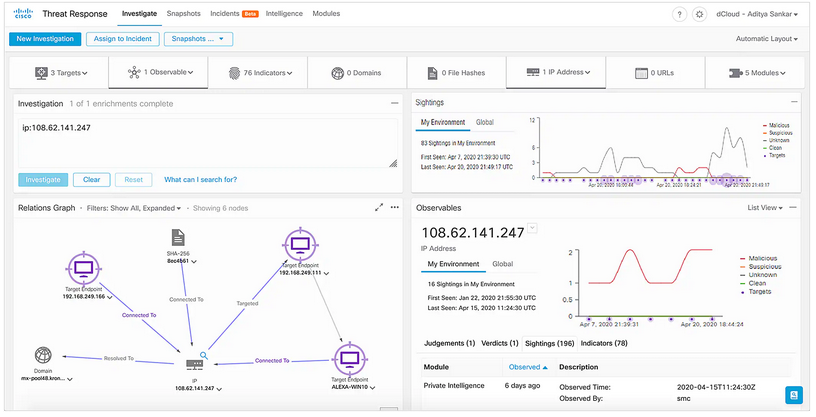

Desde 2018, a Cisco investe e comercializa recursos XDR — começando com SecureX Threat Response (antigo Cisco Threat Response/CTR, na imagem abaixo) — como parte da assinatura existente de cada produto de segurança. Hoje ele é apenas uma aplicação dentro de uma solução muito mais completa, mas ainda gratuita. Ou seja, nossa atual plataforma SecureX, que foi lançada ainda em 2020, não tem nenhum custo adicional. Milhares de clientes adotaram o SecureX como parte de suas operações diárias de segurança para serem mais produtivos. E as melhorias contínuas e a validação de nossa abordagem de plataforma nativa em nuvem com análise e automação incorporadas são o motivo pelo qual fornecemos o XDR mais amplo do setor.

Quais resultados nossos clientes alcançaram com SecureX/XDR? Aqui estão alguns números do The Total Economic Impact™ Of Cisco SecureX: Cost Savings And Business Benefits Enabled By SecureX, publicado pela Forrester em Julho de 2021.

– Redução de MTTD & MTTR de 85%

– Redução de 90% da carga de trabalho de um analista por incidente

– Redução de 50% do risco de vazamento de dados e dos custos relacionados

– Economia de R$ 2,6 milhões no período de 3 anos.

Go to Action! Como começar essa jornada rumo ao XDR da Cisco

1) Leia o nosso guia de compra para entender melhor o contexto do mercado.

2) Se você tem qualquer produto de segurança Cisco, saiba que você já pode usar o SecureX sem nenhum custo adicional, basta acessar https://security.cisco.com – leva menos de 15min para começar a ver benefícios!

3) Se você ainda não tem uma solução de segurança Cisco e quer testar as integrações do SecureX, entre em contato comigo e vou te orientar da melhor forma e de acordo com a sua necessidade. Mas alguns caminhos mais fáceis podem ser via EDR com Cisco Secure Endpoint, ou proteção na camada de DNS com Cisco Umbrella.

Nossas tecnologias maduras de NDR e EDR foram integradas nativamente antes mesmo do termo XDR existir. Elas identificam e contêm até 70% mais intenções maliciosas e exposição ao risco, com mais precisão, conectando muitos tipos de análises aprimoradas por aprendizado de máquina na maioria das fontes de dados. Agilizamos a tomada de decisões com cobertura do framework MITRE ATT&CK mapeando IoCs por incidente. Reduzimos o tempo de detecção em até 95% com busca proativa de ameaças e gerenciamento de vulnerabilidades ou identificando ataques sutis ou ocultos por meio de ameaças internas, desconhecidas ou criptografadas que indicam que produtos pontuais não detectaram. Melhoramos a postura de conformidade detectando violações regulatórias, de confiança zero e políticas personalizadas. E monitoramos e entendemos os comportamentos de usuários e entidades, sejam locais ou não, gerenciados ou não. Reduzimos o tempo de permanência da ameaça em até 85%, identificando a causa raiz com investigação visual e conectando a automação baseada em playbook na maioria dos pontos de controle.

Detecções mais inteligentes resultam em operações de segurança mais produtivas. Respostas mais confiantes resultam em segurança mais eficaz.

Tags: