As 5 dimensões da resiliência de segurança

Nas notícias da última semana o mundo ficou espantado ao descobrir que os principais membros de uma organização de crimes cibernéticos eram adolescentes, que foram apreendidos em Londres pela polícia local para prestar esclarecimentos sobre o possível envolvimento em ataques a grandes organizações.

“Sete pessoas entre 16 e 21 anos foram presas em conexão com uma investigação sobre um grupo de hackers. Todos foram liberados sob investigação. Nossas investigações continuam em andamento” – Matéria Completa

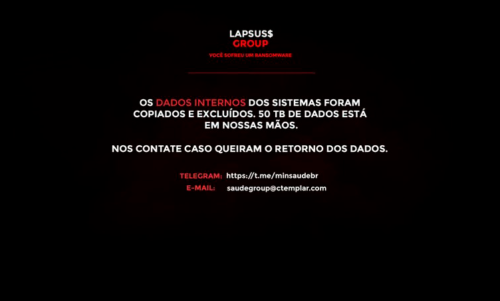

O grupo de ameaças cibernéticas conhecido como LAPSUS$ foi descoberto pela primeira vez em meados de 2021, com alguns clientes de telefones celulares do Reino Unido relatando receber mensagens de texto ameaçadoras. Em dezembro de 2021, o grupo teve como alvo vítimas de alto perfil, como o Ministério da Saúde do Brasil e o conglomerado de mídia português Impresa.

Invasores se tornaram incrivelmente habilidosos em encontrar lacunas em nossa infraestrutura. As barreiras de proteção entre as empresas tornaram-se difusas à medida que corporações, clientes, fornecedores e parceiros operam como ecossistemas integrados – e à medida que avançamos em direção ao futuro do trabalho, onde os funcionários têm a liberdade de realizar seus trabalhos de onde quiserem. Mas se enganam os que acreditam que todos os ataques divulgados possuem um alto nível de complexidade.

“A CISA observou que as pontuações de risco, com base no Sistema de Pontuação de Vulnerabilidade Comum (CVSS) do Fórum de Resposta a Incidentes e Equipes de Segurança, nem sempre descrevem com precisão o perigo ou perigo real que um CVE apresenta. Os invasores não contam apenas com vulnerabilidades ‘críticas’ para atingir seus objetivos; alguns dos ataques mais difundidos e devastadores incluíram várias vulnerabilidades classificadas como ‘alta’, ‘média’ ou mesmo ‘baixa’”. Cybersecurity and Infrastructure Security Agency (CISA), Binding Operational Directive (BOD) 22-01.

Em 2021, grupos de invasores encadearam quatro vulnerabilidades, todas posteriormente classificadas como “altas”, para explorar com sucesso brechas em servidores Microsoft Exchange. Essa metodologia, conhecida como chaining, usa pequenas vulnerabilidades para primeiro ganhar uma posição (foothold) e, em seguida, explora vulnerabilidades adicionais para aumentar os privilégios de forma incremental. Além disso, muitas vulnerabilidades classificadas como “críticas” são altamente complexas e não há registro de que tenham sido exploradas no mundo real – na verdade, apenas 4% do número total de CVEs foram explorados publicamente. Mas os adversários são extremamente rápidos em explorar suas vulnerabilidades de escolha: desses 4% de CVEs explorados conhecidos, 42% estão sendo usados no dia zero da divulgação; 50% em 2 dias; e 75% em 28 dias. Enquanto isso, o CVSS classifica alguns deles como gravidade “média” ou até “baixa”.

Seguindo a mesma linha de raciocínio, será que as organizações respondem na mesma velocidade com uma política de patches/atualizações de forma proativa?

Entre os bugs de dia zero está o CVE-2021-42292, um problema de desvio de recurso de segurança com o Microsoft Excel nas versões 2013-2021, que pode permitir que invasores instalem código malicioso apenas convencendo alguém a abrir um arquivo do Excel. Não estou dizendo que não precisamos nos preocupar com vulnerabilidades críticas, mas ataques em evidência como os de adversários iguais ao LAPSUS$ nos mostram que estamos falhando no básico.

Um recente aviso de segurança cibernética do FBI e da Agência de Segurança Cibernética e Infraestrutura (CISA) alerta que os cibercriminosos patrocinados pelo estado russo estão obtendo acesso à rede explorando os protocolos de autenticação multifatorial padrão (MFA) e a vulnerabilidade PrintNightmare. A chave para a técnica usada era simplesmente adivinhar a senha. Para agravar a situação, a configuração padrão do sistema de MFA em questão, assim como a maioria das soluções de mercado, permitia o registro de um novo dispositivo para contas inativas. O ataque bem-sucedido não foi um problema de tecnologia, foi um problema processual com relação à adoção da tecnologia e a falta de boas práticas de implementação.

Prevenção em cibersegurança é primordial, mas com a dispersão de pessoas, dispositivos e dados, aliado a complexidade de gestão sob as óticas de visibilidade e controle desse perímetro estendido, sabemos que eventualmente algum ataque será bem-sucedido, e acreditar que iremos prevenir todas as ameaças não é realista. Resiliência de segurança é a habilidade de proteger a integridade de cada aspecto dos negócios a fim de resistir a ameaças ou mudanças imprevisíveis. Isso sempre foi um requisito em segurança cibernética, mas eventos recentes o tornaram mais crítico do que nunca.

O que importa agora, e que será a diferença entre os negócios que continuarão operando e os que podem eventualmente deixar de existir, é a rapidez com que podemos identificar e conter ameaças, mitigar os riscos para nossa organização e nos recuperar em caso de impacto. Então, como nos tornamos resilientes? Como podemos garantir que os planos dos invasores sejam frustrados rapidamente e que nossos negócios continuem a prosperar apesar dos desafios? Como garantimos a integridade de nossas finanças e dados, nos recuperamos de interrupções operacionais, resistimos a choques nas cadeias de suprimentos e garantimos uma força de trabalho hiperdistribuída?

Os 5 passos para a resiliência de segurança:

A Cisco capacita as organizações com resiliência de segurança para que possam suportar circunstâncias imprevisíveis. Para fazer isso, dividimos a resiliência de segurança em cinco componentes principais:

1) Veja mais e ative bilhões de sinais em sua infraestrutura: use a infraestrutura de tecnologia existente como os olhos e ouvidos de sua rede, buscando ativamente comportamentos incomuns e ameaças cibernéticas 24×7. Alcançar visibilidade e conscientização abrangentes significa menos surpresas e defesas mais fortes.

2) Antecipe tendências e adote a inteligência compartilhada e acionável: quando você está ciente do que está acontecendo em sua rede baseado em informações de telemetrias locais e globais, você pode prever com mais facilidade o que vem a seguir. Aproveite a visibilidade detalhada e a inteligência avançada contra ameaças de organizações como a Cisco Talos, para acompanhar os eventos cibernéticos atuais.

3) Tome as medidas certas e priorize o que é mais importante: o contexto baseado em risco fornecido pelo seu ecossistema de segurança e inteligência de ameaças atualizadas podem ajudá-lo a descobrir onde colocar sua valiosa atenção. Sempre haverá muitas ameaças para investigar e remediar de uma só vez – entenda quais delas você corre mais risco e quais terão o maior impacto em sua organização e, em seguida, proteja-se adequadamente.

4) Feche as lacunas e obtenha uma defesa abrangente com uma plataforma aberta entre usuários, dispositivos, redes e aplicativos. Nosso estudo “Security Outcomes Study vol. 2”, descobriu que a tecnologia bem integrada é um fator importante para o sucesso da segurança. Sistemas desarticulados deixam brechas de segurança perigosas. Mas se você conectar tudo, poderá monitorar e proteger consistentemente todos os ativos em seu ambiente, e os sistemas esquecidos não se tornarão recursos importantes para os cibercriminosos.

5) Fique mais forte a cada dia orquestrando e automatizando sua resposta. No presente, aprenda com o passado para se preparar para o futuro. Experiências anteriores de sua equipe de segurança e de outras pessoas pode fortalecer ainda mais sua arquitetura contra ameaças em constante evolução. De acordo com o Security Outcomes Study, vol. 2, as organizações que testam regularmente seus recursos de continuidade de negócios e recuperação de desastres de várias maneiras têm 2,5 vezes mais chances de manter a resiliência.

Como a Cisco pode ajudar?

A Cisco permite que os clientes se destaquem nessas cinco dimensões de resiliência de segurança por meio de:

1) Uma plataforma aberta e integrada – Com nossa plataforma nativa da nuvem, Cisco SecureX, permitimos que os clientes integrem perfeitamente várias tecnologias de segurança e rede, da Cisco e de terceiros, para obter visibilidade mais abrangente e resposta coordenada a ameaças. Com o SecureX, você pode ver mais, bloquear mais e automatizar mais para uma proteção de rede aprimorada, ao mesmo tempo em que amplia o poder dos investimentos em segurança existentes.

2) Inteligência de ameaças insuperável – Cisco Talos é a maior organização de inteligência de ameaças comerciais do mundo. A análise de ameaças da Talos está integrada em todo o nosso portfólio de segurança e também é compartilhada com um público mais amplo para a proteção coletiva de nossa infraestrutura global.

3) Uma longa história de conectividade segura – Como líder mundial em redes, estamos posicionados de forma única para fornecer conectividade com segurança. Nossa infraestrutura de rede e a inteligência de ameaças subsequente são prolíficas em todo o mundo. E nossa herança de quase 40 anos de ser um consultor confiável para nossos clientes significa que você nunca terá que fazer tudo sozinho.

À medida que entramos em outro ano tumultuado, a resiliência deve ser uma prioridade para todos os defensores da segurança cibernética. Com o Cisco Secure, os líderes de negócios podem agir com confiança, apesar de um cenário de ameaças em constante mudança.

Explore o Cisco SecureX e nosso portfólio de segurança integrado para saber como você pode adicionar camadas de resiliência cibernética ao seu ambiente.

Tags: