A psicologia reversa do MITRE ATT&CK – Parte 1

Em qualquer tipo de comunicação de redes existem basicamente: as regras e o meio. Em uma conversa entre dois japoneses, por exemplo, o meio é o ar e as regras são os kanas: hiragana, katakana e kanjis. Juntos eles formam o sistema de escrita japonesa, e por fim, o idioma japonês. Seguir esse sofisticado conjunto de regras é o que permite a comunicação e o entendimento de uma mensagem, escrita ou falada, compartilhada entre duas ou mais pessoas.

Levando essa analogia para o contexto de cibersegurança, quando olhamos os principais desafios atuais podemos chegar à conclusão de que a comunicação entre as diversas equipes de operações por muitas vezes não está alinhada, trazendo problemas para tomada de decisão quanto um incidente de segurança acontece, visto que a carência de informações no setor faz com que as equipes desconheçam o seu importante papel dentro de um cenário de ameaça cibernética. Não é só a TI, o CISO ou a equipe de segurança (se ela existir) que é responsável pela segurança dos ativos digitais corporativos, isso é uma responsabilidade compartilhada. Do usuário até o CEO, todos têm um nível de responsabilidade. Porém, eles não estão falando a mesma língua.

Entre os principais desafios atuais, destaco:

- A falta de investimento no setor: tanto em soluções em uma arquitetura integrada, quanto na contratação ou capacitação profissional para atuação com foco em cibersegurança.

- A mudança de paradigma: como pensar em cibersegurança, mudando o conceito de centro de custo para uma visão de unidade de negócio alinhada com as missões organizacionais.

- Um modelo conceitual: como aumentar os custos operacionais dos adversários/atacantes e fazer um uso efetivo de fontes de inteligência de ameaças cibernéticas.

Frequentemente, quando tomamos ciência de um ataque através das notícias, nos perguntamos se estamos seguros e como evitar ser a próxima vítima noticiada pelos portais. Aí começam os problemas. Inúmeras fontes trazem indicadores observados nos ambientes impactados. Dados extremamente dinâmicos e são muitas vezes parte de uma infraestrutura global de uma campanha de ataque feita por adversários extremamente inteligentes e bem equipados. Eles têm recursos e chances basicamente infinitas e só precisam estar certos uma vez. Por outro lado, os defensores nas organizações têm recursos limitados, carecem de mão de obra especializada e precisam estar certos a todo momento. Um único erro é a brecha que os crackers (hackers black hat) precisam para serem bem-sucedidos em um ataque.

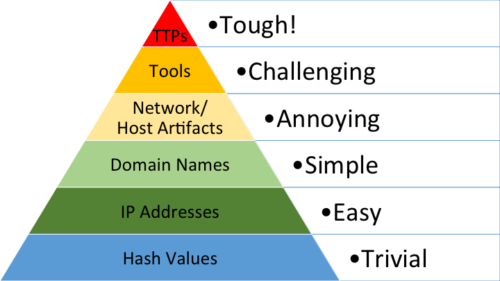

O objetivo principal de detectar IoCs (indicators of compromisse) é responder a eles e, uma vez que você possa responder a eles com rapidez suficiente, você negou ao adversário o uso desses indicadores em um ataque. Nem todos os indicadores são criados iguais e alguns deles são muito mais valiosos do que outros. Essa comparação fica clara no modelo conceitual criado em 2014 pelo especialista David Bianco conhecido como Pyramid of Pain:

A dor causada nos adversários quando você recebe e bloqueia através de ACLs (Access Control Lists) uma lista com três mil endereços de IP, os IoCs relacionados a uma campanha de ataque, é mínima para os adversários e enorme para os administradores, e por um simples motivo: se um endereço de IP de número 3.001 for criado e utilizado nesse ataque, o bloqueio baseado somente nesses indicadores não será efetivo. Ter inteligência de ameaças não é o mesmo que usá-la de forma eficaz. Não bastam apenas ferramentas de última geração, mas também humanos persistentes e bem treinados. Falta um modelo central de comunicação para que todos falem a mesma língua em segurança cibernética, tornando o uso das informações de inteligência mais eficazes.

MITRE ATT&CK® foi criado em 2013 e sua sigla significa Adversarial Tactics, Techniques, and Common Knowledge. A estrutura MITRE ATT&CK é uma base de conhecimento e um modelo com curadoria para o comportamento de grupos de adversários cibernéticos, refletindo as várias fases do ciclo de vida do ataque de um adversário e as plataformas conhecidas como alvo. A abstração de táticas e técnicas no modelo fornece uma taxonomia comum de ações de adversários individuais compreendidas pelos lados ofensivo e defensivo da segurança cibernética, ou seja, a criação de um idioma único para permitir a comunicação entre equipes e um nível apropriado de categorização para a ação do adversário e formas específicas de defesa contra tais ações.

Outra estrutura bem conhecida é a da Lockheed Martin, o framework do Cyber Kill Chain®. Ele pode ser utilizado para entender o comportamento do adversário em um ataque cibernético, mas de uma forma um pouco mais superficial. O seu foco não considera as diferentes táticas e técnicas (TTPs) de um ataque, o que causaria muito mais dificuldade para um atacante caso seja descoberto e bloqueado conforme demonstrado na Pyramid of Pain. A estrutura do Cyber Kill Chain pressupõe que um adversário entregará uma carga útil (payload), como um ransomware, por exemplo, ao ambiente de destino; um método que é muito menos relevante na nuvem. O MITRE por outro lado, possui três categorias abrangentes:

- Enterprise: com foco nos comportamentos de adversários pré-ataque, em sistemas de rede, Windows, Mac, Linux e mais recentemente ambientes em nuvem e containers.

- Mobile: com foco nos comportamentos de adversários em sistemas iOS e Android.

- ICS: com foco em sistemas de Controle Industrial (ICS, Industrial Control Systems).

Cada matriz MITRE ATT&CK contém um conjunto de técnicas utilizadas pelos adversários para atingir um objetivo específico. Esses objetivos são categorizados como táticas na matriz ATT&CK. Os objetivos são apresentados de forma linear desde o ponto de reconhecimento até o objetivo final de exfiltração ou impacto. Ou seja, as táticas representam os objetivos que o atacante está tentando alcançar. As técnicas representam as diferentes maneiras pelas quais os invasores cibernéticos podem atingir as metas e objetivos da tática. E os procedimentos são implementações específicas que os adversários usam para cada técnica. Exemplo de matriz do ATT&CK Navigator para sistemas Windows.

“If you know the enemy and know yourself, you need not fear the result of a hundred battles. If you know yourself but not the enemy, for every victory gained you will also suffer a defeat. If you know neither the enemy nor yourself, you will succumb in every battle.” ― Sun Tzu, The Art of War

Com esse framework é possível adotar uma condição de psicologia reversa e entender as ações de adversários para promover a melhoria de defesas. Entender o MITRE ATT&CK é entender e falar a mesma língua dos adversários. Essa comunicação é essencial no ambiente corporativo para mudar os paradigmas de cibersegurança atuais.

~ Na segunda parte deste artigo abordarei de forma prática a aplicação do MITRE ATT&CK em um ataque de ransomware.

2 Comentários

Excelente artigo, a linguagem foi simples e didática. Mal posso esperar pela segunda parte!

Bom artigo. Esperando a Parte 2!