Você já deve ter escutado muitas vezes sobre redes definidas por software (SDN) e como isso poderia ajudar a sua empresa a responder as necessidades de mercado. De fato, o conceito soa extremamente interessante e promissor para resolver diversos desafios de negócios. Mas, saindo da teoria para a prática, daria para aplicar isso e extrair seus benefícios – de fato – na “vida real”?

Provocados pelo mesmo sentimento, um grupo de Arquitetos de Soluções da Cisco do Brasil se colocou o desafio de montar uma infraestrutura completa que integrasse tecnologias de data center, WAN, redes de acesso, cloud e segurança, aplicando o conceito de SDN, afim de explorar os benefícios da integração dessas arquiteturas na prática. Nas próximas linhas, pretendo contar um pouco o que fizemos e os resultados que obtivemos.

Cenário atual

Antes de avançarmos, vamos a um pouco de contexto. Realmente estamos vivenciando uma dinâmica de mercado nova, que impõe vários desafios para a infraestrutura de TI existente, principalmente decorrentes das novas arquiteturas de aplicações, do consumo de multicloud, da escalada crescente de dispositivos conectados na rede e IoT e das crescentes ameaças cibernéticas.

Com isso, percebemos que a evolução da infraestrutura para esta nova realidade demanda que as redes (LAN, WLAN, WAN, data center), bem como a estrutura de cloud e segurança funcionem de forma coordenada e complementar.

A experiência na prática: desafios e aprendizados

O primeiro passo nessa necessária evolução foram as redes definidas por software, ou SDN, que modificaram inicialmente a forma de pensar redes para data centers e provedores de serviço. Nos últimos três anos, o conceito de SDN que, dentre outras coisas, propõe uma separação dos chamados planos de controle e de plano de dados, passou a ser implementado em escala também em ambientes de WAN, com o SD-WAN. E, mais recentemente, em redes LAN e WLAN com o SD-Access.

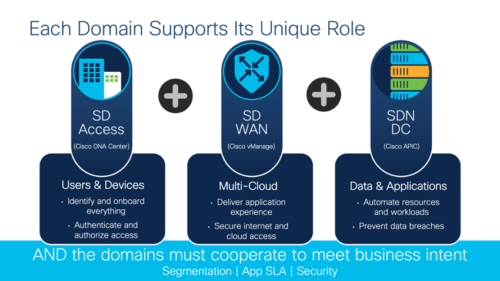

Esses três grandes blocos de tecnologia para data center, WAN e acesso, bem como a sua intersecção com cloud e segurança, a Cisco denomina como “domínios” de tecnologia, e quando integramos essas diferentes áreas chamamos de “multidomínio”.

Para os domínios de data center, WAN e accesso, a Cisco tem além dos elementos de rede propriamente ditos, os chamados controladores SDN.

Os controladores SDN são os responsáveis por toda a gestão dos elementos de rede, mas também pela configuração automatizada e prescritiva de todos os serviços necessários, como segurança, controle e de encaminhamento de tráfego. Nesse tipo de infraestrutura, o encaminhamento de pacotes difere do tradicional uma vez que utiliza o conceito de “fabric”.

Um ponto fundamental é que esses controladores tem também o papel de proporcionar a abstração de toda a complexidade da infraestrutura, expondo para outros sistemas de forma simplificada e estruturada (APIs) suas formas de interação.

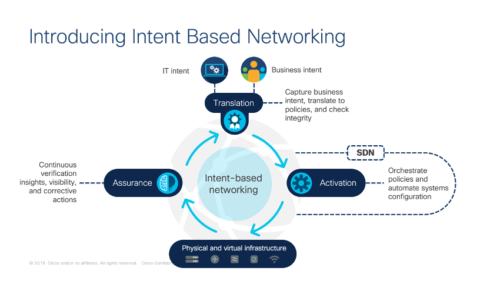

Essa camada de software também dispõe de componentes de análise de dados, que tem por objetivo analisar e garantir o bom funcionamento da infraestrutura tecnológica. Essa capacidade de analytics aliada a capacidade de automação constitui o que conhecemos hoje por Intent Based Networking (IBN).

Como o objetivo foi validar os diferentes domínios de SDN e seus controladores funcionando em conjunto, criamos uma infraestrutura de Data Center definido por software (Cisco ACI – Application Centric Infrastructure), uma infraestrutura de Acesso SDN (Cisco SDA – Software Defined Access) e interligando o data center, até redes de acesso e cloud, utilizamos uma infraestrutura de WAN SDN (Cisco Viptela SD-WAN).

O que aprendemos nesse processo

Alguns aprendizados iniciais durante esse exercício de integração entre diferentes domínios de SDN foram:

- Compreensão melhor das capacidades de cada um dos domínios e seus controladores;

- Possibilidade de definir, dentro de casos de uso, quais recursos de cada domínio utilizar em conjunto;

- Qual a forma mais eficiente de fazer a integração;

- Sempre pensar na integração dos domínios nas dimensões do plano de dados, de controle e de políticas de segurança de forma independente;

- Identificar qual a melhor forma de programar essa integração e até mesmo como automatizar esses casos de uso fim a fim.

Tudo isso de uma forma ou de outra é novo. Até o presente momento os domínios pouco se integravam e não existia um foco em como montar uma arquitetura fim a fim, passível inclusive de ser automatizada, até mesmo pela falta de recursos programáveis e de APIs de alguns dos domínios.

Ambiente funcional, e agora?

Com o cenário fim a fim funcional, pudemos iniciar realmente o trabalho que era explorarmos na prática como essas redes podem funcionar se projetadas e implementadas em conjunto. Dentro desse contexto focamos em casos de uso que endereçam necessidades reais da maioria das empresas e como isso pode ser realizado:

- Segmentação da rede de acesso LAN/WLAN com extensão dessa segmentação na WAN, entre diferentes sites da empresa.

- Implementação simplificada de microssegmentação na LAN

- Extensão da segmentação na LAN pela WAN

- Implementação centralizada das políticas de segmentação

- Integração da solução de SD-Access com SD-WAN

- Segmentação da rede do data center (DC), com extensão da segmentação fim a fim, entre o acesso LAN/WLAN até o DC.

- Implementação simplificada de microssegmentação no DC

- Extensão da segmentação desde a LAN/WLAN ou VPN até o DC

- Visibilidade centralizada das políticas de acesso de LAN e de DC

- Integração da solução de SD-Access com SD-DC

- Acesso seguro e automatizado desde a LAN/WLAN, utilizando a WAN para acesso as aplicações em clouds públicas.

- Provisionamento automatizado do acesso seguro e inteligente as suas aplicações em nuvens públicas, utilizando a infraestrutura de SD-WAN.

- Integração entre SD-WAN e clouds públicas.

- Garantia e definição de SLAs para transporte das aplicações disponíveis no DC pela WAN.

- Definição centralizada do nível de serviço (SLA) necessário para o transporte da aplicação, propagado na infraestrutura de WAN

- Integração entre SD-WAN e SD-DC.

- Visibilidade total da rede de acesso e automação dos processos de controle de ameaças mais sofisticados.

- Visibilidade do comportamento de usuários e dispositivos em qualquer ponto da rede de acesso.

- Remoção centralizada e simplificada de dispositivos infectados.

- Integração entre SD-Access, e sistema de visibilidade e controle de ameaças.

Esses casos de uso exemplificam como algumas das novas necessidades das empresas como maior segmentação de suas redes, controles centralizados de políticas de acesso entre diferentes domínios, uso seguro e eficiente de aplicações multicloud, bem como maior visibilidade de dispositivos e seu tráfego, podem ser realizadas de forma ágil, sem aumento da complexidade e dos custos de operação.

Conclusão do projeto

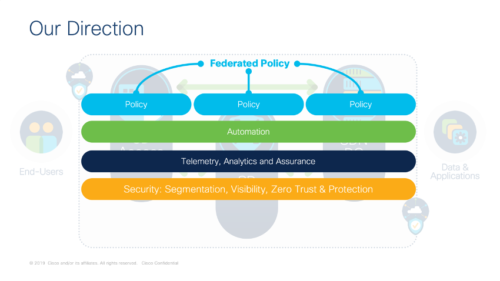

Trata-se de uma nova abordagem, aonde soluções de IBN para acesso LAN/WLAN, WAN e data center/cloud funcionam de forma combinada, formando uma camada única que conecta os usuários e seus dispositivos às suas aplicações. Percebemos que nesse tipo de abordagem, as empresas conseguem obter os seguintes benefícios tangíveis como:

- Redução da complexidade e agilidade: um dos benefícios das redes baseadas em software (SDN) é a redução da complexidade e com isso aumento na agilidade de operação, vindo da abstração entre os elementos de rede e do controlador SDN. A integração de domínios permite que essa redução de complexidade seja explorada em cenários e casos de uso ainda mais abrangentes, envolvendo LAN, WAN, DC, cloud e segurança. Camadas superiores de automação e orquestração podem ser adicionadas utilizando interfaces programáveis (APIs).

- Diminuição da superfície de ataque e aumento da segurança: o uso de recursos para maior segmentação da rede LAN, WAN e DC são boas práticas recomendadas que passaram a ser viáveis com o uso de IBN. A integração de diferentes domínios de tecnologia permite que a segmentação seja mantida e respeitada inclusive na transição entre eles, sem aumento da complexidade.

- Centralização da gestão: com o compartilhamento dos grupos de usuários e aplicações entre domínios, é possível ter um controle muito mais granular e fim a fim de políticas de acesso, segmentação de rede, políticas de tratamento de tráfego, entre outras, muitas vezes utilizando apenas um dos controladores SDN ou utilizando um sistema de orquestração superior.

As possibilidades são muitas e o que já pudemos colocar em prática deixa claro todo o potencial do que vem adiante com os próximos passos da evolução das integrações. A camada de “networking” passa a ser construída sobre princípios de automação, analytics e segurança que permeiam os diferentes domínios de tecnologia de forma horizontal.

O mesmo time de arquitetos de soluções que colocou esse ambiente operacional, gravou uma sequência de vídeos com demonstrações que mostram detalhes dos casos de uso desenhados, incluindo sua operação. Para acessar esses vídeos, clique aqui.