Bem-vindo de volta meu lorde, que bom tê-lo conosco novamente nesta jornada na idade das trevas. Aposto que depois de uma autorreflexão você ficou com um pouco de dúvidas sobre a proteção do seu castelo, não é? Não se preocupe, defender as riquezas de um castelo com uma única parede é um erro relativamente comum, até mesmo para os dias de hoje. Gravei um vídeo que explica alguns desses conceitos, se você tiver curiosidade, dá uma olhada aqui.

Agora, veja como a Cisco pode te ajudar:

1) Localização

Claro que uma empresa de grande porte está muito mais suscetível a sofrer ataques devido a sua exposição e visibilidade, mas não se engane em achar que isso é uma exclusividade.

“O Relatório de Segurança de TI para PMEs de 2019 da Untangle, revela que 29% das pequenas empresas gastam menos de US $ 1.000 em segurança de TI anualmente. Isso apesar do fato de 80% das empresas na pesquisa afirmarem que a segurança de TI continua sendo uma prioridade.”¹

Essa falta de investimento no setor pode ser um indicativo do falso sentimento de segurança ao analisar as ferramenta de segurança atuais e ter a impressão de que está tudo bem, mas há vários ataques que não tem um objetivo destrutivo, lembre-se: quanto mais tempo uma ameaça permanece na sua rede sem ser detectada, maior o dano que ela pode causar, tangível ou não. Em resumo, não existe essa de “sou pequeno demais para ser vítima de um ataque”

“De acordo com um novo relatório sobre segurança cibernética para PMEs do Ponemon Institute and Keeper Security, 66% das pequenas e médias empresas em todo o mundo sofreram um ataque cibernético no ano passado.”²

Gostaria de recomendar um artigo muito interessante que desvenda os 10 principais mitos de segurança para esse mercado, “Big Security in a Small Business World” , vale a pena a leitura! A Cisco tem soluções específicas para o mercado de PMEs, veja mais detalhes aqui!

2) Pessoas

O ativo mais importante de uma empresa, afinal de contas, são elas que geram os dados e dão inteligência a eles, transformando-os em informações inteligíveis para tomada de decisão nos negócios, mas também o elo mais vulnerável ou no jargão de TI, a famosa “camada 8”. Recomendo bastante a leitura de dois livros escritos por Kevin Mitnick, um dos maiores hackers de todos os tempos: “A arte de invadir”3 e “A arte de enganar”4.

Existem várias formas de olhar para este tópico e propor melhorias, mas gostaria de recomendar três soluções, uma em termos de conhecimento e capacitação Cisco Security Awareness, que permite realizar simulações de phishing, treinamento de conscientização – ou ambos – medir e relatar resultados, capacitando toda sua equipe. Nosso produto fornece a educação que ajuda os funcionários a trabalhar de maneira mais inteligente e segura. Conteúdo de alta qualidade é essencial para qualquer programa de conscientização de segurança e é um pré-requisito para fornecer uma experiência de treinamento divertida, atraente e relevante.

Outra recomendação com relação a proteção de senhas, com Cisco Duo, uma solução de múltiplo fator de autenticação (MFA) que verifica a identidade do usuário durante uma requisição de acesso. É possível ter visibilidade de todos os dispositivos, criar políticas de segurança de acesso com base no risco do usuário, dispositivo e aplicação. É um ótimo começo para as empresas protegerem a força de trabalho em sua jornada para o conceito de zero-trust.

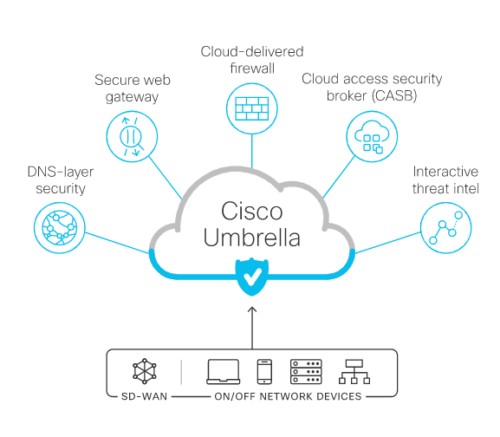

E por último mas não menos importante, uma das minhas soluções favoritas, Cisco Umbrella. Que começou como uma solução de segurança na camada de DNS e hoje é o primeiro SIG (Secure Internet Gateway) da indústria, evoluindo à passos largos para o conceito de SASE, definido pela Gartner. Independentemente de como você chama, isso significa: várias funções de segurança integradas em um serviço em nuvem; flexibilidade para implantar serviços de segurança como e onde você escolher; capacidade de garantir acesso direto à Internet, uso de aplicativos na nuvem e usuários de roaming; além disso, sem a necessidade de hardware ou software para os casos de uso mais simples.

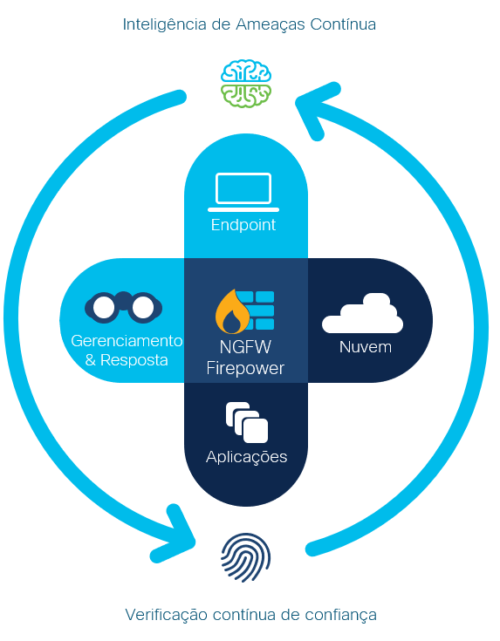

3) Ponto de entrada e o muro

Provavelmente você já deve saber do que se trata, afinal de contas, essa é uma das primeiras soluções que vem na cabeça quando o assunto é segurança. Estamos falando do Next Generation Firewall (NGFW), e a recomendação fica por conta do Cisco Firepower Threat Defense (FTD), que dispensa apresentações. Líder no quadrante mágico Gartner para Firewalls de Rede de 2019, possui características únicas no mercado como: NGIPS (Snort), com características de impact flag e auto tuning de regras de IPS; AMP for Networks, com habilidade de detectar, rastrear, conter e bloquear malwares avançados na rede mesmo após possível evasão de uma detecção inicial, devido as características de segurança retrospectiva e integração com AMP for Endpoints.

4) Área interna

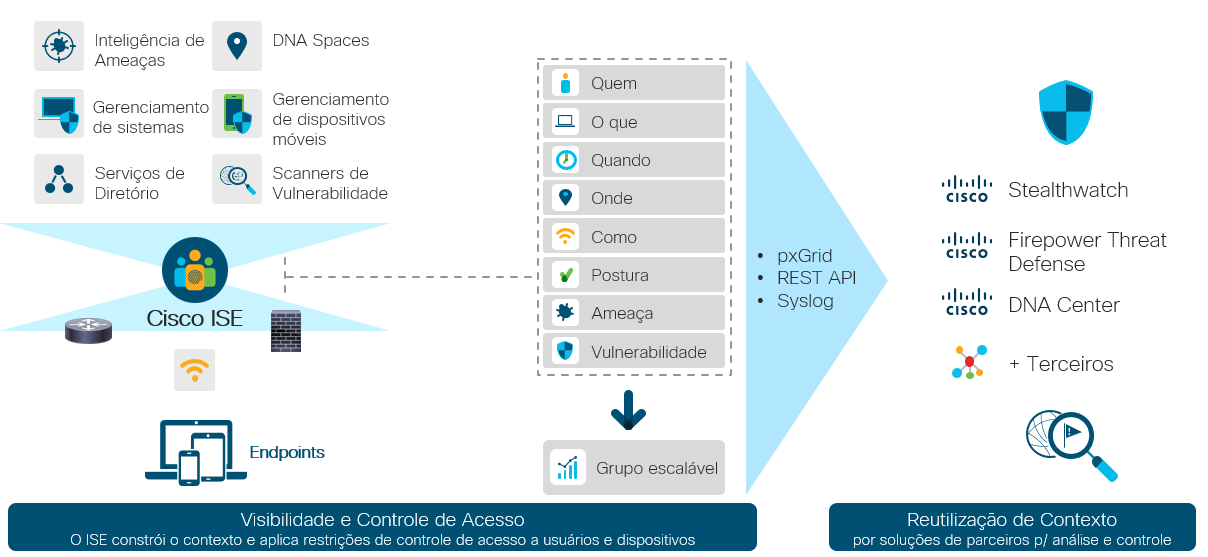

Já ouviu falar de Network as a Sensor (NaaS) e Network as an Enforcer (NaaE)5? É muito simples! Basta imaginar toda a sua infraestrutura atual de switches, roteadores, firewalls e toda a telemetria gerada por ela, trabalhando por você, isso mesmo! A sua rede como um sensor, informando qual status atual de comunicação e gerando uma linha de base para poder identificar quaisquer desvios de comportamento. A Cisco usa a rede para impor dinamicamente a política de segurança com segmentação definida por software, projetada para reduzir a superfície geral do ataque, conter ataques impedindo o movimento lateral de ameaças pela rede e minimizar o tempo necessário para isolar ameaças quando detectadas. Essa tarefa de sensor fica por conta do Cisco Stealthwatch, disponíveis nas versões Enterprise e Cloud.

Já a tarefa de reforçar as políticas fica por conta do Cisco ISE, o nosso NAC (Network Access Control), uma plataforma de gerenciamento de políticas de segurança que automatiza e reforça o acesso seguro com base em contexto nos recursos de rede. O Identity Services Engine oferece mais visibilidade de usuários e dispositivos para comportar as experiências de mobilidade das empresas e controlar o acesso.

5) Torre principal

Todas as camadas acima podem fornecer 99% de proteção, mas e quanto a esse 1% que pode causar um dano gigantesco? Características de monitoramento contínuo de comportamento suspeito, detecção rápida e remoção de malware são fundamentais. Obtenha inteligência global de ameaças, sandbox avançado e bloqueio de malware em tempo real para impedir violações com o Cisco Advanced Malware Protection (AMP). O AMP for Endpoints (AMP4E) possui características de EPP e EDR e pode tanto coexistir quanto substituir completamente uma solução de antivírus. Como você não pode confiar apenas na prevenção, o AMP também analisa continuamente a atividade dos arquivos em toda a extensão da rede, para que você rapidamente detecte, impeça e remova malware avançado.

Como se já não fosse o suficiente, a Cisco lançou recentemente o SecureX, a plataforma de segurança mais ampla e integrada que conecta a amplitude do portfólio de segurança integrado da Cisco e a infraestrutura do cliente para uma experiência única e consistente. Ele unifica a visibilidade, habilita a automação e fortalece sua segurança na rede, nos endpoints, na nuvem e nos aplicativos – tudo sem substituir sua infraestrutura de segurança atual ou criar camadas de novas tecnologias.

As soluções de segurança são tão eficientes quanto a inteligência por trás delas, por isso, não poderia deixar de mencionar a Cisco Talos, a maior base de inteligência contra ameaças cibernéticas não-governamental do mundo.

Os melhores ambientes não são os imunes à invasões, mas são aqueles projetados como um castelo medieval, para fornecer um oásis de segurança em um mundo incerto. Portanto meu lorde, conte com as soluções de arquitetura integrada de segurança Cisco, e sinta-se seguro para proteger seu castelo digital das ameaças de hoje e do futuro.

Referências:

¹https://smallbiztrends.com/2019/09/2019-smb-it-security-report.html

²https://securityboulevard.com/2019/10/smb-cyber-security-threatened-by-human-hacking/

³https://www.amazon.com.br/Arte-Invadir-Kevin-D-Mitnick/dp/B00IZZ0YLW

4https://www.amazon.com.br/Mitnick-Enganar-Kevin-William-Mitnick/dp/B00IZZ0J6W

5 https://blogs.cisco.com/networking/the-network-as-a-security-sensor-and-enforcer