SD-WAN (2/3) : een blik op de architectuur van Cisco SD-WAN

In een eerste blog legden we uit hoe de software-defined revolutie het WAN-netwerk weer relevant maakte. De SDN-aanpak versnelt, concentreert en vereenvoudigt het beheer van potentieel zeer complexe en verspreide omgevingen. Laten we de architectuur van het SD-WAN eens nader bekijken.

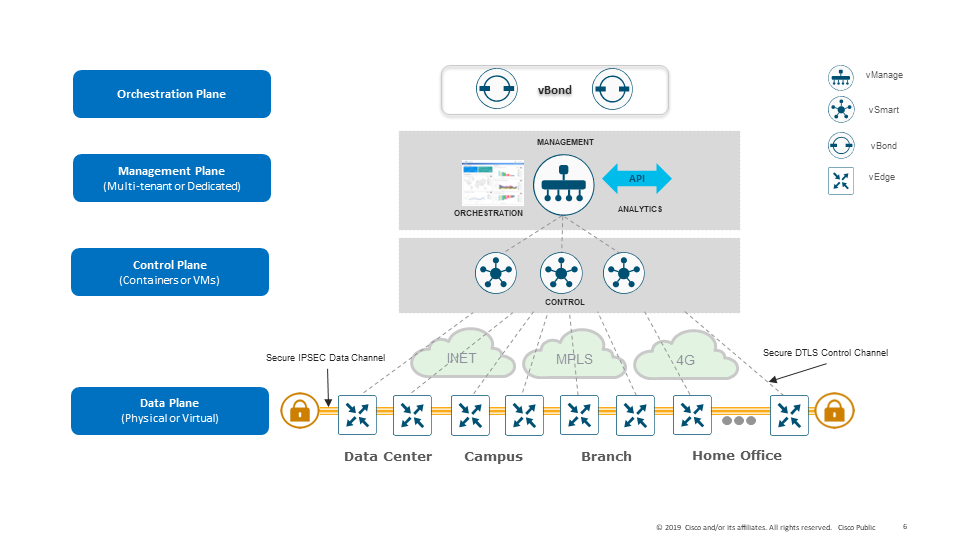

Op architectuurniveau is onze SD-WAN-technologie gebaseerd op verschillende bouwstenen die worden weergegeven in onderstaande illustratie.

- vBond orkestreert de SD-WAN infrastructuur

- vSmart, de centrale intelligentie

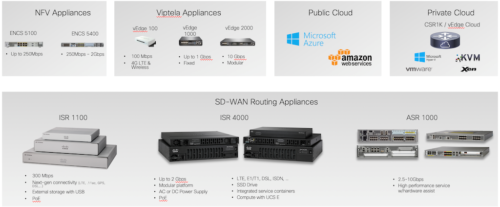

- cEdges / vEdges, het multifunctionele verbindingsplatform

- vManage, de centrale beheerconsole

Het automatiseert een aantal taken die nodig zijn voor de goede werking van Cisco SD-WAN-services door software en hardware te koppelen. Dit is het eerste connectie en authenticatiepunt voor alle SD-WAN-apparaten die je toevoegt aan de overlay (logische infrastructuur). Het bevat de ‘whitelist’ van alle toestellen die met de SD-WAN overlay mogen verbinden.

vBond is ook cruciaal voor een ander belangrijke onderdeel van de SD-WAN-architectuur: NAT traversal. Via een relatief eenvoudig en efficiënt systeem geeft vBond het publieke IP-adres van NAT-toestellen door aan de ‘access routers’ zodat die met elkaar kunnen communiceren via NAT-apparaten en een IPSec-tunnel kunnen opzetten.

Dit onderdeel is het gevirtualiseerde control plane van Cisco SD-WAN. De vSmarts (er zijn er bij voorkeur minstens twee voor redundantie) bevatten de algemene ‘policies’ of richtlijnen voor de toepassingen, maar ook de policies voor de QoS en de contole van de SD-WAN-architectuur. vSmarts bevatten informatie over de routering en gedragen zich op een bepaalde manier als een route reflector in de BGP-wereld door de routes van de SD-WAN-overlay aan te kondigen (of te filteren) aan de access routers.

De vSmart-controllers maken het mogelijk om af te zien van het Internet Key Exchange (IKE)-protocol. Dit protocol wordt gebruikt om via IPSEC-tunnels de coderingssleutels uit te wisselen tussen de verschillende routers van een WAN-infrastructuur. Het principe is vrij eenvoudig: IKE brengt een veilige verbinding tussen twee routers tot stand en stelt vervolgens een security association (SA) in. Zodra de twee routers geassocieerd zijn, maakt IKE gebruik van het Diffie-Hellman algoritme om een gedeelde sleutel te creëren voor de twee routers die via een IPSec-tunnel willen connecteren. Deze sleutel wordt gebruikt om alle toekomstige communicatie tussen deze twee routers via een IPSEC-tunnel te coderen.

Deze benadering betekent dat elke WAN-router een sleutel moet genereren en behouden voor elke router waarmee het een IPSEC-tunnel maakt. In een ‘full mesh’-omgeving betekent dit dat elke router de n²-sleutel moet kunnen beheren en de n-1-encryptiesleutels in het interne geheugen mag bewaren. U kunt eenvoudig berekenen wat het betekent voor een netwerk van 100, 300 of meer routers…

Om de uitwisseling en het onderhoud van de encryptiesleutels te vereenvoudigen, gebruiken de routers de DTLS-connectie met vSmarts. Ze sturen de sleutels naar de controller die ze verspreidt in het netwerk. Ze worden veilig gedeeld via DTLS-verbindingen en de vSmart centraliseert ze.

Alle eerder beschreven informatie wordt via het OMP-protocol gedeeld tussen de verschillende onderdelen van de SD-WAN fabric. OMP kun je beschouwen als een aangepaste versie van BGP.

De Cisco SD-WAN-routers vinden we overal in de SD-WAN-omgeving terug – ter plekke of in de cloud, fysiek of virtueel. Ze identificeren, coderen en decoderen uw applicatiestromen tussen de verschillende SD-WAN-sites. SD-WAN-routers leggen een veilige DTLS-verbinding met vSmart-controllers aan die hen alle informatie sturen die nodig is voor de SD-WAN-fabric en om de algemene configuratieregels vast te leggen.

Om de integratie in bestaande netwerken te vergemakkelijken, ondersteunen ze de meeste routeringsprotocollen. Edge-routers kunnen automatisch worden geconfigureerd zonder menselijke tussenkomst via Zero Touch Provisioning.

De edges verzenden telemetriegegevens naar de centrale collector, en ook de events en alerts op het netwerk worden waargenomen.

Ten slotte passen de edges de beveiligingsregels toe die worden beschreven in de volgende blog (application firewall, URL-filtering, DNS-beveiliging, …).

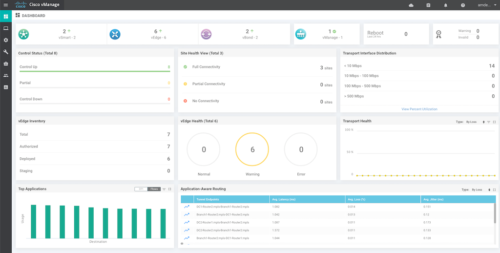

Cisco SD-WAN Solution Management Server (NMS). vManage is het centrale controlepunt voor het configureren en beheren van uw infrastructuur, maar ook voor monitoring, waardoor het een unieke tool wordt voor ‘Day 0, Day 1 Day 2’-taken.

Om de “DevOps” -aanpak en de integratie van Cisco SD-WAN met oplossingen van derden te vergemakkelijken, bestaan alle configuratie-, beheer- en bewakingsfuncties die beschikbaar zijn in de gebruikersinterface van vManage als API’s.

Met vManage kunt u de toegang tot bepaalde SD-WAN-bronnen beperken door gebruikersprofielen te scheiden met de RBAC-configuratie (Role Based Access Control).

Tags: