Accesul personalizat la rețea sau dincolo de 802.1x – partea II

Ce înseamnă politica de acces la rețea?

Politica de acces descrie drepturile utilizatorilor și al dispozitivelor de a se conecta la rețea și accesul la resurse.

Spre exemplu, studenții se pot conecta folosind dispozitivele personale și de pe o parte din dispozitivele instalate, însă nu au acces decât la datele de interes public. Cadrele didactice se pot conecta numai de pe anumite dispozitive și au acces la o parte din datele referitoare la studenții lor.

Politicile de acces sunt exprimate în limbaj simplu, dificil de “tradus” și implementat pe dispozitivele din rețea. Politica de acces la rețea trebuie să fie consecventă și universală. Aceasta include trei componente: eveniment, clasificare și acțiune (rezultat dorit).

Dacă evenimentele si rezultatele sunt relativ ușor de “tradus” și implementat pe echipamentele de rețea, clasificarea reprezintă o provocare. Schimbările din organizație, mobilitatea angajaților, multitudinea de dispozitive utilizate și virtualizarea aplicațiilor provoacă schimbări frecvente și dificile pentru politicile de securitate implementate. Clasificările tradiționale după adresa IP sau VLAN devin astfel un coșmar, complexitatea crescând exponențial odată cu evoluția numărului de utilizatori sau resurse implicate.

Pentru a răspunde acestei nevoi, Cisco a introdus soluția TrustSec care rezolvă, printre altele, problemele de “traducere” a politicilor, agilitatea, flexibilitatea și scalabilitatea. CiscoTrustSecesteo soluție inteligentăcare oferăacces securizatla rețea pe bazacontextuluigenerat deutilizatorsaudispozitiv. Astfel putem clasifica diferit același utilizator în funcție de dispozitiv, punct de acces sau orice alt reper identificabil.

Funcțiile de clasificare și aplicarea politicii Cisco TrustSec sunt integrate în produsele Cisco (switch-uri, routere, firewall-uri si WiFi).

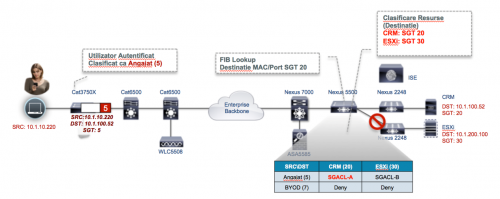

În punctul de acces la rețea, o etichetă, denumită Security Group Tag (SGT), este atribuită unui terminal, de obicei bazat pe utilizator, dispozitiv și atributele locației. Eticheta SGT denotă drepturile de acces la rețea ale terminalului, iar traficul generat de terminal va fi ethichetat ca atare (efectul este similar cu ethichetarea VLAN sau MPLS). Clasificarea se propagă astfel în rețea oferind în permanență vizibilitate asupra terminalului (inclusiv utilizatorul). Pentru că atribuirea ethichetelor SGT denotă roluri în organizatie, politica de control poate fi implementată folosind limbajul simplu, descriptiv si fără echivoc.

Constrângerile și limitele pot fi impuse și activate numai în echipamentele care permit SGACL (liste de acces bazate pe SGT). Pentru situațiile în care echipamentele de acces nu permit TrustSec se poate folosi SXP (SGT Exchange Protocol) pentru propagarea informațiilor despre ethichete către punctul în care este impus controlul accesului la resurse (ex. firewall).

SXP este un protocol propus pentru standardizare (IETF) și este folosit pentru propagarea asocierii între IP și SGT.

Echipamentele care susțin TrustSec oferă un nivel sporit de securitate prin ethichetarea tuturor mesajelor, permițând astfel o mai mare flexibilitate și ușurință în configurarea rețelei (ex. nu mai este nevoie de VLAN-uri adiționale pentru definirea de roluri sau reguli noi, nu mai este nevoie de segmentare la nivel de VLAN și/sau clase de IP-uri). Folosind SGACL pe echipamentele de acces, traficul viciat (atacuri, malware, etc) între terminale (chiar și din același grup) poate fi restricționat sau controlat.

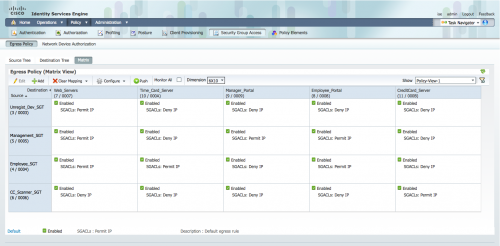

Listele SGACL conțin roluri (grupuri) sursă și destinație. Grupurile sunt construite automat în momentul în care se autentifică utilizatorii sau când se modifica numărul și tipul resurselor. Nu mai este nevoie de întreținerea unor liste de acces complexe care necesită schimbări frecvente și anevoioase. Listele SGACL se definesc și se descarcă automat din ISE (se construiește o simplă matrice cu surse și destinații).

Beneficii ale soluției IBNS:

- Centralizarea și impunerea unei politici coerente ușor de “tradus” și care folosește un limbaj accesibil.

- Control și vizibilitate asupra rețelei. Știm care, când, cu ce, cum și unde sunt conectați utilizatorii și echipamentele din rețea.

- Controlul accesului la rețea pentru utilizatori, contractori, parteneri și invitați se simplifică.

- Creșterea securității și reducerea efortului de mentenanță pentru Securitate a rețelei, utilizatori și terminale.

- Nu necesită modificări în topologia rețelei sau înlocuirea echipamentelor.

- Implementare facilă, în etape, fără impact asupra proceselor din organizație

În trecut exista 802.1x, apoi au urmat autentificarea după adresa MAC (MAB), Auth-Fail VLAN (VLAN “carantină”), VLAN Vizitatori, Modele de Implementare, etc. Astăzi am evoluat și am ajuns la Accessul Personalizat la Rețea (IBNS), soluție completă care simplifică operarea și provizionarea. TrustSec poate coexista cu soluțiile de mai sus. Punctul central în care se definesc și configurează politicile de acces este serverul ISE. În funcție de capabilitățile echipamentului de acces și de nevoi putem implementa și aplica oricare dintre soluțiile de mai sus, independent, pentru fiecare dispozitiv de acces, utilizator, terminal, etc.

Tags: