Cisco Umbrella, DNS en DNS over HTTPS

Recent heeft het Nationaal Cyber Security Centrum (NCSC) een Factsheet uitgebracht met daarin het advies om uit te kijken voor de nieuwe manieren waarop DNS (Domain Name System) protocollen anoniem gebruikt kunnen worden. Ze waarschuwen dat het hierdoor moeilijker wordt om DNS-verkeer te monitoren, terwijl DNS-monitoring juist heel waardevol is om een netwerk te beveiligen. Tegelijkertijd geeft het NCSC ook toe, dat deze extra privacy voor consumenten op onvertrouwde publieke netwerken ook een positieve waarde kan hebben. Het NCSC raadt daarom aan om waar mogelijk DNS-resolvers te configureren op alle apparaten die onder beheer zijn, en ook om in de DNS-infrastructuur maatregelen te nemen. In deze blog zal ik verder uitwerken hoe Cisco (Umbrella) hierbij kan helpen.

DNS over HTTPS: hoe werkt het?

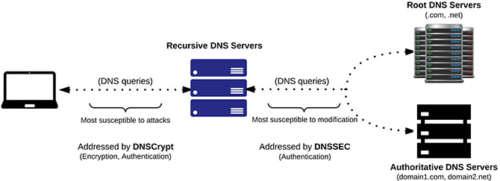

DNS over HTTPS (DoH) is een standaard om DNS-resolutie uit te voeren via het HTTPS-protocol (port TCP/443). HTTPS is een versleuteld protocol, en daardoor onzichtbaar voor de meeste monitoring tools. Dit is in tegenstelling tot het standaard DNS-protocol, dat onversleuteld op port 53 DNS requests afhandelt. Ook DNS over TLS is een soort gelijk versleuteld DNS-protocol (port TCP/853). Vanaf nu zullen DNS over HTTPS en TLS beide als DoH gerefereerd worden, omdat dezelfde kosten en baten gelden.

Het gebruik van deze twee nieuwe protocollen is niet zonder risico’s. Veel organisaties vertrouwen op DNS-monitoring om malware, ongepaste content en meer te blokkeren. Verder kunnen sommige browsers (bv. Mozilla Firefox) een bepaalde default DoH provider (bv. Cloudflare) instellen. Hierdoor kan zo’n provider alle DNS-requests zien van een gebruiker, waardoor een schijnprivacy ontstaat. Verder kan DoH ook minder snel zijn dan de standaard DNS.

DNS over HTTPS: waarom zou ik het gebruiken?

De voornaamste reden om DoH te gebruiken, is het verkrijgen van privacy bij de DNS requests. Zo kan iemand die het netwerkverkeer afluistert, niet zien welke internetdomeinen een gebruiker opvraagt. Dit komt doordat er gebruik gemaakt wordt van de eerdere genoemde versleuteling (d.w.z. “encryption”).

Gebruikers van Cisco Umbrella kunnen al jaren gebruik maken van de inbegrepen DNSCrypt functionaliteit. Dit zorgt er voor dat DNS requests versleuteld en geauthentiseerd over het internet gaan naar de Umbrella DNS resolvers.

Verder is Cisco momenteel bezig om DoH uit te rollen voor de gratis consumenten versie van Umbrella: OpenDNS. Uiteraard zal dit naadloos integreren voor netwerken die beschermd worden door Umbrella, waardoor DNS-monitoring nog steeds mogelijk is. Binnenkort zal hier meer informatie over bekend gemaakt worden. Tevens heeft Umbrella een van de snelste DNS-resolving tijden van de wereld (terwijl het ook nog real-time security toevoegt), dus voor een verbetering van de performance hoeft men niet te kijken naar protocollen als DoH. Uiteraard bieden de meeste DoH providers GEEN security en content filtering zoals Umbrella/OpenDNS dat doet. Het kan dus nog steeds dat je op een Phishing site terecht komt, via deze DoH providers. Hierdoor kan een schijnveiligheid ontstaan.

DNS over HTTPS: is het voor iedereen?

Ondanks de voordelen van extra privacy van DoH en het feit dat sommige browsers DoH per default aanzetten, zijn er genoeg redenen om DoH niet te gebruiken. Protocollen als DoH zijn vooral bedoeld voor consumenten die op een onvertrouwd publiek netwerk zitten. Omdat bedrijven al langer technieken (e.g. Cisco Umbrella) gebruiken om DNS verkeer te monitoren en te controleren, kan het van belang zijn om DoH van andere providers te blokkeren, en Umbrella af te dwingen. Zoals in de introductie werd gezegd, is dan ook het advies van het NCSC om een specifieke DNS resolver af te dwingen.

DNS over HTTPS: hoe kan een organisatie dit blokkeren?

Er zijn meerder manieren om DoH te blokkeren en om Umbrella af te dwingen. Hieronder een overzicht:

Umbrella ondersteunt het Mozilla Firefox “Canary Domain”. Dit is een methode die Mozilla heeft ingebouwd om bedrijven en organisaties in staat te stellen DoH te blokkeren. Umbrella geeft een NXDOMAIN error bericht terug voor het domein “use-application-dns.net”. Dit domein vraagt de Firefox browser bij elk nieuw gedetecteerd netwerk direct eerst op. Als de Firefox browser een NXDOMAIN terug krijgt, weet het dat het terug moet vallen op de DNS die door netwerk instellingen zelf is verkregen.

In Umbrella is het mogelijk om de “Proxy/Anonymizer” content categorie te blokkeren. Deze categorie houdt alle vormen van anonimiserende technieken bij, waaronder DoH. Verder is het ook aan te raden om de “Newly Seen Domains” security categorie te blokkeren. Weet wel dat als iemand een bepaalde DoH server handmatig via een IP-adres configureert, dat DNS-methodes zullen falen. Daarom zijn de onderstaande Firewall instellingen erg belangrijk (zie plaatje voor resultaat in Cisco Firepower).

Op een Firewall moeten twee regels worden aangemaakt om DNS verkeer te controleren. Er moet 1 regel aangemaakt worden om al het TCP/UDP port 53 verkeer toe te staan voor de IP adressen 208.67.222.222 en 208.67.220.220 (de IPv4 Umbrella resolvers). Verder moet al het verkeer geblokkeerd worden op TCP/UDP port 53. Verder kunnen ook alle IP-adressen van bekende DoH servers worden geblokkeerd op port TCP/443 (en voor DNS over TLS op port TCP/853). Hieronder een voorbeeld van een Python script die dynamisch de IP-adressen van DoH providers ophaalt, en in een Firepower Network Group Object te zet.

Conclusie

Momenteel is DoH nog in een Beta fase en doen Browser vendoren (zoals Google en Mozilla) onderzoek met het nieuwe versleutelde protocol. Mogelijk zet deze ontwikkeling zich door. Het is daarom belangrijk voor bedrijven om zich hier goed op voor te bereiden, zodat werknemers beschermd worden tegen hackers die mogelijk misbruik maken van deze anonimiserende technologieën om DNS-monitoring te kunnen omzeilen. Hopelijk is na het lezen van dit stuk het duidelijk hoe hier mee omgegaan kan worden, en hoe Cisco Umbrella nog steeds gebruikt kan worden om via DNS Malware, Phishing en andere kwaadaardige content tegen te houden.

Tags: