AMP for Endpoints ポータル アップデート情報

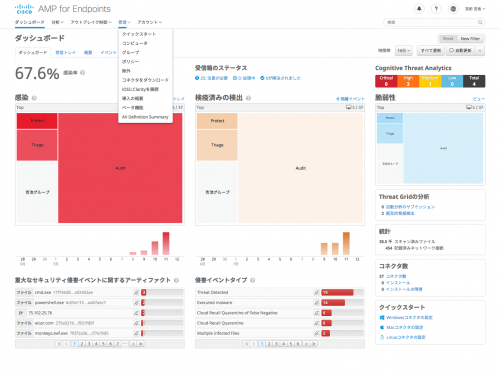

Cisco AMP for Endpoint は、脅威インテリジェンスとファイル分析をクラウド ベースで実施します。日本のお客様は APJC(Asia Pacific, Japan, and Greater China)地域に所属するため、APJC クラウドを利用されていると思います。

ここでは、APJC クラウドに追加された 2 つの機能を紹介します。

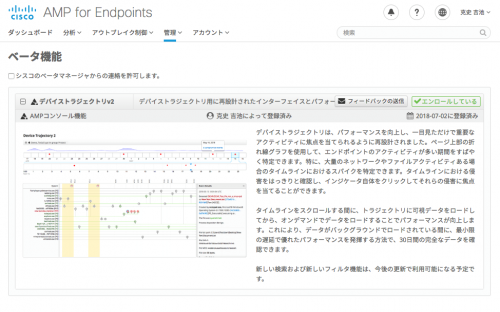

(1) ベータ機能

AMP には、様々な機能が次々と追加されています。新しい機能を瞬時に追加して管理機能を強化できるのは、クラウドベースのポータルという特性によるものであり、クラウド コンソールの強みでもあります。しかし、利用されているお客様にとっては、突然新機能が追加されることになり、それが好ましくない場合も発生します。

そこで追加されたのが、「ベータ機能」です。近い将来に AMP に追加される予定の新機能をいち早く試すことができるようにしたもので、実際にアップデートされた際にスムーズに運用を開始できるという利点もあります。

この機能は、[管理] > [ベータ機能] で実行できます。

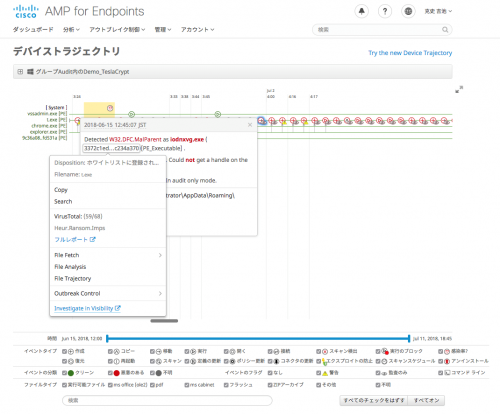

現在、デバイス トラジェクトリv2 がお試しで利用可能になっています。従来のトラジェクトリでは可視化した画面がポップアップによって隠れてしまうという問題がありました。それを解決するための新しいデザインが採用されています。

エンロールすると、今までのデバイス トラジェクトリの右上にデバイストラジェクトリv2 へ切り替えるためのリンクが表示されます。これをクリックすると、現在表示しているデバイス トラジェクトリ画面を一時的に v2 で表示させることができるようになります。なお、画面を開きなおすと、従来のトラジェクトリ画面が表示されます。

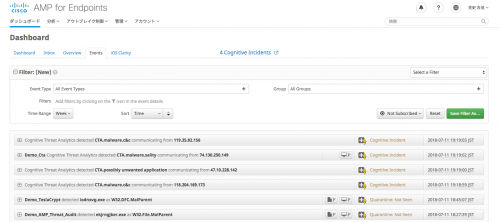

(2) Cisco Visibility

Cisco Visibility は、AMP for Endpoints を利用中のお客様に提供されているツールで、シスコのセキュリティ研究チームである Talos が収集しているGlobal Data、Threatgrid(サンドボックス)、Umbrella(DNS セキュリティ)といった情報を元に、お客様の AMP ポータル上のログとの相関を可視化してくれます。AMP の管理ポータルとは別のサーバ上で動作していますが、AMP for Endpoints のポータル ログインと同じクレデンシャルでログインできます。

Cisco Visibility の起動方法には、次の 2 種類があります。

1つ目は、直接ブラウザで以下のURLへアクセスする方法です。

https://visibility.apjc.amp.cisco.com/

2つ目は、AMP のコンソールのデバイス トラジェクトリ画面から、任意のハッシュ、URL、IP をクリックし、そこからリダイレクトする方法です。

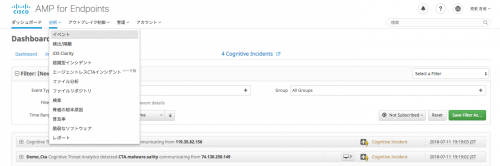

具体的には、まず [分析] > [イベント] をクリックします。

これで、デバイス トラジェクトリを表示されます。

ハッシュをクリックします。

[Investigate in Visibility] をクリックすると Cisco Visibility のページが開き、選択したハッシュに関する情報が表示されます。デバイス トラジェクトリやファイル トラジェクトリでマルウェアの挙動を解析しているときなど、気になるハッシュ、URL、IP を選択して [Investigate in Visibility] を選択すれば、該当する情報が検索されて可視化されるというわけです。

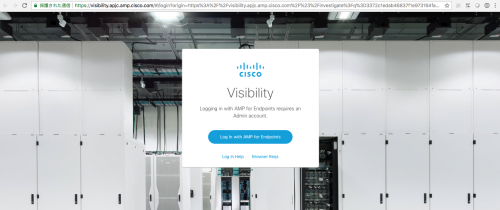

いずれの方法でも、Cisco Visiblity にアクセスすると、以下の様なログイン ページが表示されます。

[Log in with AMP for Endpoints] をクリックし、AMP のクレデンシャルを使ってログインします。

Cisco Visibility の使い方は直感的です。

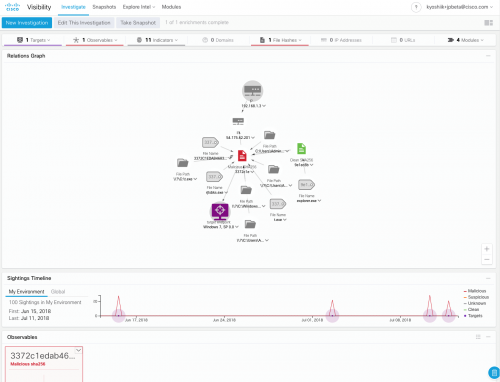

何かの事象について調べたければ、画面左上の [New Investigation] をクリックします。

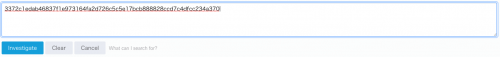

ここに気になる URL、IP、ハッシュを入力して [Investigate] をクリックするだけで、その情報に関連する情報が検索され、表示されます。

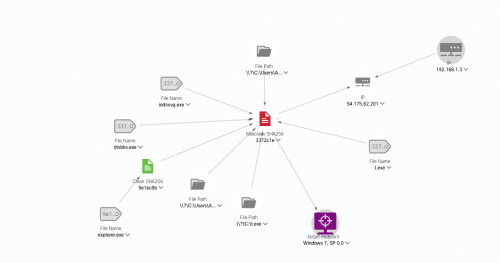

この図のなかで、紫色で表示されるコンピュータはマルウェアの攻撃を受けた端末で、赤色のアイコンはマルウェア自体を表しています。緑色のアイコンはシステム ファイルなどクリーンなファイルを表しています。さらにマルウェアがアクセスした IP アドレスなども可視化されて表示されます。上記の図をみると、マルウェアがアクセスした IP へ 192.168.1.3 のホストがアクセスしていることが分かります。危険なホストの可能性がありますね。

このように、単なる文字(ログ)の羅列ではなく、可視化された情報により、今まで見過ごされていたリスクをわかりやすく表示し、さらに一括検索による解析時間の短縮がおこなえる、非常にユニークなツールです。ぜひ、お試しください。

関連情報

Cisco AMP for Endpoints Free Trial

Tags: