【セキュリティ用語入門】ゼロトラストとは?概要やメリットなどを解説!

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

このシリーズでは、セキュリティ分野で最近よく耳にする言葉や企業の情報システム担当者であれば知っておきたい重要なキーワードについて、基礎からわかりやすく解説します。今回のテーマは「ゼロトラスト」です。「ゼロトラスト」は、今注目を集めている新しいセキュリティの概念です。それはどのような考え方なのでしょうか。従来のセキュリティに対する考え方との違いや、そのメリットを解説します。

ゼロトラストとは?

ゼロトラストとは、アメリカのフォレスターリサーチ社が2010年に提唱した考え方で「ゼロの信頼から始まる」ということを前提とした IT セキュリティのアプローチです。

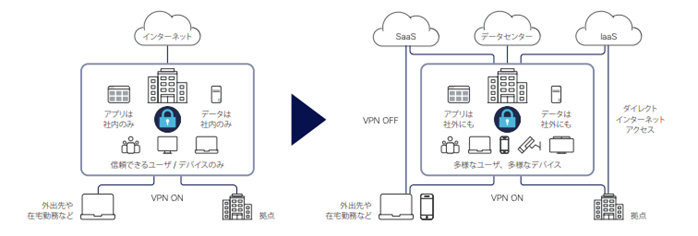

従来のセキュリティ対策では「社内は安全である」という前提のもと、社内と社外のネットワークに境界を設けて、その境界を監視することで、外部の脅威から守るという方法が一般的でした。しかし近年では、クラウドサービスの活用が増えたことやテレワークの普及などに伴い、「社内」と「社外」の境界が曖昧となり、多様なユーザ、多様なデバイスからの多様な接続先へのアクセスが増えました。それによって新たなセキュリティリスクが生まれ、ネットワークの境界を守るだけでは不十分になってきています。そこで登場したのが、社内か社外かを問わず「ゼロの信頼から始まる」ということを前提とした「ゼロトラスト」の考え方です。

ゼロトラストとは具体的に何を指すのか、ベンダーなどによってさまざまな説明がなされていますが、現在一般的に参照されている NIST(National Institute of Standards and Technology:米国国立標準技術研究所)のレポートでは、ゼロトラストの定義は「情報システム、サービスへのリクエスト毎のアクセス決定を正確に実行する、また、その不確実性を排除するために設計されたコンセプトとアイデアのコレクション」としています。

つまり「社内のネットワークの中にあるユーザやデバイスであれば安全」と暗黙のうちに信頼してしまうのではなく、巧妙ななりすましやハッキングのリスクが常に存在するという前提に立ち、すべてのユーザやデバイスに対して「不正アクセスではないか?」「不審な振る舞いをしていないか?」など、常に検証や確認を繰り返すという考え方です。

たとえば、従来型のセキュリティモデルでは、ファイアウォールで社内ネットワークへの不正な侵入を遮断し、ウイルス対策ソフトでメールに添付されてくるウイルスを検知していました。ゼロトラストの考え方に立つ場合、そうした防御に加えて、社内にいるユーザがファイルをやり取りする場合でも、宛先やファイルの内容などを検証することで不審な振る舞いを見つけ出すのです。

ゼロトラストが注目されるようになった理由は?

なぜ今、ゼロトラストのような考え方が求められるようになってきたのでしょうか。企業における IT 活用の歴史とともに振り返ってみましょう。

・1980年代〜

サーバもパソコンなども基本的に社内でつながっていました。インターネットが普及し始め、社外から情報を収集したりメールをやり取りしたりするようになっても、ネットワークの境界で外部からの攻撃を防ぐことができました。

・2000年代〜

クラウドサービスが広まってくると、サーバが社内だけでなくネットワークの外にも置かれるようになりました。社外のサーバに社内のデバイスからアクセスして情報をやり取りするようになると、境界での監視だけでは社内のさまざまなリソースを守ることが難しくなってきました。

・2010年代

クラウドサービスの活用がますます増え、テレワークなども普及するようになりました。社内外問わず、さまざまなデバイス、場所からのアクセスが可能となり、従来の「境界型」の防御では複雑化したサイバー攻撃に対応できないことが明白になってきました。

そこで注目され始めたのがゼロトラストの概念です。2010年にフォレスターリサーチ社が初めてゼロトラストを提唱した後、2017年には Google が8年がかりで構築したゼロトラストモデル「BeyondCorp」を発表するなど、ゼロトラストの考え方に基づいたさまざまなアプローチが生まれました。さらに、2020年には NIST が「NIST Special Publication 800-207」というレポートを公開し、一般化されました。現在、世界各国のセキュリティ管理者、ネットワーク管理者がこの文書を参考にしています。

ゼロトラストを実現するための要素

NIST は、ゼロトラストの目標として以下の2つを掲げています。

1.必要最小限の特権のみをアクセスに付与しリソースを制限

2.リソースの保護方法、信頼が暗黙に付与されず、継続的に評価

この場合のリソースとは、すべての「データ」「デバイス」「アプリケーション」「サービス」をはじめ、「サーバ」や「ネットワーク機器」なども含みます。ゼロトラストでは、どのようなリソースであっても暗黙のうちに信頼するのではなく、その都度、安全かどうかを検証します。また、アクセスを許可する場合も必要最小限の特権のみを与えることで、万一脅威にさらされた場合も、その被害を最小限に留めるのです。

では、具体的にどのようにゼロトラストのセキュリティを実現するのでしょうか。NIST では、ゼロトラストの基本となる組み立て「ゼロトラスト論理アーキテクチャ」を示しています。それは、以下のような要素から構成されています。

ポリシーエンジン:リソースへのアクセスを許可する決定を行う

ポリシーアドミニストレータ:リソース間の通信経路の確立や遮断を行う

ポリシー実施ポイント:リソース間の接続を有効にして監視し、最終的に接続を終了する

これらによって、「アクセスしてきた端末は許可されている端末か」「アクセスしてきた端末はマルウェアに感染していないか」「アクセスしてきたのは許可されているユーザか」などが判断され、セキュリティレベルの基準を満たしていて安全だと判断すれば通信を許可するのです。加えてゼロトラストでは、このセキュリティレベルの判断が永続的に有効になるのではなく、アクセスがあるたびに認証を行うことで安全性を保ちます。

ゼロトラストを採用するメリット

最後に、企業が自社のセキュリティにおいてゼロトラストを採用するメリットを整理しましょう。

- セキュリティ強度が高まる

ゼロトラストによって、従来の境界型のセキュリティでは防ぐことが難しい攻撃にも対処できます。社内のネットワークだから安全、一度アクセスを許可したユーザだから安全、と暗黙のうちに信頼してしまうのではなく、常に検証や確認を繰り返します。

- 多様な環境での利用、多様なサービスの利用が安心して行える

たとえば、境界型のセキュリティ対策では、基本的に認証を受けていないデバイスの社外からのアクセスは認められません。一方ゼロトラストの場合は、セッションごとに脅威の有無をチェックするので、事前に認証を受けていないデバイスでもアクセス時に認証されれば、社内システムにアクセスできるようになります。クラウドサービスの利用やテレワークも安心して行えます。

ゼロトラストに基づいたセキュリティ対策を行うことで、安心してより積極的に IT の活用を進めることができます。DX 推進や働き方の多様化などを進めるにあたって、ぜひゼロトラストについても理解を深めておきましょう。

関連記事

- 現代のセキュリティ問題を解決する「SASE」。導入する前に知っておきたいこと

- まずは多要素認証(MFA)から。リモートワークにおいて必要なセキュリティ 対策とは?

- 自社にあった方法はどれ?多要素認証(MFA)ソリューション選びのポイント

- 中小企業も知っておきたい、リモートワーク時代のセキュリティに必須の「ゼロトラスト」とは?

- 【セキュリティ用語入門】多要素認証(MFA)とは?概要やメリット・デメリットを解説!

- 【セキュリティ用語入門】EDR とは?主要な機能、EPP や XDR との違いも解説

- 【セキュリティ用語入門】SASE(サッシー)とは?概念や構成する要素を解説

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

Tags: