自社にあった方法はどれ?多要素認証(MFA)ソリューション選びのポイント

端末やサーバへのアクセス、Web サービスへのログインなどにおいて従来は ID とパスワードによる認証が主流でした。しかし、最近ではよりセキュリティ強度の高い多要素認証が注目されています。リモートワークが普及してセキュリティ上の新たな脅威も生まれるなか、大企業のみならず中小規模の企業であっても、ID とパスワード頼みのセキュリティから脱却することが推奨されます。そこで今回のブログでは多要素認証の種類や選び方、導入時の注意点について解説します。

多要素認証の 3 要素とは?

多要素認証(MFA:Multi-Factor Authentication)とは、複数の要素を組み合わせてユーザを認証する仕組みのことです。パソコンなどの端末やサーバにアクセスしたり、Web サービスにログインしたりする際に、ID とパスワードだけで認証する場合は「単要素」での認証になりますが、これに IC カードでの認証や指紋認証など、複数の要素を組み合わせることで、セキュリティ強度が高まります。

では、認証のための要素としてはどのようなものがあるのでしょうか。大きく分けると知識情報、所持情報、生体情報の3つがあります。

1.知識情報

本人のみが知っている情報によって認証します。具体例としては ID/パスワード、PIN 番号、秘密の質問などが挙げられます。

2.所持情報

本人が持っている物品によって認証を行う方式です。たとえば、IC カードや USB デバイス、スマートフォンに届く SMS・ワンタイムパスワード・プッシュ通知などが所持情報にあたります。

3.生体情報

本人の身体的特徴を読み取って認証する方法です。代表的なものに指紋、顔、虹彩、網膜、静脈などがあります。

多要素認証とは、上記の 3 つの要素のうち 2 つ以上の要素を組み合わせた認証のことです。

認証方法の違いによる、特徴を比較!

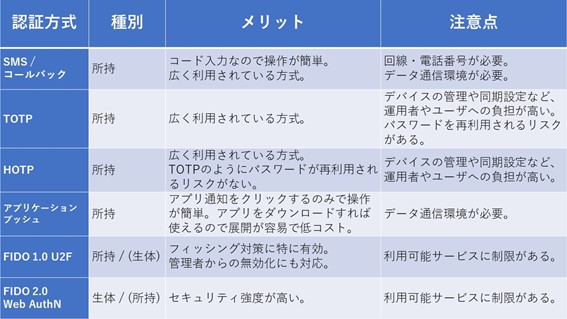

多要素認証に使われる認証方式にはさまざまなものがありますが、現状では第一認証として ID とパスワードを用い、第二認証として所有情報もしくは生体情報を設定するパターンが主流です。そこで、ここでは第二認証としてよく採用されている認証方式や今注目されている認証方式を取り上げ、それぞれの特徴を紹介します。

・SMS /コールバック

登録したスマートフォン宛に SMS で送られたパスコードを入力したり、かかってきた電話に応答したりすることで認証が完了します。

・TOTP(Time-based One-Time Password)

時刻に同期して生成され、一定の時間内のみ利用できるパスワードを、スマートフォンなどの端末に送信します。

・HOTP(HMAC-based One-Time Password)

ランダムに生成され、1回のみ使えるパスワードをデバイスに送信します。

・アプリケーションプッシュ

スマートフォンなどにインストールしたアプリにプッシュ通知が届き、承認ボタンをタップすると認証されます。

・FIDO 1.0 U2F(Universal 2nd Factor)

次世代型の認証技術「FIDO」に基づく認証方法の1つで、USBデバイスなどの物理的なセキュリティキーを端末に差し込んでタップすることで認証を行います。

・FIDO 2.0 WebAuthn

次世代型認証技術「FIDO」を拡張し、パソコンやスマートフォンに搭載された生体認証機構を利用した、ブラウザ経由の認証を行います。多要素認証およびパスワードレス認証の基盤として今後の展開が期待されています。

これらの認証方式について、主なメリットや導入時の注意点をまとめたのが以下の表です。スマートフォンなどを活用することで手軽に導入できるものもあれば、新たなデバイスを購入・配布した上で利用するものもあります。U2F や WebAuthn などは、セキュリティ強度が高いものの、比較的新しい方式で、現時点では利用可能なサービスに限りがあるため注意が必要です。よって、安全性やコスト、運用の手間などのバランスを考えて選ぶ必要があります。

自社にあった認証方法の選び方は?

それでは、さまざまな認証方式の中からどのように選択すればよいのでしょうか。安全性はもちろんですが、コストや運用の手間、ユーザビリティなどを考慮して自社に合ったものを選びましょう。

たとえば、日頃から業務にスマートフォンを利用している場合、スマートフォンを用いた認証方式は導入や運用の手間が少なく、便利と考えられます。シスコの多要素認証ソリューション「Duo」を利用いただいている企業でも、現在はスマホアプリによる認証の利用が非常に多い状況です。

ワンタイムパスワードは、金融機関の顧客向け Web サービスなどで早くから導入されてきました。不特定多数のユーザが対象となるサービスでも、容易に利用できるところが選ばれている理由と考えられます。また、最近ではワンタイムパスワードがパソコンやスマートフォンに表示されるアプリ、いわゆる「ソフトウェアトークン」を使う企業も増えてきています。USB などのデバイスを必要とする「ハードウェアトークン」に比べて配布・運用のコストが削減でき、ユーザも持ち運びの手間や紛失のリスクがなくなります

指紋認証や顔認証といった生体認証を導入する企業も増えています。パソコンのログインやネットワークへの接続時などに生体認証を採用している企業は以前からありましたが、最近はスマートフォンやタブレッドなど生体認証を利用できる端末が広がったこともあり、クラウドサービスやアプリケーションの認証といったより幅広いシーンで活用されています。

多要素認証を導入するうえでの注意点

最後に、初めて多要素認証を導入する場合に注意すべきポイントを確認しましょう。

ポイント 1:幅広く適用できるソリューションを選択

現在、多要素認証のためのさまざまなソリューションが登場していますが、自社の既存のシステムや利用サービスについて整理した上でなるべく幅広く対応できるソリューションを選びましょう。個別のツールやサービスごとに導入していくと、導入・運用の手間やコストが余計にかかってしまう場合があるからです。そのためにも、導入予定の多要素認証ソリューションがどのようなサービス・アプリケーションに対応しているかを事前に確認しておくことが大切です。

たとえば、シスコの Duo であれば、Salesforce や AWS、Dropbox、Office365 といったクラウドサービスに対応しています。

※参考 Duo が対応しているサービス

ポイント2:ユーザビリティに配慮する

理論的には、多くの要素を組み合わせるほどセキュリティ強度が高まりますが、認証のステップが増えると、ユーザにとって不便に感じられてしまうこともあるでしょう。そこで、多要素認証とあわせてシングルサインオンなどを導入すると、一度の認証によって複数のアプリやクラウドサービスの利用が可能になるため、セキュリティ強化と同時にユーザービリティの向上も実現することができます。

ポイント3:将来的な変化を見据えて検討する

セキュリティ環境や技術は日進月歩で進化しているため、現在のトレンドや将来的な予測も踏まえた上で、今何を導入すべきかを考えることも重要です。たとえば、これからのユーザ認証は「パスワードレス」へ向かっていくと言われています。パスワードを使った認証には多くのリスクがあるため、WebAuthnのようなパスワードを必要としない方式の利用が今後増えていくと思われます。

このような最新の動向も見据え、長期的な視点から多要素認証システムの導入を検討してみてください。

Duo の無料トライアルをお試しください

購入前にお試しいただけます。30 日間の無料トライアルをご利用ください。いつでもどこでも安全安心な Duo のセキュリティを体験していただけます。

関連記事

まずは多要素認証(MFA)から。リモートワークにおいて必要なセキュリティ対策とは?

現代のセキュリティ問題を解決する「SASE」。導入する前に知っておきたいこと

中小企業も知っておきたい、リモートワーク時代のセキュリティに必須の「ゼロトラスト」とは?

【セキュリティ用語入門】EDR とは?主要な機能、EPP や XDR との違いも解説

【セキュリティ用語入門】SASE(サッシー)とは?概念や構成する要素を解説

【セキュリティ用語入門】多要素認証(MFA)とは?概要やメリット・デメリットを解説!

【セキュリティ用語入門】ゼロトラストとは?概要やメリットなどを解説!

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3