現代のセキュリティ問題を解決する「SASE」。導入する前に知っておきたいこと

企業 IT を取り巻く環境と働き方が急速に変化する中で、旧来のセキュリティ環境はさまざまな問題に直面しています。そうした問題を解決するために生まれた、セキュリティ・フレームワークが「SASE」です。現在、多くのベンダーが「SASE」を指向した製品やソリューションを市場に投入し始めています。この記事では、SASE が登場した背景と解決を目指している課題、そしてこれから SASE を導入する企業が考えておくべきポイントについて紹介します。

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

リモートワーク時代に押さえておきたい「SASE」の基本と前提

SASE(サッシー)は「Secure Access Service Edge」の頭文字を取ったもので、IT リサーチ会社のガートナーが 2019 年に提唱した新しいサービスです。

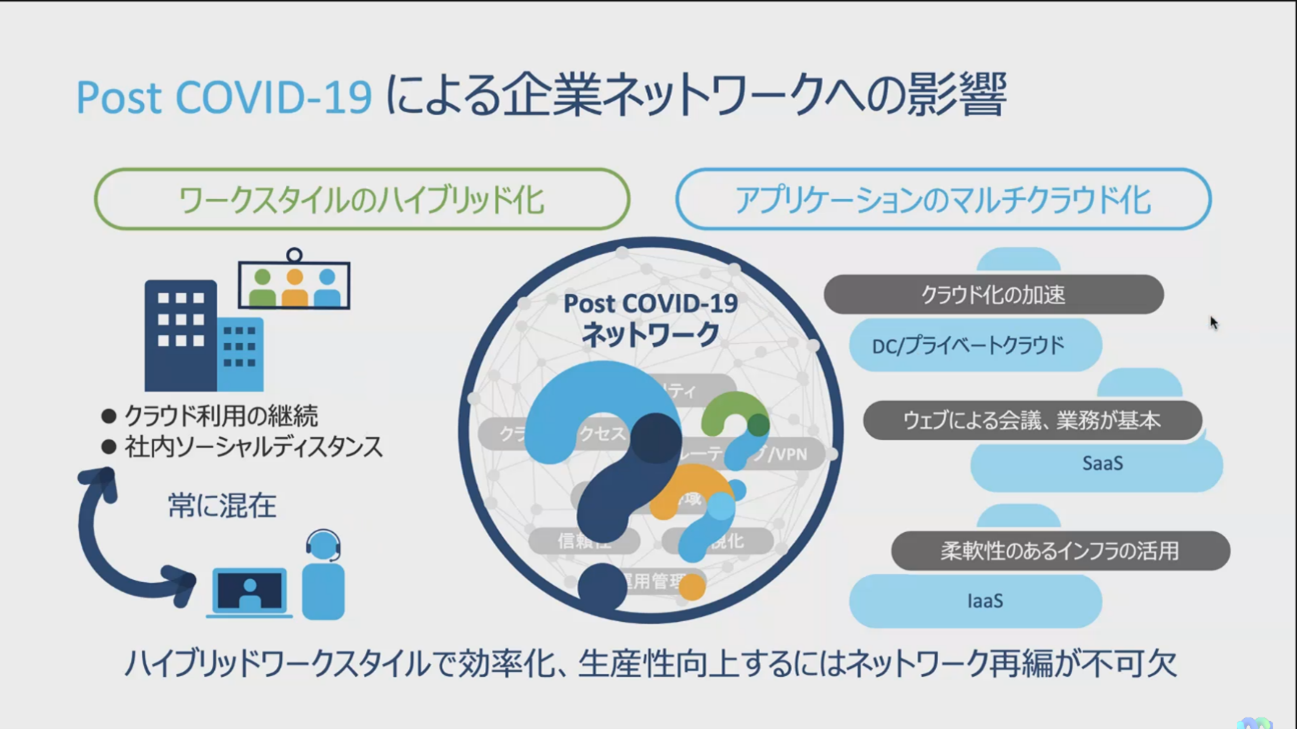

ここ数十年ほどの間に、企業 IT を取り巻く環境は大きく変化しました。同時に企業における「ネットワーク」の使い方も大きく変わり、旧来の考え方で構築されたネットワークには、多くの課題が生まれています。こうしたことを背景に、SASE が目指すのは「環境の変化に対応し、従業員がセキュアかつ快適に仕事ができるネットワークとセキュリティのサービス」です。

では具体的にどのような「変化」が起き、どのような「課題」が生まれているのでしょうか。例を挙げて、考えてみましょう。

例1:クラウド活用によるトラフィック量の増加

かつて、従業員が業務に使うアプリケーションは、従業員個々のパソコン、社内のサーバルーム、あるいは自社の所有するデータセンターにあるハードウェアで動いていました。しかし、インターネット上の IT リソースやアプリケーションをサービスとして利用する「クラウド」の活用が急速に進み、メールやオフィスソフト、スケジューラ、Web 会議といったツールをはじめ、さまざまな外部クラウドサービスを利用する企業が急増しています。

クラウドの活用範囲が広がると、企業とインターネットとの間のトラフィックは一気に増加します。アプリケーションの利用が集中する時間帯が増え、クライアントのアップデートなどのタイミングで回線の帯域が足りなくなり、「ネットワークが遅くて仕事にならない!」と従業員から不満が生まれるケースも増えています。

例2:リモートワークの急速な普及で、新しい環境への適応が困難に

また、従業員の働き方も変化しました。オフィス内に据え置きのパソコンを利用するのが当たり前だった時代から、1 人の従業員が複数のパソコンやスマートデバイスを使い分け、外出先や自宅で業務を行う、いわゆる「リモートワーク」も標準的な働き方になりつつあります。特に、2020 年から断続的に続く COVID-19 の 影響で、従業員がオフィスに出社しなくても業務を行える環境づくりは世界的にも喫緊の課題になりました。

過去、オフィス外での仕事というのは、外出機会の多い一部の部署や、出張している管理職といった一部の従業員に限られており、企業は VPN(Virtual Private Network:仮想専用線)や VDI(Virtual Desktop Infrastructure:デスクトップ仮想化基盤)などを導入して、その環境を整えてきました。利用者を増やしたい場合には、ネットワーク機器や回線の増強などで対応を行ってきましたが、全社規模でのリモートワークを短期間で実現しようとしたときに、調達のスケジュールやコスト面など、さまざまな面で難しさを感じた企業も多いようです。

これからのネットワークセキュリティを考える上で、社内外の区別は意味がない?

このように、ユーザとアプリケーションが、社内外の隔てなく広く分散する状況は、ガバナンスやセキュリティ面のリスクも高めます。部署単位で利用しているクラウドサービスの利用状況を全社レベルで把握したり、社外で業務に使われる端末のセキュリティ対策を徹底させたりといった対応が必要になりますが、そのために個別のソリューションを導入し、運用していこうとすると、コストも運用の負荷も増大していきます。

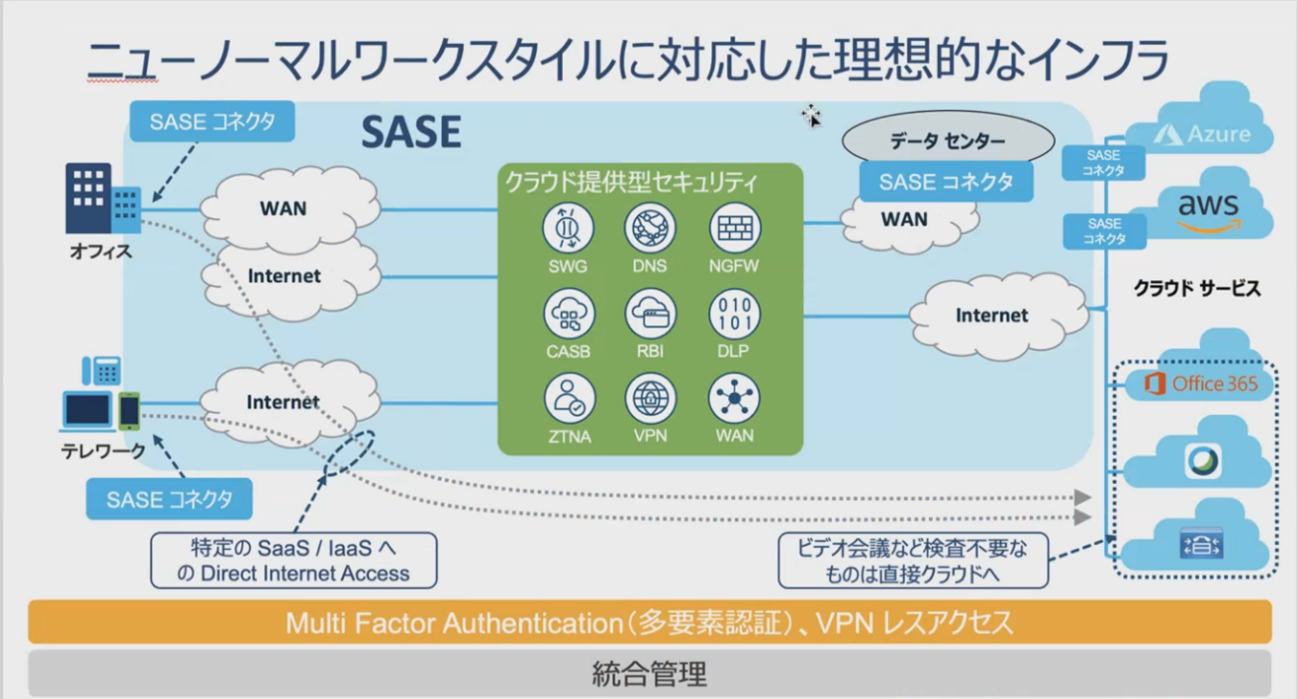

そこで重要となってくるのが「SASE」ですが、SASE の考え方やイメージをつかむために頭に置いておくべきなのは、現在のビジネスにとって「ネットワーク」が不可欠であり、ネットワークについて考える際には、同時に「セキュリティ」についても考慮する必要があるということ。かつ、前述の変化によって旧来のような「社内と社外」というネットワークの区分は意味が薄れており、現在の状況に対応できる新しい考え方が求められているという点です。

SASE は、そうしたニーズに応える存在となることを大いに期待されています。

SASEと「ゼロトラスト」の違いは?

SASE と同様に、近年のITセキュリティで注目されているキーワードに「ゼロトラスト」があります。両者にはどのような違いがあるのでしょうか。

SASE を提唱したガートナー社は、SASE を「包括的な WAN(Wide Area Network)とネットワークセキュリティ機能を組み合わせて、デジタル企業のダイナミックなセキュアアクセスのニーズをサポートするアーキテクチャ」であると定義しており、その機能は「新興のサービスとして提供される」とも述べています。

分かりやすく言い換えれば、SASE は「ネットワークと、包括的なネットワークセキュリティ機能をまとめて提供するサービス」であると解釈できるでしょう。

一方ゼロトラストは、IT セキュリティにおいて「ユーザやデバイスの認証を動的に行い、そのつど、データやアプリケーションに対する必要最小限のアクセス権限を与える」ことを基本とする考え方です。ゼロトラストは 2010 年前後から提唱されてきた概念であり、2019 年に提唱された SASE においても、認証やサービス提供の仕組みの中にゼロトラストのコンセプトが反映されています。つまり SASE は、その要素の一部にゼロトラストの考え方を含む、ネットワークセキュリティについての具体的なソリューション(サービス)を表していると考えることができるでしょう。

SASE 導入に向けて企業にできることは?

SASE は、従来は個別に導入・運用してきた「ネットワーク」や「ネットワークセキュリティ」に関するさまざまな機能やサービスを包括的に提供するものです。

では、企業のネットワーク環境を SASE 導入に向けて変革していく際には、どのようなことから取り組めばいいのでしょうか。ポイントを 3 つほど紹介します。

ポイント 1:ロードマップの作成

まず、これまで「社内と社外をどうつなげて、セキュリティをどこで担保するか」という視点で構築してきたネットワーク全体を、新しいものへと再構築していく必要があります。そのためには、ネットワークとセキュリティ対策の現状、導入しているソリューションなどを棚卸しした上で、可能な部分から SASE を指向したものへと置き換えていくための、3~5 年間の具体的なタイムラインを伴うロードマップを策定することが重要です。

ポイント 2:サービスやネットワークの更改に合わせて、SASE 製品を導入

ロードマップのマイルストーンには、オフィスの新設や閉鎖に伴うネットワークの敷設時や、ネットワークやセキュリティに関する機器やサービスの契約更改のタイミングなどが挙げられます。ネットワーク更改のタイミングでは、SDN(Software Defined Network)、SD-WAN(Software Defined Wide Area Network)などの導入と合わせて、SASE を指向したサービスの導入を検討しましょう。その評価にあたっては、ネットワークインフラの担当者だけでなく、セキュリティの担当者やプロバイダー、SASE ベンダーにも参画してもらい、同時に検討を行うのが得策です。

ポイント 3:なるべく単一のベンダーのソリューションに統合

あわせて、現在個別に導入している SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、VPN(Virtual Private Network)などがあれば、その更新のタイミングでベンダーの動向を調査しながら、なるべく単一のベンダー(あるいは提携を行っている 2 つ以内のベンダー)が提供するクラウドソリューションに統合していくことを視野に入れましょう。

というのも、SASE は登場したばかりのコンセプトであり、今後数年間で各社が提供するソリューションの内容や、市場の動向が大きく変化する可能性が高いと考えられるからです。またこの先、ベンダーの買収や合併も進むと予想されます。企業ユーザは、自社の SASE が将来的に「つぎはぎ」になってしまう状況を避けつつ、ビジネスニーズに合ったネットワーク環境を維持できるよう、その動向に注意を払う必要があるのです。新たに SASE に関連するサービスを導入する場合、契約は最大でも 3 年程度に留めておき、2 年が経過した段階で再評価するというのも 1 つの方法です。

SASE 導入のロードマップを描く上で大切なのは、SASE というコンセプトとそれを具体化したサービスが、いずれも現在進行形で進化していることへの理解です。その上で、自社にとって今重要度の高い機能を実現できる、信頼性の高いサービスを選択していくことがポイントになります。ちなみにシスコにおいても、代表的な SASE ソリューション「Cisco Umbrella」をはじめ、ネットワークとセキュリティに関わる製品およびサービスをさまざまな企業の SASE 実現をサポートできるものへと急ピッチで拡充しています。

SASE は企業規模や業種などを問わず、多様なクラウドを活用しながら、場所やデバイスにとらわれない働き方を実現しようとしている企業にとって、将来的なネットワークとセキュリティのあり方を考える上で必須のソリューションになっていくでしょう。そのための準備は今すぐに始めることができます。

関連記事

まずは多要素認証(MFA)から。リモートワークにおいて必要なセキュリティ対策とは?

自社にあった方法はどれ?多要素認証(MFA)ソリューション選びのポイント

中小企業も知っておきたい、リモートワーク時代のセキュリティに必須の「ゼロトラスト」とは?

【セキュリティ用語入門】EDR とは?主要な機能、EPP や XDR との違いも解説

【セキュリティ用語入門】SASE(サッシー)とは?概念や構成する要素を解説

【セキュリティ用語入門】多要素認証(MFA)とは?概要やメリット・デメリットを解説!

【セキュリティ用語入門】ゼロトラストとは?概要やメリットなどを解説!

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3

Tags: