Cisco Secure Workload の Vulnerability Dashboard でワークロードの脆弱性を知ろう!

外部からのアプリケーションワークロードへの攻撃を未然に防ぐにはワークロードが持つ脆弱性について正確に把握し随時適切な対処を取ることが重要です。今日は Cisco Secure Workload (以下CSW)のVulnerability Dashboard による脆弱性の把握とその活用方法についてご紹介いたします。

CSW はワークロードにインストールしたエージェントからワークロード内部の様々な情報、中でも脆弱性に関連する項目としてインストール済みのソフトウェアパッケージの情報を収集します。同時に、CWS は NVD の CVE データも参照し常にアップデートしています。つまり、ワークロード側からはソフトウェアパッケージの種類とそのバージョン、NVD からは脆弱性を持つソフトウェアパッケージと該当バージョンの情報を集めていますので、どのワークロードがどの脆弱性を持っているのかを知ることができます。しかしながら CSW では数千から数万のワークロードを管理しているケースもあり、かつ現実的には個々のワークロードは多数の脆弱性を常に内包している状況ですので脆弱性の数と該当ワークロードの組み合わせは膨大な数になります。このような状況では自社のアプリケーション環境全体の状態を俯瞰的に把握、つまり全体における脆弱性の数やリスクの深刻度、脆弱性の種類(攻撃のベクトル等)などを一覧性を持って確認しつつ、特定の要素や条件でフィルタやソートができる機能が必要です。Vulnerability Dashboard はこのような用途に最適なダッシュボードツールとなっています。では、どのような機能があるのか実際に見ていきましょう。

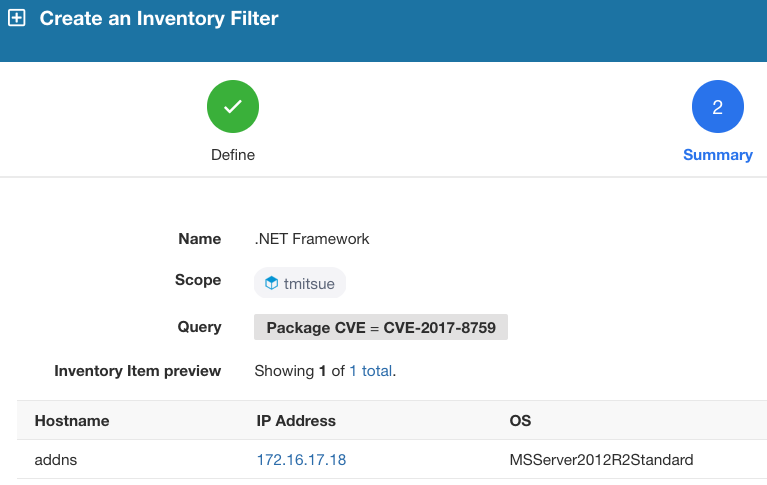

[図1]

図1は Vulnerability Dashboard のスクリーンショットです。

上半分は Vulnerability の種別と種別毎の数、深刻度スコアなどをグラフ表示する部分で、下半分は実際の脆弱性、ソフトウェアパッケージ、ワークロードの詳細情報を表示する部分です。これは “CVSS V3” 基準での表示となっていますが、画面左上の部分で “CVSS V2″、”CVSS V3” どちらの基準で表示するのかを選択可能になっています。

[図2]

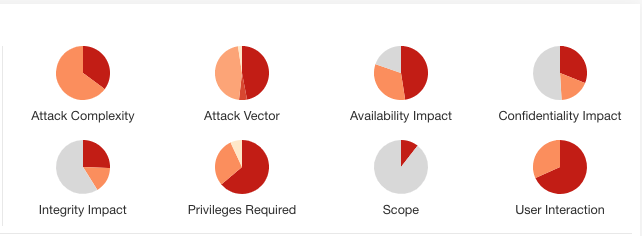

この8つの円グラフは “CVSS V3″ の基本評価基準の8項目とその項目内の該当区分の割合を表示しています。”CVSS V2” を選択した場合は “CVSS V2” の基本評価基準の項目で円グラフが表示されます。以下は “CVSS v3” での基本評価基準8項目の内容です。

Attack Complexity (攻撃条件の複雑さ)

– Hight (高)

– Low (低)

Attack Vector (攻撃元区分)

– Network (ネットワーク)

– Adjacent Network (隣接)

– Local (ローカル)

– Physical (物理)

Availability Impact (業務停止の可能性)

– Hight (高)

– Low (低)

– None (なし)

Confidentiality Impact (情報漏洩の可能性)

– Hight (高)

– Low (低)

– None (なし)

Integrity Impact (情報改ざんの可能性)

– Hight (高)

– Low (低)

– None (なし)

Privileges Required (必要な特権レベル)

– None (不要)

– Low (低)

– Hight (高)

Scope (スコープ)

– Changed (変更あり)

– Unchanged (変更なし)

User Interaction (ユーザ関与レベル)

– None (不要)

– Required (要)

この円グラフは各項目の各区分をクリックすることで任意の項目と区分で脆弱性をフィルタして表示することが可能となっています。注目したい項目や区分を限定してワークロード群のリスク状況を把握するのに非常に便利な機能です。また、特定の “Software Package” や “Workload” を特定した上で調査したい場合は[図1]の真ん中左側に “CVEs”、”Packages”、”Workloads” の 3 つのタブがあり、それぞれの観点でドリルダウンして脆弱性を追うことも可能です。

さて、脆弱性の把握・追跡は Vulnerability Dashboard が非常に便利なことは分かりました。では実際どのようなアクションができるのかを見てみましょう。CWS は”脆弱性”や “CVSS V2/V3 の深刻度スコア”、”software package とそのバージョン”といった要素で fitler を作成し、該当するワークロードをセグメンテーションすることができます。つまり条件に合致するワークロードに任意の通信ポリシーを適用することで論理的に隔離したり通信を限定したりといったコントロールが可能なのです。

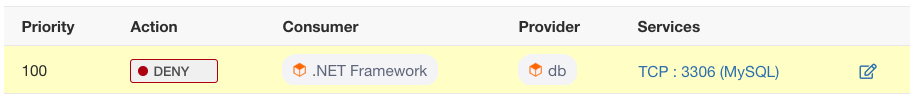

図3は Microsoft .Net Framework の脆弱性 “CVE-2017-8759” を持つワークロードをセグメンテーションする filter 作成の際のスクリーンショットです。この脆弱性に該当するワークロードがいる場合はfilter作成時点で表示されるようになっています。この例では1台の Windows2012 サーバが該当していることが分かります。

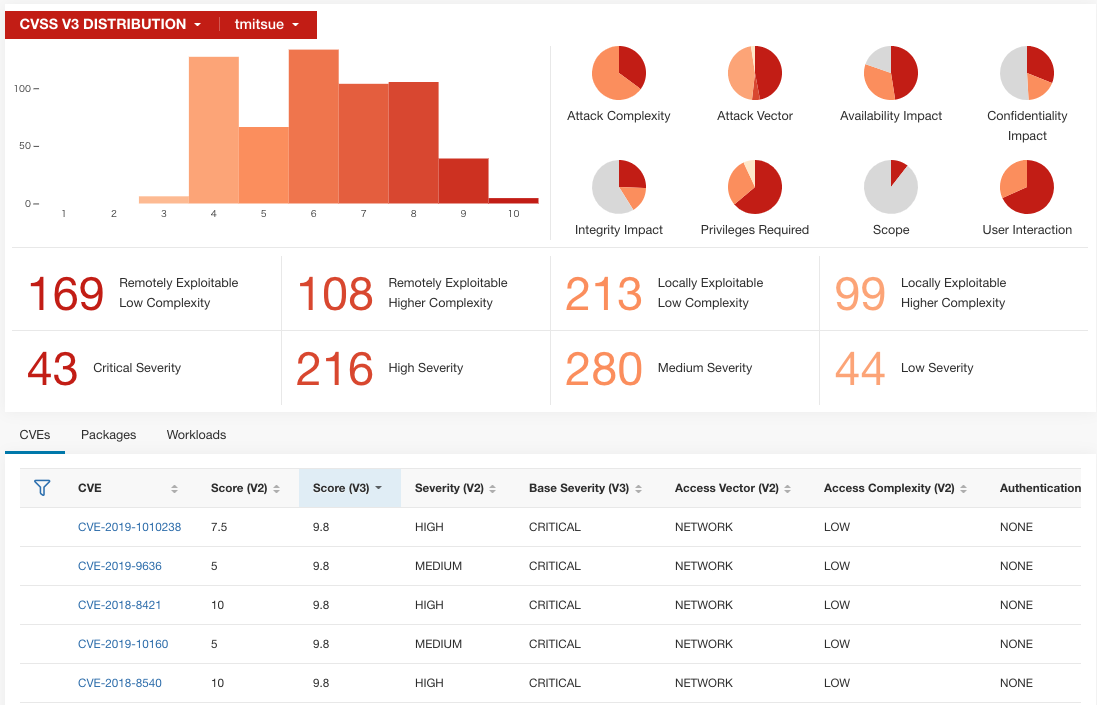

図4は図3で作成した filter を実際の通信ポリシーの定義に活用しているところです。

この例では filter”.NET Framework” の内容に該当するワークロードは filter”db” に該当するワークロードに対し port3306 で通信ができなくなります。作成した fitler と定義するポリシーの組み合わせは自由ですのでこの例のように DB などの機微情報を持つワークロードへのアクセスを制限したり、自分発のインターネット向けの通信を制限することで c&c サーバへのコネクトバック通信を未然に防止したり、様々な対処を取ることが可能になっています。

Cisco Secure Workload は脆弱性の把握だけでなく、脆弱性を理解した上で該当するワークロードに実際の対処(アクション)まで行うことができるソリューションです。皆様のワークロードを継続的に保護する為にもぜひ Cisco Secure Workload をご検討ください!

https://www.cisco.com/c/en/us/products/security/tetration/index.html![]()