新しい VPNFilter マルウェアは世界中の少なくとも 500,000 のネットワーク デバイスを標的にしている

INTRO

数ヵ月の間、Talos は官民両方の脅威インテリジェンス パートナーおよび警察とともに、高度な技術を持ち、国家が支援または絡んでいる可能性が高い行為者による、「VPNFilter」と呼ばれる洗練されたモジュール式マルウェア システムの広範囲な使用について調査してきました。調査はまだ完了していませんが、最近のいくつかの動向から、進むべき正しい道は今すぐ調査結果を共有し、影響を受ける当事者が自己防衛のために適切な処置を取れるようにすることだと確信するようになりました。 特に、このマルウェアのコードは、BlackEnergy マルウェアのいくつかのバージョンと部分的に一致します。これはウクライナにある標的のデバイスへの複数回にわたる大規模な攻撃に加担したマルウェアです。決して確定的というわけではありませんが、破壊をもたらす可能性があるマルウェアの VPNFilter が、驚くべき速さでウクライナのホストに活発に感染し、その国専用のコマンドアンドコントロール(C2)インフラストラクチャを利用したことも観察しました。これらの要素を総合的に検討し、研究を完了する前に調査結果を公開するのがベストであると感じるようになりました。早期に公開するということは、まだすべての答えが出ていないということを意味します(疑問点すらすべて特定できていないかもしれません)。それでこのブログ記事は現時点での調査結果を示しており、調査の継続に応じて調査結果を更新する予定です。

この工作行為の規模と能力の両方を調査の対象としています。パートナーとの調査により、感染したデバイスが少なくとも 54 の国で、少なく見ても 500,000 台はあると推定しています。VPNFilter によって影響を受ける既知のデバイスは、小規模ホーム オフィス(SOHO)空間にある Linksys、MikroTik、NETGEAR、および TP-Link のネットワーク機器と、QNAP ネットワーク接続ストレージ(NAS)デバイスです。シスコを含む他のベンダーでは VPNFilter の感染が確認されていませんが、調査は継続します。ネットワーク機器上でのこのマルウェアの動作は特別な考慮の対象です。VPNFilter マルウェアのコンポーネントにより、Web サイト資格情報の窃盗や Modbus SCADA プロトコルの監視が可能になるからです。最後の点として、このマルウェアには感染したデバイスを使用不能にできる破壊能力があり、個々の被害デバイスをその状態にすることも一斉にそうすることもできます。さらに世界中の何十万もの被害デバイスのインターネット アクセスを切断することもできます。

この行為者が標的とするタイプのデバイスは、防衛が困難です。それらのデバイスは多くの場合ネットワークの境界にあり、侵入防止システム(IPS)を備えておらず、通常はウイルス対策(AV)パッケージなど利用可能なホストベースの保護システムはありません。どのケースにおいても使用された特定の弱点は確認されていませんが、標的とされたほとんどのデバイスで、特に旧バージョンのものには既知の公開されている弱点やデフォルトの資格情報があり、それにより侵入が比較的容易です。このすべては少なくとも 2016 年以降のこの脅威の静かな成長に貢献しています。

この記事は、Talos のブログで通常公開している技術的知見を記載します。さらに、シスコの調査結果とアナリストによる背景情報を使用して、この脅威の背後にあるスパイ行為についていくつかの見解を詳述し、行為者がおそらく取ったであろう思考プロセスと意思決定について論考します。さらに、この脅威に対する防御方法と、感染した可能性があるデバイスの取り扱い方法についても説明します。最後に、まだ観察していない事柄があることは間違いないものの、現時点まで観察してきた IOC を共有のために公開します。

技術面の概要

VPNFilter マルウェアは、マルチステージのモジュール式プラットフォームであり、インテリジェンス収集操作と破壊的サイバー攻撃操作の両方を実行する多彩な機能を備えています。

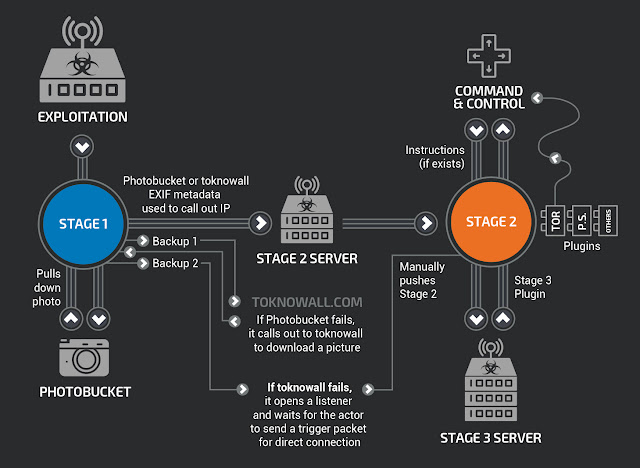

ステージ 1 マルウェアは再起動しても持続します。マルウェアは通常、デバイスを再起動すると持続できないので、この点で IoT デバイスを標的にする他のマルウェアとは異なっています。ステージ 1 の主な目的は、永続的な足がかりを得て、ステージ 2 マルウェアを展開できるようにすることです。ステージ 1 は、複数の冗長コマンドおよび制御(C2)メカニズムを利用して、現在のステージ 2 展開サーバの IP アドレスを検出します。これによりこのマルウェアは非常に堅牢になり、予測不能な C2 インフラストラクチャの変更に対応できるようになります。

ステージ 2 マルウェア(再起動すると持続しない)は、ファイル収集、コマンド実行、データ抜き取り、デバイス管理などの、主力インテリジェンス収集プラットフォームに期待されるようになった機能があります。ただし、ステージ 2 の一部のバージョンには、デバイスのファームウェアの重要な部分を上書きし、デバイスを再起動して使用不可にするという自己破壊機能もあります。行為者が実証するこれらのデバイスの知識といくつかのステージ 2 バージョンの既存機能に基づいて、ステージ 2 マルウェアへの自己破壊コマンドの組み込みの有無に関係なく、この行為者には制御する大半のデバイスに自己破壊コマンドを展開する能力があると強く確信しています。

さらに、ステージ 2 マルウェアのプラグインとして機能する複数のステージ 3 モジュールが存在します。これらのプラグインは、ステージ 2 に追加機能を提供します。この執筆時点で、2 つのプラグイン モジュールの存在を確認しています。1 つはデバイスを通過するトラフィック収集用のパケット スニファで、それには Web サイト資格情報の窃盗や Modbus SCADA プロトコルの監視も含まれます。もう 1 つはステージ 2 が Tor を介して通信できるようにする通信モジュールです。他のいくつかのプラグイン モジュールが存在していることも強く確信していますが、まだ検出には至っていません。

スパイ行為に関する論考

このマルウェアは、脅威の行為者の多様な工作行為の必要を満たすことができる、広範囲の、因果関係の特定が難しいインフラストラクチャを作成するために使用されたと強く確信しています。影響を受けたデバイスは企業や個人によって合法的に所有されているため、感染したデバイスから実行される悪意のある活動について、実際には行為者の犠牲者が犯人扱いされる可能性があります。マルウェアのさまざまなステージとプラグインに組み込まれている機能は非常に多目的であり、行為者は複数の用途にデバイスを利用できるようになります。

国家レベルで高度な技術を持つ脅威の行為者は、実行した特定の行為が公然と知られることが利益にならない限り、サイバー活動との関連性の追求をきわめて困難にしようとします。この目的のために、高度な技術を持つ行為者は、工作行為の実行に他者が所有するインフラストラクチャを選択するなど、複数の技法を使用します。行為者は本当の起点を分かりにくくするために、最終的な犠牲者に接続する前に、このマルウェアに感染しているデバイスをホップ ポイントとして簡単に使用できます。

このマルウェアは、デバイスを通過するデータを収集するためにも活用できます。これは、簡単なデータ収集や、デバイスが属しているネットワークの潜在的な価値の評価に使用されることがあります。ネットワークに脅威の行為者にとって関心対象となり得る情報があると見なされると、行為者はデバイスを通過するコンテンツの収集を継続するか、または接続されているネットワークにデータ収集を拡大するかを選択できます。この投稿の時点では、デバイスが属しているネットワークをさらに悪用できるようにする第三ステージのプラグインは入手できていません。ただし、それが間違いなく存在すると示唆するものは観察しており、そのような高度な技術を持つ行為者は当然のこととしてマルウェア(つまりこのモジュラ)にその機能を組み込む可能性は高いと言えます。

最後に、このマルウェアは、「kill」コマンドを使用して大規模な破壊攻撃に使用できます。これにより物理デバイスの一部またはすべては使用できなくなります。このコマンドは観察した多くのステージ 2 サンプルに存在していますが、すべてのステージ 2 サンプルで使用できる「exec」コマンドを利用しても起動できます。たいていの場合、この操作の影響はほとんどの被害者にとって回復不能であり、消費者が持っているとは思えない技術力、ノウハウ、またはツールを必要とします。我々はこの機能について深く懸念しており、過去数ヵ月この脅威について静かに調査してきた主要な理由の 1 つです。

観察された懸念される活動

この脅威を調査するときに、この脅威の範囲と感染したデバイスの動作を理解するために、モニタリングとスキャニングを有効にしました。分析により、そのフットプリントを積極的に増やそうとしているグローバルで広範囲にわたる脅威であることが明らかになりました。調査の継続時に、データ抜き取り活動の可能性を示す、この行為者と関連付けることができる活動を観察しました。

5 月上旬、ポート 23、80、2000、8080 で TCP スキャンを実施した、感染デバイスを観察しました。これらのポートでのスキャンは、それを使用して検出できる追加の Mikrotik デバイスと QNAP NAS デバイスのスキャンを示しています。これにより 100 を超える国の標的デバイスをスキャンすることになります。

さらに、感染した可能性がある世界中のデバイスを検出するために、当社のテレメトリを使用しました。収集動作を診断して、C2 インフラストラクチャの追加機能を特定しようとしました。これらの犠牲者の IP アドレスの多くは、データ抜き取りを強く示唆する動作を示しているように見えました。

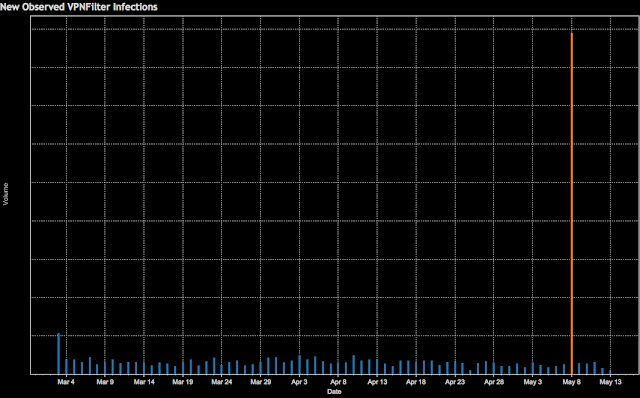

最終的に、5 月 8 日に、VPNFilter 感染活動の鋭いスパイクを観察しました。新たに取り込まれた被害デバイスのほとんどすべては、ウクライナにありました。さらに注目すべき点として、大半のウクライナの感染では、IP 46.151.209[.]33 で、世界の他の部分からの別のステージ 2 C2 インフラストラクチャを共有していました。この時点までで、コードが BlackEnergy と VPNFilter との間で部分的に一致すること、およびウクライナの以前の攻撃タイミングからすると攻撃が差し迫っている可能性があることが分かりました。これらの各要素を考慮し、パートナーと協議して、調査を完了する前にプロセスをすぐに公開し始めることにしました。

公開に向けて物事を進めていた 5 月 17 日には、ウクライナで集中的に、新たに取り込まれた VPNFilter 被害デバイスがさらに大幅に増加したことが観察されました。このことでさらに、できるだけ早く調査を公開するように促されました。

図表1.時間の経過とともに新たに観察された VPNFilter 感染

この脅威に対する防御

この脅威に対する防御は、影響を受けるデバイスの性質上きわめて困難です。それらの大半はインターネットに直接接続されており、それらと潜在的な攻撃者との間のセキュリティ デバイスやセキュリティ サービスが存在しません。この課題は、影響を受けるほとんどのデバイスには一般的なユーザにはパッチを適用しにくい、公開された既知の脆弱性があることによってさらに大きくなっています。さらに、マルウェア対策機能が組み込まれているものはほとんどありません。これら 3 つの事実が合わさることで、この脅威に対抗することはきわめて困難になっており、マルウェアを阻止したり、脆弱性を除去したり、脅威をブロックしたりする機会は非常に限られたものになります。

これらの課題にもかかわらず、Talos は複数の角度からこの脅威に対する保護をリリースし、存在する限られた選択肢を利用できるようにしようとしました。この脅威と関連するデバイスの、公開された既知の脆弱性のために、100 を超える Snort シグニチャを開発および展開しました。これらの規則は公開された Snort セットで展開されており、デバイスを保護するために誰でも使用できます。さらに、ドメイン/IP アドレスの通常のブラックリスト化を適宜実施し、この脅威に関連するハッシュを問題視することで、Cisco セキュリティ エコシステムによる保護対象をカバーします。この問題に関連して、Linksys、Mikrotik、Netgear、TP-Link、および QNAP と連絡を取りました。(注:QNAP は VPNFilter の特定の面について認識しており、この脅威に対応するために事前に手を打っていました。)最後となりますが、これらの指標と調査内容は、迅速に行動してこの脅威により幅広く対処できるように、この文書の公開前に国際的な法執行機関および Cyber Threat Alliance のメンバーとも共有しています。

推奨事項

以下を推奨します。

- 破壊をもたらす可能性があるものの非持続的なステージ 2 とステージ 3 のマルウェアを削除するために、SOHO ルーターまたは NAS デバイス(あるいはその両方)のユーザは、それらを出荷時のデフォルトにリセットして再起動します。

- SOHO ルータをユーザに提供しているインターネット サービス プロバイダーは、お客様の代わりにルータを再起動します。

- この脅威の影響を受けることが分かっているかまたは可能性が疑われるデバイスを使用している場合は、製造元に問い合わせて、デバイスにパッチの最新バージョンが適用されて最新の状態になっていることを確認することが非常に重要です。そうでない場合には、更新されたパッチをすぐに適用してください。

- ISP は、顧客のデバイスにパッチが適用されて最新のファームウェア/ソフトウェア バージョンになっていることを顧客に積極的に確認します。

脅威の行為者による破壊行為の可能性があるため、十分に注意を払い、その脅威の影響を受けることが分かっているかどうかに関係なく、すべての SOHO デバイスまたは NAS デバイスにこれらの処置を施すことをお勧めします。

マルチステージの技術的な詳細

悪用

この文書の公開時点では、脅威の行為者が、影響を受けたデバイスをどのように悪用しているかを示す決定的な証拠はありません。ただし、把握できた、影響を受けるすべての型式/モデルには、既知の公開されている脆弱性がありました。高度な技術を持つ脅威の行為者は、目標を達成するために必要な最小限のリソースしか使用しない傾向があるため、VPNFilter はゼロデイを悪用する技法は必要としないと強く確信しています。

ステージ 1(持続的ローダー)

VPNFilter のステージ 1 マルウェアは、Busybox および Linux ベースのファームウェアを実行するデバイスに感染し、いくつかの CPU アーキテクチャ用にコンパイルされています。これらの第 1 ステージ バイナリの主な目的は、さらに詳細な機能を備えた第 2 ステージを提供するサーバを見つけ、感染したデバイス上にその第 2 ステージをダウンロードしてそのための持続性を維持することです。これは不揮発性構成メモリ(NVRAM)値を変更でき、Linux ジョブ スケジューラである crontab に自身を追加して持続性を実現します。これは一時的でデバイスを再起動するだけで消失してしまった以前の IoT マルウェア(Mirai など)よりも発展しています。

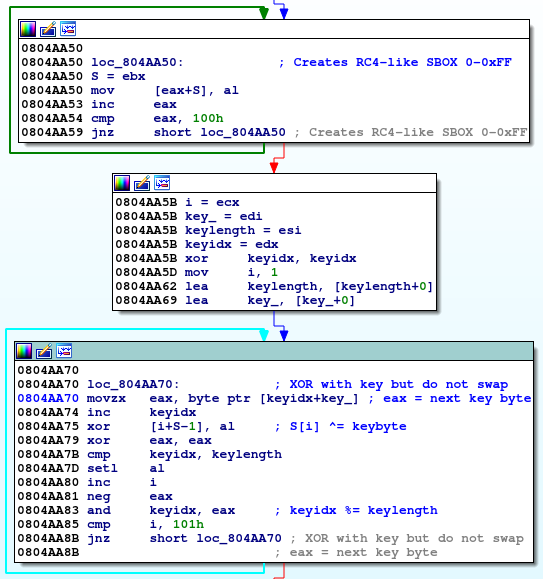

Talos は MIPS と x86 プロセッサのサンプルを分析しました。C2 通信および追加のマルウェア ダウンロードは、Tor や SSL で暗号化された接続を介して実行されます。バイナリ自体はストリップされることよりさらに難読化されることはありませんが、いくつかの文字列は暗号化形式で格納され、実行時にのみ復号されます。復号化ルーチンは静的分析では RC4 に似て疑わしく見えましたが、マルウェアの作成者は、S-box の初期化を間違ったように見えます。再配列のステップで、値は XOR が実行されますが、スワップはされません。この RC4 実装の分析により、BlackEnergy で使用されている実装と同一であることが明らかになります。このことから法執行機関は、大元には国家が絡む行為者がいると確信しています。

RC4 の初期化により、内部状態初期化の再配列フェーズで値に対して XOR が実行されます。最後の基本ブロックから分かるとおり、コードは S[i] と S[j] の値を(以下の RC4 擬似コードと比較して)スワップしません。

マルウェアが初期化を完了すると、シード URL からページのダウンロードを開始します。MIPS サンプル キャッシュと、x86 サンプルの 1 つの URL を除くすべてで、URL はイメージ共有ホストの Photobucket.com をポイントしていました。マルウェアは、URL が参照しているギャラリーから最初のイメージをダウンロードし、それからダウンロード サーバの IP アドレスを抽出します。IP アドレスは、EXIF 情報の GPS 緯度および経度の 6 つの整数値から取り出されます。

ステージ 1 が Photobucket からのイメージを介して IP アドレスへの接続、そこからのイメージのダウンロード、または IP アドレスを正常に獲得することに失敗した場合、マルウェアはバックアップ ドメイン toknowall[.]com にアクセスしてイメージをダウンロードし、同じプロセスを試行します。バックアップ ドメインへの試行が失敗した場合、ステージ 1 はデバイスに対話的に接続するために、リスナーを開いて特定のトリガー パケットが行為者に接続を開くのを待機します。リスナーが開くと、それは公開 IP アドレスを api.ipify[.]org から確認し、後で比較するために保管します。その後、いずれかのポートにパケットが着信すると、リスナーは一連の検査を実行してトリガー パケットを識別します。パケットが一連の定義済み条件を満たしていれば、そのパケットから IP アドレスが抽出され、ステージ 2 のダウンロードが試行されます。

リスナーのアクション:

- SYN フラグが設定されたすべての TCP/IPv4 パケットを検査します。

- 宛先 IP アドレスが、リスナーが開いたときに検出したものと一致していることを検査します(注:リスナーが IP プロトコルを api.ipify[.]org から取得できなかった場合にはこの検査はスキップされます)。

- パケットが 8 バイト以上であることを確認します。

- バイト \x0c\x15\x22\x2b のデータをスキャンします。

- その 4 バイト マーカーの直後のバイトが IP アドレスとして解釈され、\x01\x02\x03\x04 は 1.2.3[.]4 となります。

- 新たに受信した IP アドレスを通常どおりステージ 2 用に呼び出します。

- ステージ 2 は少なくとも 1,001 バイトであることを確認します(注:これはステージ 2 が 100,000 以上であることが必要な他のコールアウト メソッドよりもはるかに小さいサイズです)。

ステージ 2(非持続的)

ステージ 2 のマルウェアはまずモジュール フォルダ(/var/run/vpnfilterm)と作業ディレクトリ(/var/run/vpnfilterw)を作成して作業環境をセットアップします。その後、ループを実行します。そのループではまず C2 サーバにアクセスし、C2 から取得したコマンドを実行します。コマンド名は、ステージ 1 と同じ破損した RC4 機能によって暗号化されます。幸いにも、旧バージョンの x86 ステージ 2 サンプルは非常に詳細であり、デバッグでは実行したすべての手順が印刷されました。新しいバージョンの x86 ステージ 2 には、デバッグ印刷も MIPS サンプルも含まれていませんでした。

x86 サンプルは、次の操作を実行できます。

- kill:/dev/mtdblock0 の最初の 5,000 バイトをゼロで上書きし、デバイスを再起動します(効果的にブリックします)。

- exec:シェル コマンドまたはプラグインを実行します。

- tor:Tor 構成フラグ(0 または 1)を設定します。

- copy:クライアントからサーバにファイルをコピーします。

- seturl:現在の設定パネルの URL を設定します。

- proxy:現在のプロキシ URL を設定します。

- port:現在のプロキシ ポートを設定します。

- delay:メイン ループの実行間の遅延を設定します。

- reboot:256 秒を超えてデバイスが稼働している場合には再起動し、ビルド名はパラメータで指定されます。

- download:URL をファイルにダウンロードします。これは、すべてのデバイスに適用することも、特定のビルド名のみに適用することもできます。

MIPS サンプルには次の追加の操作があります。

- stop:マルウェアのプロセスを終了します。

- relay:x86 バージョンの「delay」コマンドのミススペル バージョン。

Tor モジュールがインストールされるまで、ステージ 2 は構成に保管されている 1 つ以上の IP アドレスを使用します。SOCKS5 は Tor にプロキシし、その構成にある制御パネルと通信しようとするからです。ステージ 1 と同じように、マルウェアとプロキシとの間の通信は、検証済み SSL 接続を介して接続されます。Tor モジュールがインストールされている場合は、代わりにプレーンな HTTP を介してモジュールで提供されるローカル SOCKS5 プロキシを通じて .onion ドメインに接続します。偽の SOCKS5 プロキシを使用しましたが、これは INetSim にすべてのトラフィックを分析のためにリダイレクトします。

マルウェアからサーバへの要求の例:

マルウェアはこの要求を JSON オブジェクトにエンコードし、それは次に base64 エンコードされ、HTTP POST パラメータ「me」のパス /bin32/update.php に送信されます。バージョン「Windows NT 5.3」が存在していないため、要求で使用されるユーザ エージェントが独特です(Mozilla/6.1(MSIE 9.0、Windows NT 5.3、Trident/5.0 が互換))。

- uq:感染したデバイスの一意の ID(マルウェアのネットワーク インターフェイスの MAC アドレス)。

- pv:マルウェアを実行しているプラットフォームのバージョン。

- ad:マルウェアのデバイスのパブリック IP アドレス。

- bv:ステージ 1 ローダー(0.3.9qa)とステージ 2 バイナリ(0.11.1a)のバージョン。

- nn:ノード名

- tn:Tor フラグ

- on:onion フラグ

メッセージに対するサーバの応答:

- tr:メイン ループの遅延を設定します。

- pxs:接続するパネルをリストします。これらは C2 サーバです。

- tor:Tor モジュールの名前とバージョンを設定します。

- mds:フェッチするモジュールをリストします。各エントリの形式は、「 <module_args(base64 エンコード)>」です。マルウェアはモジュールを /bin32/update.php からダウンロードします。そのために POST 形式パラメータ me を、モジュール名にアーキテクチャを付加したものに設定して(たとえば Tor モジュールの場合は tor_i686)、それを各繰り返しで実行します。コマンドのブランク リスト(上記の応答例にある)は、既存のすべてのコマンドを無効にしてクリアし、それに関連するすべての実行プロセスをキルします。

ステージ 3(非持続的)

マルウェアのための 2 つのプラグイン モジュール、パケット スニファ、およびマルウェアが Tor を介して通信できるようにする通信プラグインについて分析しました。まだ検出できていない、いくつかのものが存在する可能性があると強く確信しています。Talos が取得した初期サンプルの中には、MIPS ステージ 2 用のプラグインがあり、それはパケット スニファでした。それは、raw ソケット経由のすべてのネットワーク トラフィックを傍受し、HTTP 基本認証で使用される文字列を探します。さらに、それは Modbus TCP/IP パケットの追跡に特化しています。生成されたログ ファイルは、ステージ 2 の作業ディレクトリ /var/run/vpnfilterw に配置されます。これにより、攻撃者はデバイスを通過するトラフィックを把握、キャプチャ、および追跡できます。

Tor プラグイン モジュールは部分的にステージ 2 にリンクされますが、別の Tor 実行可能ファイルがあり、それは /var/run/tor にダウンロードされ、ステージ 2 とは別のプロセスで実行されます。Tor バイナリは、静的にリンクされてストリップされたバイナリの形式で、標準的な Tor クライアントのように見えます。これにより構成可能ファイルが /var/run/torrc に、作業ディレクトリが /var/run/tord に作成されます。

まとめ

VPNFilter は、デバイスを標的とした、広範囲に影響を及ぼし、堅牢で、高機能で、危険な脅威であり、防御が課題となります。これは高度にモジュール化されたフレームワークにより、行為者の工作用インフラストラクチャをすぐに改変して、関連追及をかわすこと、インテリジェント収集、および攻撃実行用のプラットフォーム検出という目標に役立てます。

破壊的な機能は、大きな関心事項です。これは行為者が、単にマルウェアの痕跡を除去するだけでなく、足取りを隠すためにユーザのデバイスを破壊しようとしていることを示しています。行為者の目標に適していれば、このコマンドは広範囲に実行できます。何十万ものデバイスを使用不可にしたり、世界中のまたは行為者が絞り込んだ特定の地域の何十万もの被害デバイスがインターネットにアクセスできないようにしたりできます。

IoT 機器への脅威は目新しいものではありませんが、それらのデバイスが、高度な技術を持つ国民国家絡みの行為者のサイバー工作行為に使用され、結果的にデバイスが破壊される可能性があるという事実により、この問題を扱うべき緊急性は大いに高まっています。当社はこの脅威に積極的に対策を講じるために仲間に加わってくださるように、すべてのセキュリティ コミュニティに呼びかけています。確実にお客様を保護し続け、一般の方にも情報を周知していただくために、当社は VPNFilter の監視を継続し、パートナーと協力して脅威が進化し続けるとしてもそれを把握するようにしていきます。

IOC

前述したように、このマルウェアには現在把握されていない IOC とバージョンがさらに存在することを強く疑っています。IOC の次のリストには、現時点で分かっていることを掲載しています。

既知の C2 ドメインおよび IP アドレス

第 1 ステージに関連

photobucket[.]com/user/nikkireed11/library

photobucket[.]com/user/kmila302/library

photobucket[.]com/user/lisabraun87/library

photobucket[.]com/user/eva_green1/library

photobucket[.]com/user/monicabelci4/library

photobucket[.]com/user/katyperry45/library

photobucket[.]com/user/saragray1/library

photobucket[.]com/user/millerfred/library

photobucket[.]com/user/jeniferaniston1/library

photobucket[.]com/user/amandaseyfried1/library

photobucket[.]com/user/suwe8/library

photobucket[.]com/user/bob7301/library

toknowall[.]com

第 2 ステージに関連

91.121.109[.]209

217.12.202[.]40

94.242.222[.]68

82.118.242[.]124

46.151.209[.]33

217.79.179[.]14

91.214.203[.]144

95.211.198[.]231

195.154.180[.]60

5.149.250[.]54

91.200.13[.]76

94.185.80[.]82

62.210.180[.]229

zuh3vcyskd4gipkm[.]onion/bin32/update.php

既知のファイル ハッシュ

第 1 ステージのマルウェア

50ac4fcd3fbc8abcaa766449841b3a0a684b3e217fc40935f1ac22c34c58a9ec

0e0094d9bd396a6594da8e21911a3982cd737b445f591581560d766755097d92

第 2 ステージのマルウェア

9683b04123d7e9fe4c8c26c69b09c2233f7e1440f828837422ce330040782d17

d6097e942dd0fdc1fb28ec1814780e6ecc169ec6d24f9954e71954eedbc4c70e

4b03288e9e44d214426a02327223b5e516b1ea29ce72fa25a2fcef9aa65c4b0b

9eb6c779dbad1b717caa462d8e040852759436ed79cc2172692339bc62432387

37e29b0ea7a9b97597385a12f525e13c3a7d02ba4161a6946f2a7d978cc045b4

776cb9a7a9f5afbaffdd4dbd052c6420030b2c7c3058c1455e0a79df0e6f7a1d

8a20dc9538d639623878a3d3d18d88da8b635ea52e5e2d0c2cce4a8c5a703db1

0649fda8888d701eb2f91e6e0a05a2e2be714f564497c44a3813082ef8ff250b

第 3 ステージのプラグイン

f8286e29faa67ec765ae0244862f6b7914fcdde10423f96595cb84ad5cc6b344

afd281639e26a717aead65b1886f98d6d6c258736016023b4e59de30b7348719

自己署名証明書のフィンガープリント

d113ce61ab1e4bfcb32fb3c53bd3cdeee81108d02d3886f6e2286e0b6a006747

c52b3901a26df1680acbfb9e6184b321f0b22dd6c4bb107e5e071553d375c851

f372ebe8277b78d50c5600d0e2af3fe29b1e04b5435a7149f04edd165743c16d

be4715b029cbd3f8e2f37bc525005b2cb9cad977117a26fac94339a721e3f2a5

27af4b890db1a611d0054d5d4a7d9a36c9f52dffeb67a053be9ea03a495a9302

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

fb47ba27dceea486aab7a0f8ec5674332ca1f6af962a1724df89d658d470348f

b25336c2dd388459dec37fa8d0467cf2ac3c81a272176128338a2c1d7c083c78

cd75d3a70e3218688bdd23a0f618add964603736f7c899265b1d8386b9902526

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

909cf80d3ef4c52abc95d286df8d218462739889b6be4762a1d2fac1adb2ec2b

044bfa11ea91b5559f7502c3a504b19ee3c555e95907a98508825b4aa56294e4

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

8f1d0cd5dd6585c3d5d478e18a85e7109c8a88489c46987621e01d21fab5095d

d5dec646c957305d91303a1d7931b30e7fb2f38d54a1102e14fd7a4b9f6e0806

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

既知の影響を受けるデバイス

次のデバイスが、この脅威の影響を受けることが分かっています。この調査の規模により、ほとんどの観察はリモートで、デバイスに対して直接のものではないので、多くの場合、特定のバージョン番号やモデルを判別することは困難です。これらすべてのデバイスには関連する公開された既知の脆弱性があることに注意してください。

この脅威についての観察から、このリストは不完全であり、他のデバイスが影響を受ける可能性があると強く確信しています。

LINKSYS デバイス:

E1200

E2500

WRVS4400N

クラウド コア ルータ用の MIKROTIK ルータ バージョン:

1016

1036

1072

NETGEAR のデバイス:

DGN2200

R6400

R7000

R8000

WNR1000

WNR2000

QNAP のデバイス:

TS251

TS439 Pro

QTS ソフトウェアを実行している他の QNAP NAS デバイス

TP-LINK のデバイス:

R600VPN

カバレッジ

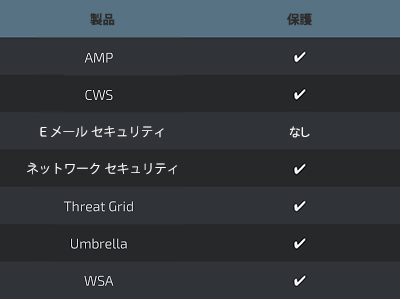

シスコのお客様は、Cisco Advanced Malware Protection(AMP)、Cloud Web Security(CWS)、Network Security、ThreatGrid、Umbrella、および Web Security Appliance(WSA)によってこの脅威から保護されています。さらに、StealthWatch と StealthWatch Cloud を使用して、既知の C2 IP アドレスおよびドメインと通信するデバイスを見つけることができます。

StealthWatch では、悪意ある IP アドレスとの通信があるというアラートの送信のために設定する必要がある 2 つの項目があります。

- 最初のステップは、Java ユーザ インターフェイスを使用して Outside Hosts の下に「VPNFilter C2」という新しいホスト グループを作成することです。

- これが作成されると、現在アクティブな通信が行われていないことを検証できるようになります。

- この検証は、少し前に作成した「VPNFilter C2」ホスト グループを右クリックして、[トップ(Top)] -> [カンバセーション(Conversations)] -> [合計(Total)] と移動することで実施できます。

- これらトップのカンバセーションを表示すると、アクティブなトラフィックがあるかどうかを簡単に確認できるようになります。

- アクティブなトラフィックがない場合、いずれかの「VPNFilter C2」ホストとのトラフィックがあることが観察された場合にアラートを生成するように、アラームを作成できます。

- このアラームは、カスタム イベントの作成と、Web ユーザ インターフェイスで適切なホストまたはオブジェクトを選択することによって設定できます。

VPNFILTER 固有の SNORT 検出:

45563 45564 46782 46783

影響を受けるデバイスでの既知の脆弱性に保護を備える SNORT のルール:

25589 26276 26277 26278 26279 29830 29831 44743 46080 46081 46082 46083 46084 46085 46086 46287 46121 46122 46123 46124 41445 44971 46297 46298 46299 46300 46301 46305 46306 46307 46308 46309 46310 46315 46335 46340 46341 46342 46376 46377 37963 45555 46076 40063 44643 44790 26275 35734 41095 41096 41504 41698 41699 41700 41748 41749 41750 41751 44687 44688 44698 44699 45001 46312 46313 46314 46317 46318 46322 46323 40866 40907 45157

CLAMAV シグネチャ:

Unix.Trojan.Vpnfilter-6425811-0

Unix.Trojan.Vpnfilter-6425812-0

Unix.Trojan.Vpnfilter-6550590-0

Unix.Trojan.Vpnfilter-6550591-0

Unix.Trojan.Vpnfilter-6550592-0

Tags:本稿は 2018年5月23日に Talos Group

のブログに投稿された「New VPNFilter malware targets at least 500K networking devices worldwide

」の抄訳です。