Threat Intelligence : quand le Renseignement rencontre le Big Data

La Threat Intelligence est avant tout une technique calquée sur l’organisation des agences de renseignement, appliquée aujourd’hui aux cyber-menaces.

Gartner la définit comme suit : « La connaissance fondée sur des preuves, y compris le contexte, les mécanismes, les indicateurs, les implications, concernant une menace nouvelle ou existante ou un risque pour les actifs d’une organisation qui peuvent être utilisés afin d’éclairer les décisions concernant la réponse du sujet à cette menace ou un danger. »

A quoi doit répondre la Threat Intelligence dans une stratégie de cyberdéfense ?

La mission des RSSI, notamment vis-à-vis de leur Comité de direction est d’évaluer le risque auquel est exposée leur organisation et de mettre en œuvre les moyens de couvrir au mieux ce dernier.

Le diagnostic à mener passe notamment par les questions suivantes :

- Quelle propriété intellectuelle ou données critiques dois-je protéger ?

- Quelle valeur représentent-elles ?

- Par quels biais peuvent-elles être exfiltrées ?

- Quels sont les angles morts sur mon réseau ?

- Quelle connaissance ai-je des menaces et failles présentes sur mon réseau ?

- Quels sont les moyens techniques et humains actionnables pour parer les attaques et y remédier ?

Ainsi, à l’échelle mondiale, une Threat Intelligence permet de collecter quantité d’informations et d’en extraire des renseignements précis et immédiatement utilisables pour couvrir le risque lié aux cyber-menaces.

Comment passer du Big Data à une information exploitable ?

Une Threat Intelligence se construit sur la base du Big Data. Aujourd’hui Cisco Sécurité investit et développe une Threat Intelligence hors du commun pour l’ensemble de ses clients et partenaires : Cisco Talos. Quelques chiffres :

Plus de 250 cyber-chercheurs, 4 Data Centers dans le monde, plus de 100 partenaires de recherche, 1.5 millions de samples de malware collectés quotidiennement, 600 milliards d’emails scannés par jour, 16 milliards de requêtes web monitorées et 20 milliards de menaces bloquées par jour.

L’ensemble de ces informations ou données télémétriques permettent de donner de la visibilité et un contexte sur les menaces en circulation comme les APT (Advanced Persistent Threat). Le champ des investigations est très large et les chercheurs de Cisco Talos travaillent notamment sur 3 domaines :

1 – Threat Intelligence & Interdiction : Transformation des informations en solutions de sécurité exploitables. En identifiant rapidement les menaces, nous sommes en mesure de protéger nos clients rapidement et efficacement.

2 – Recherche et analyses des vulnérabilités et des malwares. Sont utilisées des techniques de unpacking, reverse engineering, et le développement de POC (Proof Of Concept) pour garantir que, via les mises à jour de sécurité, chaque menace soit traitée de la manière la plus efficace possible sur chaque plate-forme.

3 – Développement de programmes reproductibles pour identifier les menaces type zero-day sur les plates-formes et les systèmes d’exploitation dont dépendent nos clients.

Threat Intelligence intégrée

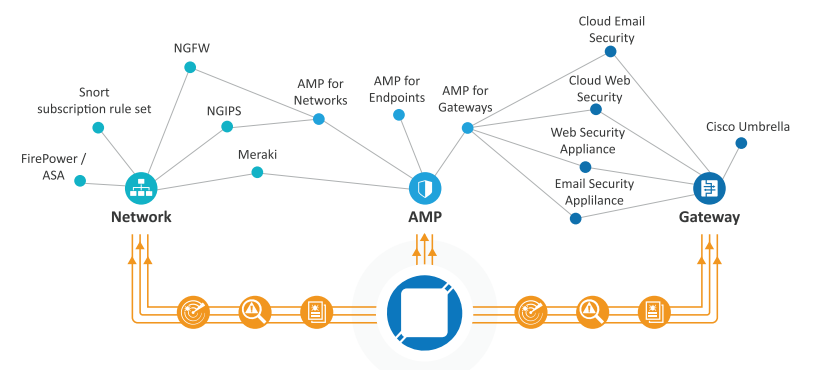

Les mises à jour de sécurité produites par Talos sont directement distribuées sur l’ensemble des solutions du portfolio notamment sur le Next-Generation Intrusion Prevention System (NGIPS), Next-Generation Firewall (NGFW), Advanced Malware Protection (AMP), Email Security Appliance (ESA), Cloud Email Security (CES), Cloud Web Security (CWS), Web Security Appliance (WSA), Umbrella, et ThreatGrid.

Pour accéder aux informations Talos et à ses communautés :

- Talos Website > talosintelligence.com

- Talos Blog > blog.talosintel.com

- Talos Twitter > twitter.com/talossecurity

- Talos YouTube Channel > cs.co/talostube

- IRC Channels > irc.freenode.net: #snort, #razorback, #clamav

- ClamAV Website > clamav.net

- ClamAV Blog > blog.clamav.net

- Snort Website > snort.org

- Snort Blog > blog.snort.org

- Talos Rule Advisories > snort.org/talos

Tags:

1 commentaires

Qu’on se prenne pour James Bond ou pour un shaman, ce que notre industrie appelle la Threat Intelligence fait place a beaucoup de fantasmes que les vendors nourrissent joyeusement a chaque fois qu’un nouveau rapport est publie. Mais, concretement, a quoi ca sert de « faire de la threat intelligence » ? Quelle est la difference par rapport au renseignement classique ? Quels sont les avantages concrets que le renseignement sur les menaces apporte lors de la gestion d’un incident de securite ? C’est ce que cet article cherche a expliquer, du point de vue de deux DFIRers.