Cisco SD-WAN au service de la Micro-segmentation

La micro-segmentation est au cœur des principaux projets de transformation IT. L’objectif est d’éviter les propagations latérales des menaces en permettant de cloisonner rapidement et dynamiquement son infrastructure réseau. Comment éviter qu’à l’ouverture d’un fichier sur une clé USB, un employé propage un malware sur tous les postes de son entreprise?

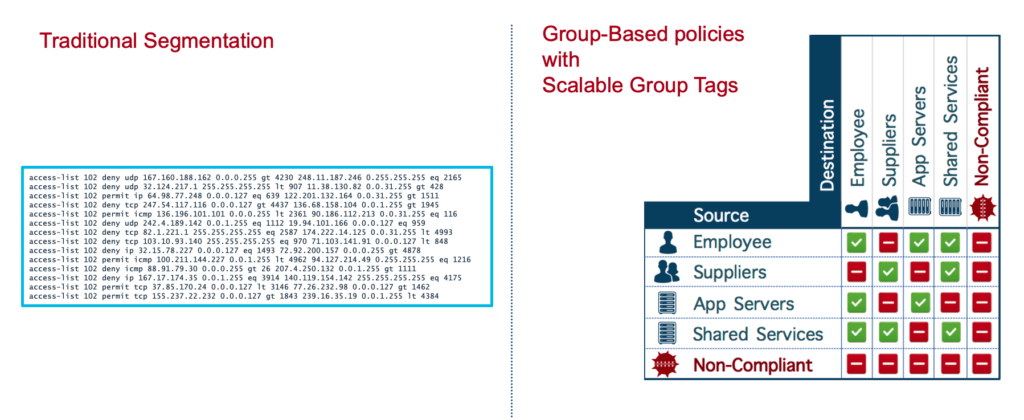

Dans une infrastructure traditionnelle, les endpoints sont placés dans des VLANs et les règles de sécurité sont définies entre les subnets. Chaque modification nécessite une reconfiguration du réseau et l’on comprend bien que l’agilité n’est pas au rendez-vous.

Cisco SD-Access, qui intègre la technologie Cisco Trustsec, permet d’assurer une micro-segmentation et de cloisonner le réseau indépendamment de sa topologie physique. Les endpoints sont placés dans des groupes de sécurité, indépendamment de leur VLAN, et des règles de sécurité (appelés contrats) régissent les échanges entre ces groupes. On parle alors de Group-Based Policies. Peu importe qu’Alice et Bob soient sur le même VLAN, si le contrat entre leurs groupes de sécurité respectifs interdit la communication alors ils ne pourront pas communiquer.

La force d’une solution intégrée au réseau est qu’elle est valide pour tout type de endpoint, quelque soit son système d’exploitation. N’oubliez pas l’IoT ou les terminaux mobiles qui sont nombreux sur le campus. Aussi quand vous déployez une solution à base d’agent vous savez que certains terminaux ne pourront pas être pris en compte ? Imprimantes, caméras de surveillance, terminaux de gestion de la consommation énergétique du bâtiment… autant de raisons de considérer le réseau pour un cloisonnement universel. Le réseau ne ment jamais!

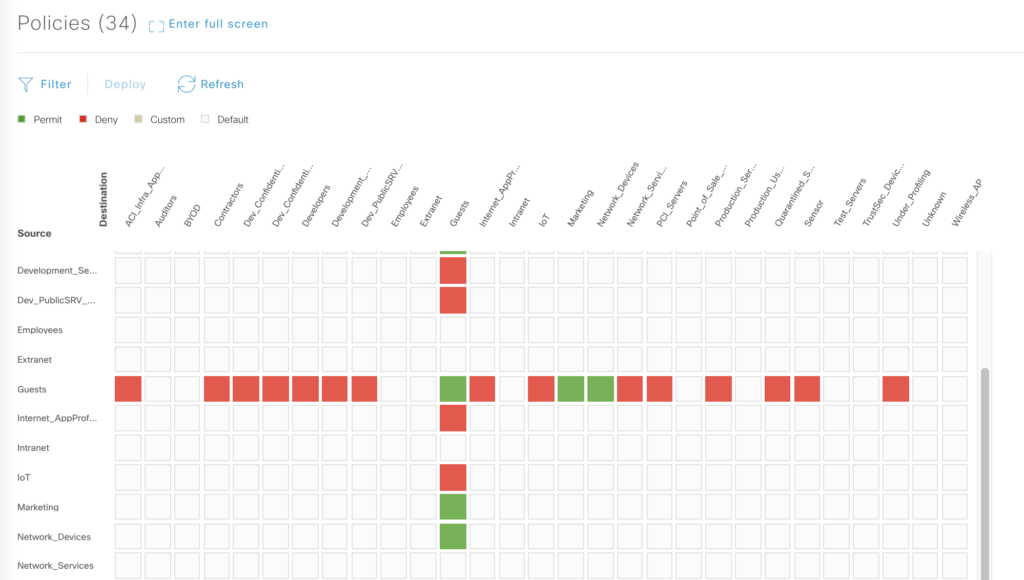

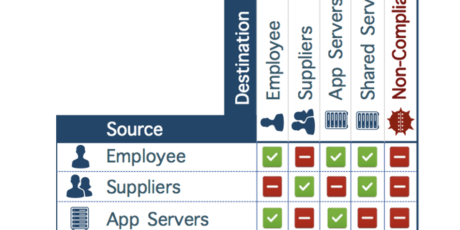

La micro-segmentation intégrée à Cisco SD-Access se base sur la technologie Trustsec qui a été conçue il y a près de 10 ans. Un “Scalable Group Tag” (SGT, aussi nommé Security Group Tag) est ajouté dans les en-têtes de tous les paquets émis par une source selon son contexte de connexion (identité, groupe dans l’AD, type de l’équipement connecté, posture…) Le réseau transporte ensuite ces paquets taggués et implémente le filtrage selon la matrice définie sur Cisco DNA Center. Vous trouverez ci-dessous un exemple de matrice qui vient de mon lab. Vous noterez que je suis assez permissif mais vous retiendrez surtout que la GUI est extrêmement simple pour configurer/visualiser les règles entre groupes fonctionnels, indépendamment de la topologie réseau.

Pour permettre une micro-segmentation de bout en bout, notamment entre plusieurs sites, il faut pouvoir propager le SGT dans tout le réseau, y compris au-dessus du WAN. Depuis déjà de très nombreuses années, on sait transporter ce tag sur des overlays via des tunnels IPSec (DMVPN, GETVPN…) et ainsi offrir cette micro-segmentation multi-sites, mais aussi par extension vers les Datacenters et le Cloud.

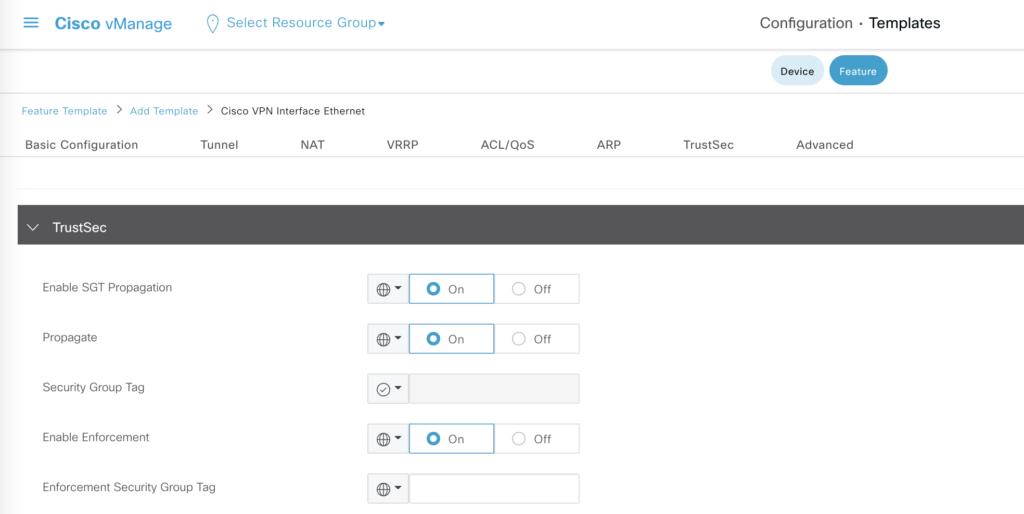

Mais si le campus se métamorphose avec Cisco SD-Access, il en est de même pour le WAN qui a évolué ces dernières années avec le SD-WAN. Cisco SD-WAN offre une architecture d’overlay sécurisée configurée simplement par le vManage pour améliorer l’expérience utilisateur. Mais cette transition ne doit pas empêcher notre micro-segmentation end-to-end, bien au contraire ! C’est pour cela que les WAN Edges, routeurs Cisco SD-WAN, supportent la technologie Trustsec et peuvent transporter les groupes de sécurité sur le WAN entre les sites via les tunnels SD-WAN. Il suffit de spécifier cela dans le template de configuration d’interface et le tour est joué (voir ci-dessous un exemple de mon lab SD-WAN récemment upgradé en 17.6)

Peu importe ici que votre SD-WAN soit géré par un tiers (en service managé par exemple), il peut de manière transparente transporter vos SGT et vous permettre de réaliser les filtrages sur vos réseaux d’accès.

Mais vous pouvez bien sûr aller plus loin : les WAN Edges peuvent aussi tout à fait implémenter les filtrages demandés en plus de toutes les fonctions de sécurité déjà embarquées (Next-Gen application firewall avec IPS/IDS, URL filtering, Anti-Malware Protection et Threat grid, Proxy TLS/SSL, intégration SASE Cisco Umbrella…) Je profite de cet article pour rappeler que la solution Cisco SD-WAN permet évidemment la macro-segmentation via le support des VRF (ou VPN) et la possibilité de définir des topologies/policies distinctes pour chacune d’entre elle.

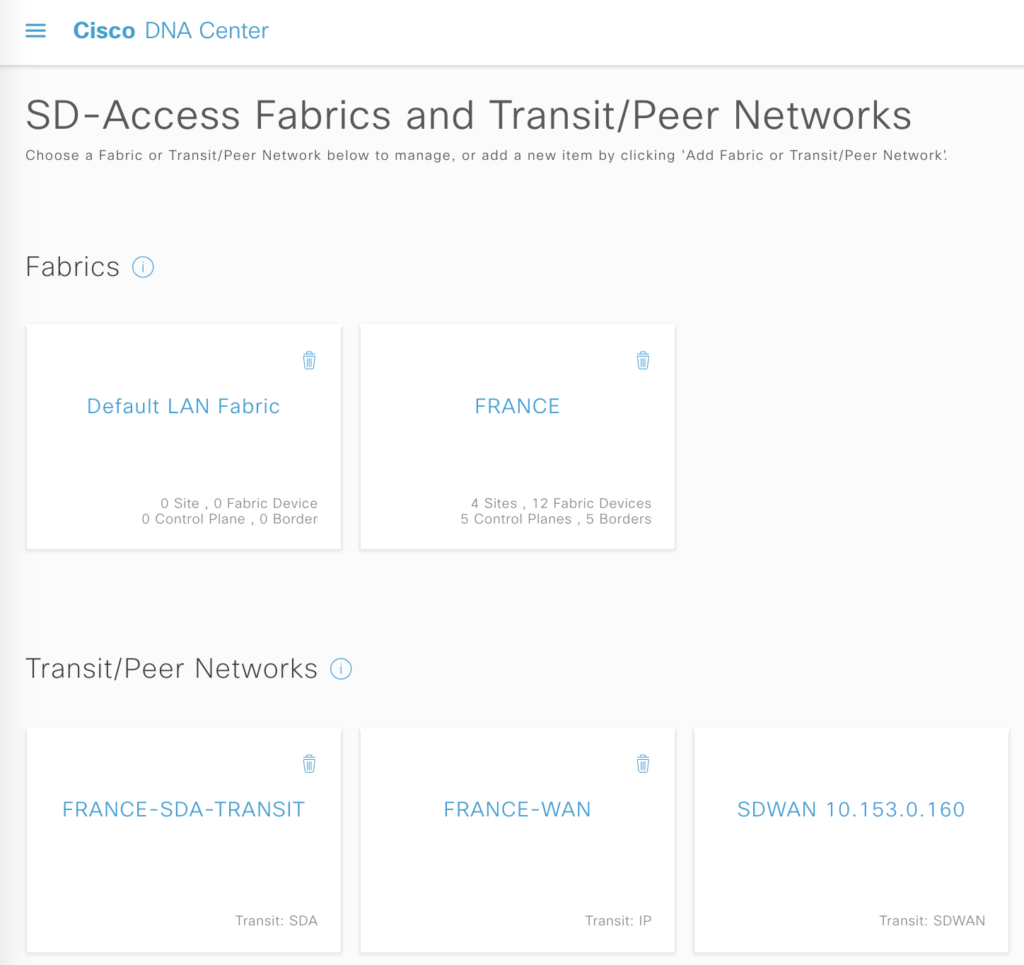

Et pour vous tenir un peu en haleine, sachez que nous sommes allés encore un peu plus loin en intégrant encore un peu plus nos solutions Cisco SD-Access et SD-WAN permettant réellement d’unifier les réseaux. Comme vous pouvez le voir sur le screenshot ci-dessous tiré de mon lab, un réseau SD-WAN peut ainsi être vu dans Cisco DNA Center et directement utilisé comme réseau de transit pour interconnecter des sites SD-Access entre eux et bien sûr vers le cloud. Mais cette dernière option fera l’objet d’un article dédié…

N’oubliez donc pas le SD-WAN dans votre stratégie Zero-Trust. Il a un rôle capital à jouer pour la segmentation !

Références :

Tags:

- Micro-segmentation

- microsegmentation

- Network Security

- SD-access

- SD-WAN

- sdwan

- segmentation

- trustsec

- Zecurity Group

- zero trust